Op Yaojing : des milliers de documents d’espionnage chinois diffusés sur GitHub

Un internaute révèle, sur GitHub, des milliers de documents concernant un espionnage massif orchestré par une entreprise Chinoise entre 2020 et 2023.

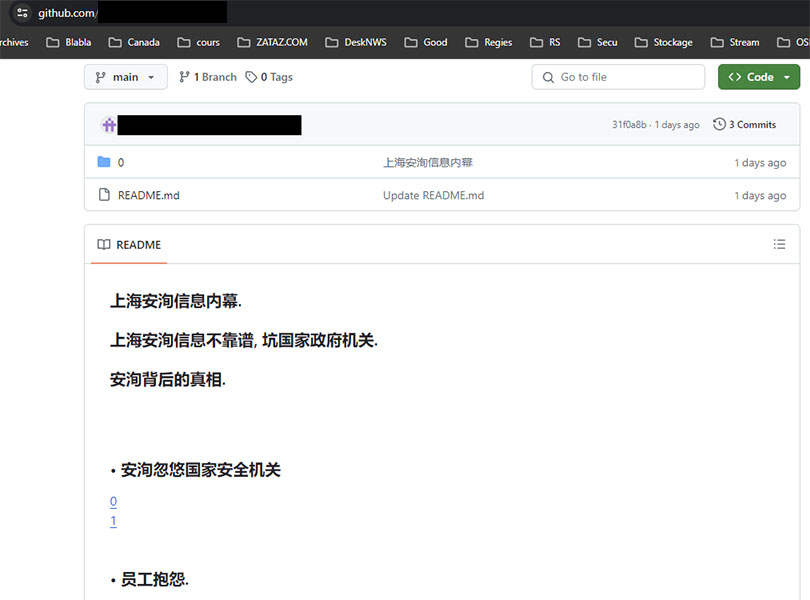

Les documents divulgués, prétendument des fichiers internes d’une société de « sécurité » chinoise, sont apparus sur GitHub, il y quelques heures en cet mi-février 2024, affichant ce qui semble être un gros problème au sein de l’écosystème du Ministère de la Sécurité Publique (MPS) Chinois.

Violation du Ministère de la Sécurité Publique ?

Tout d’abord, prenons avec des pincettes les documents. Ils sont en Mandarin, et n’ont pas été confirmés par les autorités, encore moins par cette entreprise spécialisé dans la collecte d’informations. Aucune confirmation officielle de leur authenticité n’existe au moment de la rédaction de cet article. J’avoue que je vois mal la Chine et cette société privée confirmer le contenu !

https://twitter.com/AzakaSekai_/status/1759326405647880643

Les messages divulgués ont révélé des échanges entre diverses entités, appartenant à la société Soon-i, mettant en lumière des conversations potentiellement sensibles et des détails opérationnels. Bien que les spécificités de ces échanges restent en cours d’analyse par de nombreux chercheurs, ils laissent entrevoir la complexité et l’étendue de la violation.

66 liens dirigent vers des dossiers que le « lanceur d’alerte« , I-SOON [il a repris le nom de la société infiltrée], a présenté comme étant des documents affirmant qu' »Anxun trompe les organismes de sécurité nationale. » Des milliers de dossiers, conversations, de contenus qui appartiendrait à cette entreprise.

Espionnage made in China !

Les documents fournissent un aperçu intime du fonctionnement interne des activités cybernétiques de cette société. Par exemple, certains logiciels offensifs ont des caractéristiques spécifiques qui permettraient prétendument « d’obtenir l’adresse électronique et le numéro de téléphone des utilisateurs Twitter, une surveillance en temps réel, de publier des tweets en leur nom, de lire les DMs« .

Via un logiciel « maison », les attaquants peuvent prétendument cibler les appareils Android et iOS, obtenant une multitude d’informations sensibles, telles que des informations sur le matériel, des données GPS, des contacts, des fichiers multimédias et des enregistrements audio en temps réel. Autre possibilité, injecter une code malveillant à partir d’une connexion wifi.

Un signal malveillant à partir d’un dispositif ressemblant à une batterie portable d’un fabricant chinois bien connu. Autre outil, un « gadget » capable de surveiller les plateformes de médias sociaux chinoises telles que Weibo, Baidu et WeChat.

La France concernée via Science Po !

Les informations ont également révélé des détails sensibles de plusieurs fournisseurs de télécommunications, par exemple, les fournisseurs Beeline et Tele2 opérant au Kazakhstan.

Fait intéressant, dans les 21 dossiers concernant l’espionnage d’entités « non chinoises », il a été découvert une liste de victimes incluant l’Institut d’Études Politiques de Paris [Sciences Po], un grand réseau d’hôpitaux privés en Inde, Apollo Hospital, et plusieurs entités gouvernementales des pays voisins de la Chine.

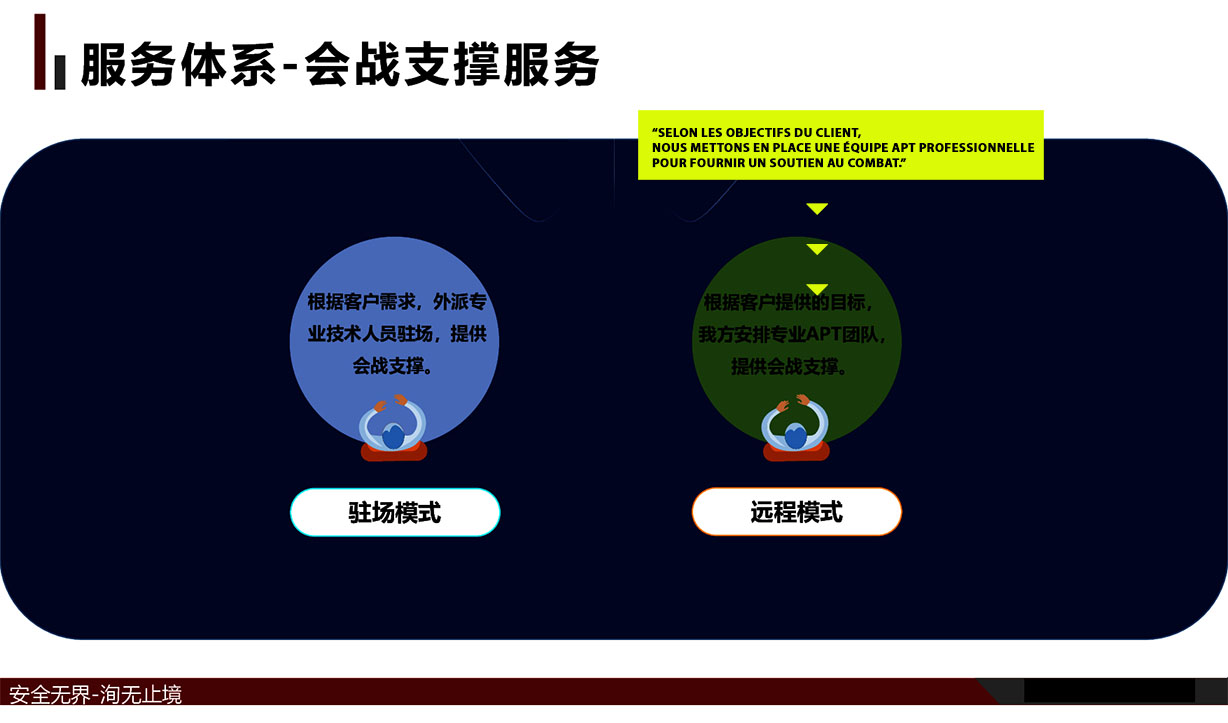

De la documentation « promotionnelle » pour la mise en place de professionnel APT ! – Capture/traduction : zataz.com

Les documents révèlent même combien gagnent les employés qui fabriquent le logiciel espion. « Excluant les cadres de niveau C, le salaire moyen est de 7 600 RMB après impôt [1 000$ US]. A première vue, travailler pour la patrie, n’a pas de prix !