Opération Raccoon : le FBI veut la peau d’un raton laveur pirate Ukrainien

Raccoon Stealer : le FBI, le département de la Justice, l’Internet Crime Complaint Center et la division des investigations criminelles de l’US Army veulent la peau d’un pirate Ukrainien. Le hacker est accusé d’avoir permis le piratage de plus de 50 millions de données dans le monde !

Opération Raccoon, voilà la nouvelle mission des autorités américaines. Derrière cet animal, un pirate informatique Ukrainien bloqué en prison, au Pays-Bas. L’homme, Mark Sokolovsky, 26 ans, (connu dans son milieu sous le pseudonyme de Dark Green/Noir Vert/Green Light) est accusé d’être derrière le logiciel pirate Raccoon Stealer. Le logiciel a permis l’infiltration et l’exfiltration de dizaines de millions de données privées appartenant à des internautes piégés. Un rôle présumé « dans une opération internationale de cybercriminalité […] qui a infecté des millions d’ordinateurs dans le monde avec des logiciels malveillants. » indique le Département de la Justice US (DoJ).

Selon des documents judiciaires, Sokolovsky, qui est actuellement détenu aux Pays-Bas à la suite d’une demande d’extradition des États-Unis. Autant dire que, comme je vous l’expliquais sur Twitch, dans la cyber émission ZATAZ, chaque soir de 19h à 20h, le gars risque de visiter les murs d’une prison fédérale Texan assez rapidement. Le tribunal de district d’Amsterdam a rendu une décision le 13 septembre 2022, accordant l’extradition de l’accusé vers les États-Unis. Sokolovsky a fait appel de cette décision.

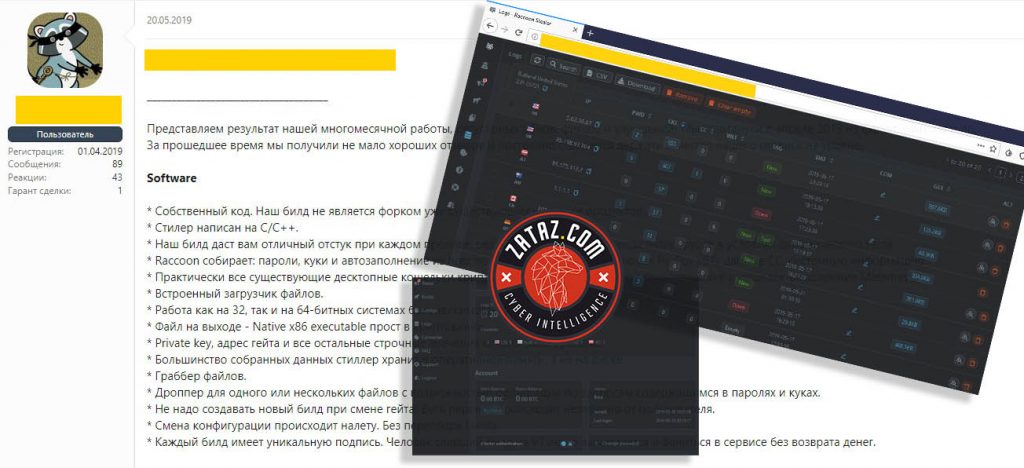

malware-as-a-service

Ce logiciel pirate est, à l’image de ceux existant pour les ransomwares, un malware-as-a-service ou « MaaS ». Comprenez que Sokolovski louait l’arme numérique à d’autres malveillants. Il était loué pour environ 200 $ par mois, payés par crypto-monnaie. ZATAZ avait pu repéré, en 2019, année de son lancement, des tests possibles pour 75 dollars pour une semaine.

En mars 2022, parallèlement à l’arrestation de Sokolovsky par les autorités néerlandaises, le FBI et ses partenaires chargés de l’application de la loi en Italie et aux Pays-Bas ont démantelé l’infrastructure numérique soutenant le Raccoon Infostealer, mettant hors ligne sa version alors existante.

Bien qu’un nombre exact n’ait pas encore été vérifié, les agents du FBI ont identifié plus de 50 millions d’informations d’identification et de formes d’identification uniques (adresses e-mail, comptes bancaires, adresses de crypto-monnaie, numéros de carte de crédit, etc.) dans les données volées à partir de ce qui semble être millions de victimes potentielles dans le monde. Les informations d’identification semblent inclure plus de quatre millions d’adresses e-mail.

Le FBI ne pense pas être en possession de toutes les données volées par Raccoon Infostealer et continuent d’enquêter.

S’il est reconnu coupable, Sokolovsky encourt une peine maximale de 20 ans de prison pour les infractions de fraude électronique et de blanchiment d’argent, cinq ans pour le complot en vue de commettre une accusation de fraude informatique et une peine consécutive obligatoire de deux ans pour l’infraction de vol d’identité aggravée, soit 27 ans de prison !

Raccoon Stealer

Le malware Raccoon Stealer pouvait être diffusé de plusieurs manières, bien qu’il infecte le plus souvent ses victimes par le biais de kits d’exploitation, d’attaques de phishing et de logiciels malveillants associés.

Les kits d’exploitation exploitent automatiquement les vulnérabilités de l’ordinateur de la victime lorsqu’il navigue sur le Web. Si un utilisateur visite une page malveillante en surfant sur Internet, il peut être redirigé vers une autre page de destination contenant un code d’exploitation, souvent exécuté sans son consentement ou toute autre interaction de la part de l’utilisateur.

Pour fournir du code Raccoon malveillant à l’ordinateur d’une victime, les attaquants utilisent le kit d’exploitation Fallout pour créer une instance PowerShell à partir d’Internet Explorer, puis téléchargent la charge utile principale du voleur Raccoon.

Le phishing a été fortement exploité pour diffuser ce code malveillant. De faux document Office « Oops, something went wrong » exécuté via des macros particulièrement forgés.

Beaucoup de chercheurs pensaient que l’auteur de Rancoon était Russe. Une faute de frappe dans le logiciel et un peu de désinformation auront suffit à ne pas regarder vers ce pirate ukrainien.

Le voleur Raccoon collectait les informations système de la machine infectée, y compris le nom d’utilisateur, l’adresse IP, les paramètres de langue, la version du système d’exploitation, les informations sur les applications installées et les informations sur le processeur et la mémoire, ainsi que les mots de passe, etc. Retrouvez des exemples de ce type de vol ICI et là.