Pacemaker : plus de 8 600 failles découvertes

Des chercheurs en sécurité ont découvert plus de 8 600 vulnérabilités dans les systèmes de pacemaker et les bibliothèques tierces utilisées pour alimenter les cœurs sous défibrillateur cardiaque.

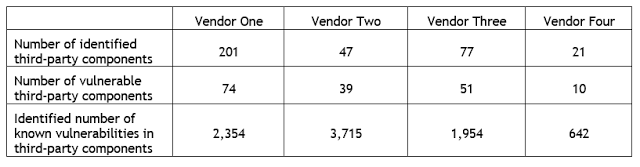

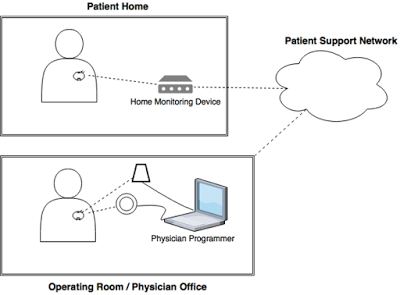

Plus de 8 600 vulnérabilités et bugs, voilà le chiffre très étonnant annoncé par les chercheurs en sécurité de chez WhiteScope. Des problèmes visant des défibrillateurs cardiaques, mais aussi les logiciels et composants permettant le bon fonctionnement d’un pacemaker. Les chercheurs ont découvert ces défauts dans sept produits différents, appartenant à quatre fabricants différents. Ces problèmes sont détaillés en profondeur dans un rapport que l’équipe vient de publier. La plupart des vulnérabilités se trouvent dans des bibliothèques tierces. Les recherches se sont portées sur des dispositifs implantables radio-contrôlés tels que les stimulateurs cardiaques, les défibrillateurs cardiovasculaires implantables (ICD), les générateurs d’impulsions et la gestion du rythme cardiaque (CRM). Ce que les chercheurs ont constaté : la plupart de ces systèmes de stimulateurs cardiaques fonctionnent sur une architecture similaire qui inclue le périphérique médical implanté, un dispositif de surveillance à domicile, une infrastructure basée sur le cloud qui transmet des données à un médecin et un programmeur de pacemaker, utilisé par les médecins traitant.

Plus de 8 600 vulnérabilités et bugs, voilà le chiffre très étonnant annoncé par les chercheurs en sécurité de chez WhiteScope. Des problèmes visant des défibrillateurs cardiaques, mais aussi les logiciels et composants permettant le bon fonctionnement d’un pacemaker. Les chercheurs ont découvert ces défauts dans sept produits différents, appartenant à quatre fabricants différents. Ces problèmes sont détaillés en profondeur dans un rapport que l’équipe vient de publier. La plupart des vulnérabilités se trouvent dans des bibliothèques tierces. Les recherches se sont portées sur des dispositifs implantables radio-contrôlés tels que les stimulateurs cardiaques, les défibrillateurs cardiovasculaires implantables (ICD), les générateurs d’impulsions et la gestion du rythme cardiaque (CRM). Ce que les chercheurs ont constaté : la plupart de ces systèmes de stimulateurs cardiaques fonctionnent sur une architecture similaire qui inclue le périphérique médical implanté, un dispositif de surveillance à domicile, une infrastructure basée sur le cloud qui transmet des données à un médecin et un programmeur de pacemaker, utilisé par les médecins traitant.

Des défauts de conception de base

Les chercheurs se sont rendus compte que les programmeurs de pacemaker, et le stimulateur cardiaque implanté d’une même société ne s’authentifiaient pas mutuellement. Bilan, un pirate qui se rapproche de la victime peut modifier les paramètres de l’implant. Imaginez, être capable de réduire la fréquence de l’appareil. De quoi provoquer un malaise. Un crime « presque » parfait. De même, les programmeurs de pacemaker ne nécessitent pas que les médecins s’authentifient sur le périphérique. Un docteur qui se fait voler le matériel et le drame est à la porté d’un clic de souris criminel. Dernier point que j’ai pu relever dans l’étude, les systèmes de pacemaker stockent des données sur des supports non chiffrés. Bref, pirater le cœur humain ne semble pas simple, mais n’est clairement plus impossible !

Depuis le début des années 2000, les pacemakers font parler de leur manque de sécurité. L’U.S. Department of Health and Human Services et la FDA [Food and Drug administration] ont publié en octobre 2014 un guide dédié aux bonnes pratiques intitulé « Content of Premarket Submissions for Management of Cybersecurity in Medical Devices ». En 2008, des chercheurs expliquaient au New York Times comment il leur avait été possible de manipuler du matériel médical. L’expérience avait cependant exigé plus de 30 000 $ de matériel de laboratoire et plusieurs équipes de spécialistes des Universités de Washington et du Massachusetts pour interpréter les données recueillies à partir des signaux de l’implant « hacké ». En 2012, un chercheur de chez IOActive, Jack Barnaby, avait démontré comment il était possible de délivrer un choc mortel [830 volts] via la prise de contrôle d’un logiciel de gestion qui gérait, à l’époque, 4,6 millions de stimulateurs cardiaques dans le monde.