Phishing aux couleurs d’OVH… passant par Darty

Comme expliqué un peu partout sur le web, les attaques informatiques se sont multipliées ces dernières semaines avec le COVID-19. ZATAZ va vous montrer que le confinement permet aussi aux pirates de peaufiner leurs attaques.

Vous avez très certainement du lire un peu partout sur le web que les attaques informatiques avaient explosé en cette période « particulière » de confinement Corona Virus. Des applications téléphoniques piégées (mais qui réclame un téléphone autorisant ce téléchargement) ; des attaques à l’encontre d’un site web du département de la santé américaine (qui a très bien pu tomber en panne en raison du très grand nombre de connexions) ; de fausses boutiques commercialisant des masques, des gels antibactériens … Bref, un sacré merdier.

Le grand public est cependant plus « facilement » touché par de faux sites Netflix, Disney+, … comme l’explique la société de Montréal 8Brains dans l’article « Protéger vos comptes contre le vol d’identifiants et mots de passe« . Un cas de tentative de fraude, via téléphone portable, décortiqué. A noter d’ailleurs que le téléphone portable est devenu un moyen très efficace de piéger les internautes. Du simple phishing à la possibilité d’espionnage.

Hameçonnage passant par Darty !

Concernant l’hameçonnage, le dernier cas en date analysé concerne la tentative de collecte de données bancaires. Une attaque intéressante à analyser de part la réflexion faite par le/les malveillants pour la produire. Merci à Hartax qui m’a communiqué l’alerte durant la Twitch TV ZATAZ « Bienvenue dans ma cuisine« .

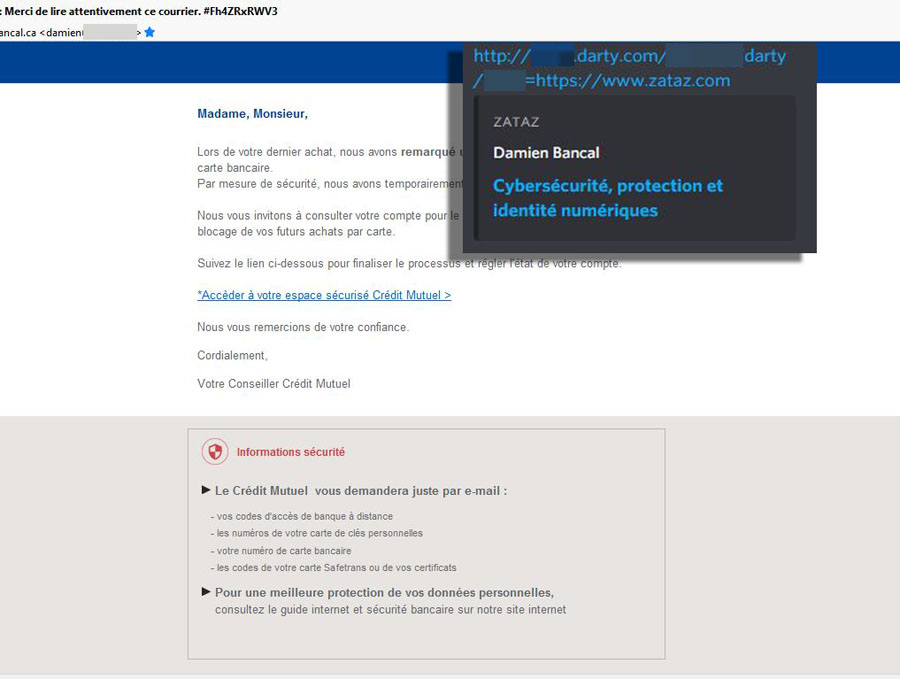

Tout débute par un courriel. Classique ! « Alerte: Merci de lire attentivement ce courrier. » affiche l’objet de la missive. Dans ce cas, le courrier se fait passer pour l’hébergeur OVH. J’ai vu passer des versions pour d’autres hébergeurs, ainsi que pour des boutiques telles que La FNAC ou encore LIDL.

Le courrier n’affiche pas de texte, mais une image. Cette dernière indique qu’il a été remarqué « une activité inhabituelle » sur votre compte en banque.

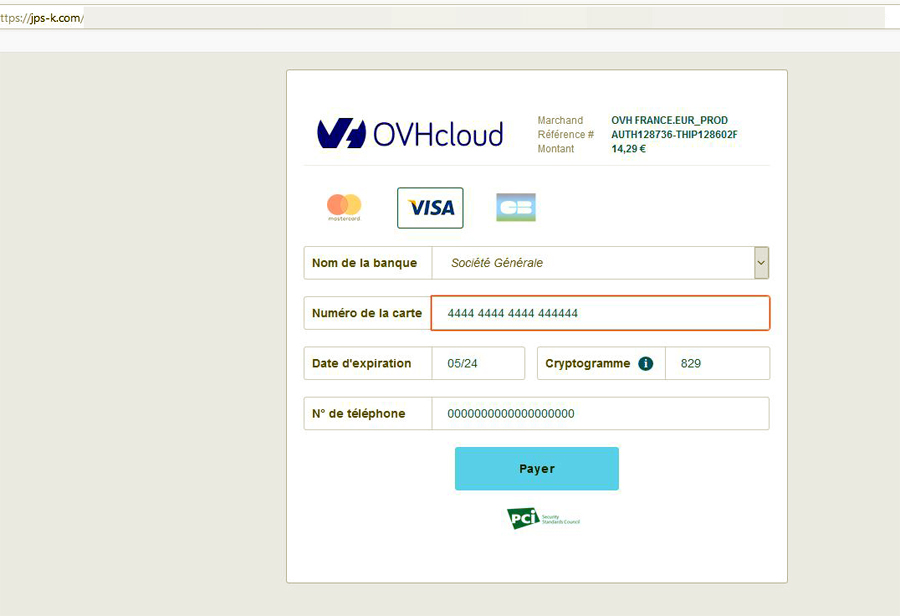

Le lien dirige vers la page du faux système de paiement OVH.

Première finesse de cette fraude, l’url en question est une adresse officielle de l’enseigne Darty. Les pirates ont trouvé comment exploiter une redirection à partir de la filiale de La FNAC.

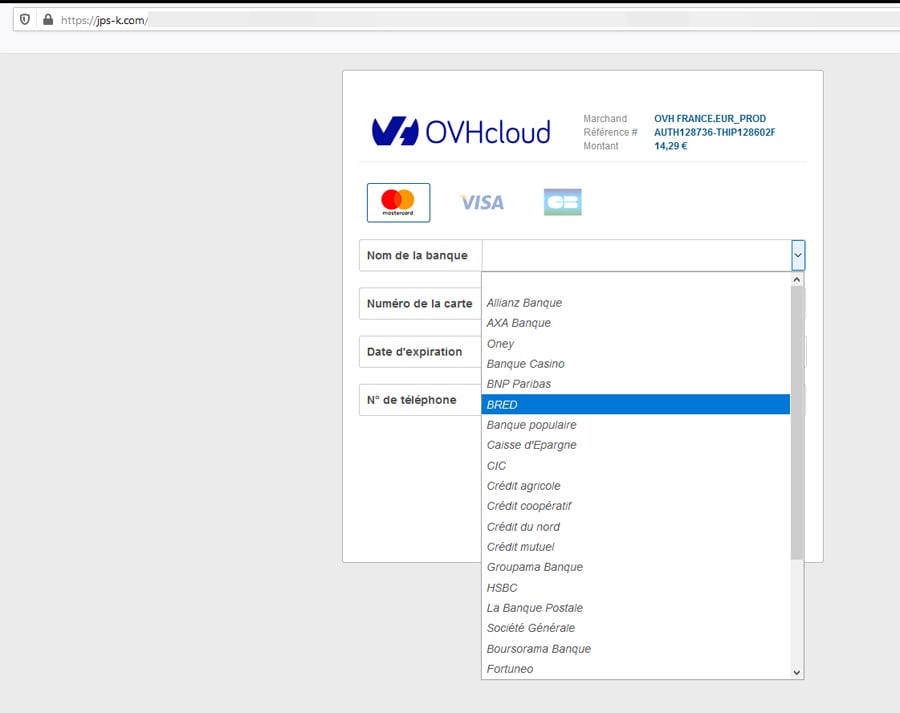

Ensuite, un site web. L’escroc l’a-t-il piraté lui même ou acquis un accès auprès d’un autre pirate. Dans notre cas d’étude, une boutique spécialisée dans la moto. Elle est basée au japon. Classique… ou presque. D’abord il repère si vous fournissez 16 chiffres appartenant à un carte bancaire. Une erreur s’affiche en cas de mauvais chiffre. L’internaute peut ainsi se sentir en confiance : « Il est capable de voir une erreur, donc il est gentil« .

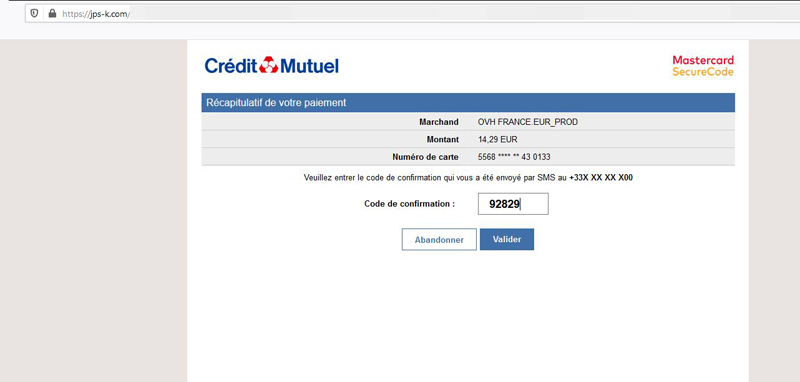

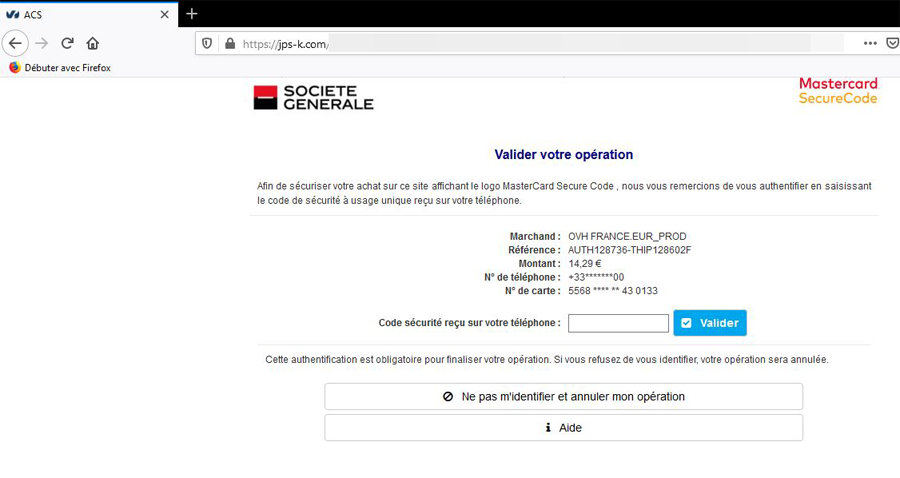

Ensuite, le choix de la banque. Selon la sélection effectuée par l’internaute, la page pirate affichera le bon logo de l’entreprise bancaire. Simple, mais efficace pour des internautes qui ne sont pas entraînés.

Parmi les informations réclamées, identités, adresses physiques et données bancaires, le numéro de téléphone. Ce dernier affichant dans la fin de la procédure de vol, un espace dédié à la double authentification.

Bref, une collecte de données personnelles, privées et sensibles qui serviront à des achats frauduleux, à la revente dans le blackmarket …