Piratage d’avocats, de magistrats et d’huissiers, une fuite de données sous la robe ?

Plusieurs magistrats, avocats et huissiers en France, Canada et Argentine cibles de cyberattaques. Les pirates ont exploité le « spear phishing ». Mission, s’attaquer aux messageries professionnelles pour des infiltrations encore plus malveillantes !

Une enquête a été ouverte pour « atteintes contre des systèmes de traitement automatisé des données contenant des données à caractère personnel mis en œuvre par l’Etat » en France. Au Canada, le Ministère de la Justice a du faire face à des cyberattaques employant des courriels très ciblés. Les services judiciaires des cousins du Grand Nord sont en alerte. En Argentine, le Ministère de l’immigration a subit une attaque qui a donné l’occasion aux pirates de diffuser des documents internes, certains ciblés Interpol.

Dans ces attaques, les pirates exploitent trois éléments : des bases de données préalablement piratées ; un code malveillant (allant du cheval de Troie en passant par le ransomware) et le phishing. Ici, un hameçonnage très ciblé : le spear phishing.

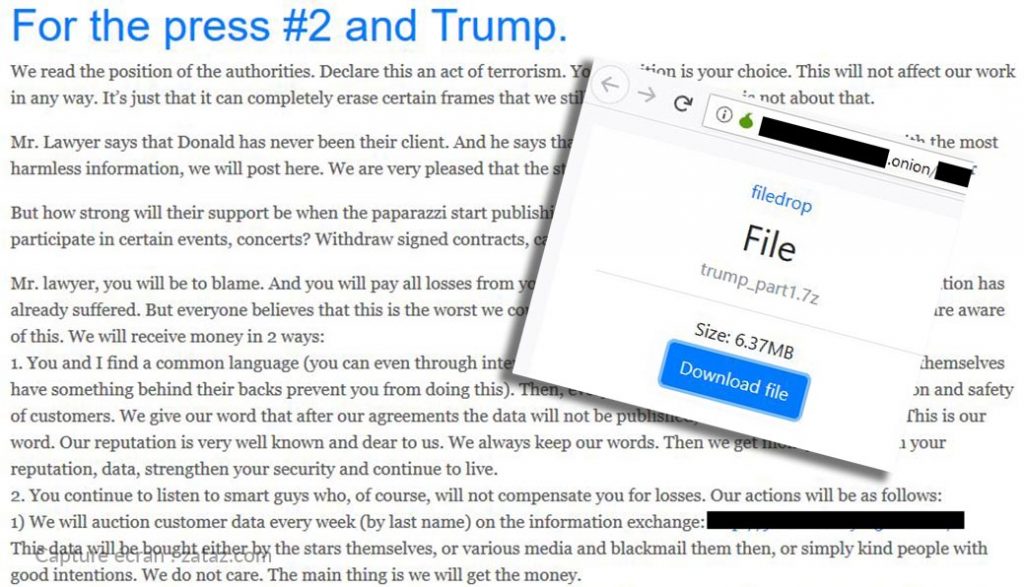

Des données de Donald Trump, avant sa présidence, ont été vendues par des pirates. Source: zataz.com

Le spear phishing

Connu aussi sous le nom de Business Email Compromise (BEC), le spear phishing est un hameçonnage préparé avec « finesse ». Un filoutage plus précis, préparé, peaufiné pour faire mouche. Je vous montrais d’ailleurs un spear phishing, il y a peu, avec l’usurpation de l’image et de documents d’un assureur français.

Le FBI chiffre les pertes liées au BEC à 26,5 milliards de dollars sur trois ans. Un chiffre énorme mais qui se justifie de la sorte. Une fois infiltrée, la boîte mail peut être exploitée pour lancer d’autres attaques ; cyber surveillée ; … « Les cybercriminels usurpent généralement l’identité de hauts responsables d’une organisation, en donnant l’impression de provenir de contacts légitimes. » rappelle l’ancien évangéliste de chez TrendMicro, Loïc Guézo, aujourd’hui directeur stratégie cybersécurité au sein de la société Proofpoint. A noter que le Federal Bureau of Investigation de l’administration américaine alerte sur le spear phishing depuis plus de 10 ans !

Les pirates couplent de l’ingénieure sociale (SE – Social Engineering) ; de l’OSINT (recherche d’information via des sources ouvertes) ; et exploitation de données volées dans d’autres cyber malveillances.

Comme je l’expliquais dans ma chronique Tv « L’alerte cyber » dans l’émission Smart Tech sur B Smart TV (Le jeudi à 12h et 17h), ce type d’attaque ne date pas d’hier. Kévin Mitnick, un pirate informatique des années 80, aujourd’hui conférencier et directeur d’une société de cyber sécurité, s’était fait connaître en infiltrant des entreprises, dont le FBI, via le SE et des appels téléphoniques.

Attrape-moi si tu peux

Mais pourquoi donc les avocats et les magistrats ? Les contenus professionnels stockés dans les ordinateurs, les NAS, les courriels, sont stratégiques, sensibles, privés. Ensuite, comme les comptables, les cabinets hébergent des vies entières, des milliers de documents sensibles de clients, d’entreprises. De nouvelles cibles pour les pirates. J’ai déjà malheureusement pu vous expliquer comment ces données, une fois dans les mains des malveillants, transforment en enfer la vie des internautes tombés dans les filets de ces black hats.

Depuis plusieurs semaines des groupes pirates se sont intéressés à ces secteurs professionnels. D’abord et avant tout parce qu’il y a de l’argent. Ensuite, les contenus volés peuvent être réutilisés, vendus, exploités dans d’autres cyber malveillances … Quoi de plus flippant pour une société que de recevoir un courrier d’un avocat, dont le contenu est aussi inhumain qu’un ransomware lui même !? L’aspect psychologique est parfait pour les pirates. Personne n’osera mettre à la poubelle un tel courrier. La pièce jointe proposée étant trop … attirante.

Ensuite, qui osera s’attaquer, en justice, à un cabinet d’avocats après une fuite de données ? PERSONNE. Les pirates l’ont bien compris et jouent avec ce levier intellectuel et social.

D’où viennent les informations exploitées par les pirates ?

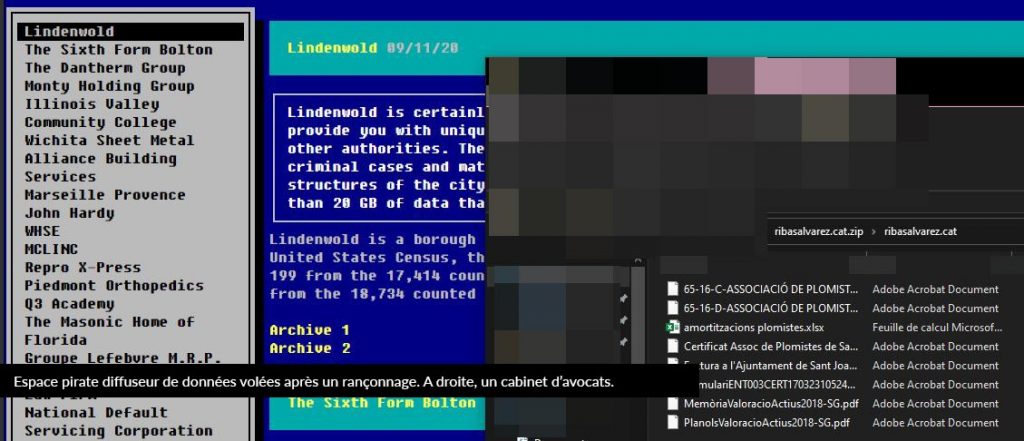

Les fuites d’informations orchestrées par les opérateurs de ransomware sont devenues l’une des premières sources de contenus pour les autres pirates informatiques. En trois mois, des groupes tels que Darkside, XxX, Sodinokibi, Maze, ont affichés un tableau de chasse de cabinets d’avocats et d’entités comptables affolant.

J’ai pu référencer plus de 96 cas, entre le 1er juin 2020 et le 1er septembre 2020. Des cabinets d’avocats Américains (en grande majorité, Canadiens, Français, … Parmi les victimes de taille : le bureau du Sheriff de Pontotoc (avec la fuite de l’ensemble des procédures judiciaires) ; Fraser Wheeler courtney law ; Clark Partington, Bailey&Galyen Attorney, Phillips Law Firm … et tout ceux qui n’ont rien dit, qui ont payé, que les pirates n’ont pas affichés publiquement.

Entre le 1er septembre 2019 et le 1er septembre 2020, j’ai comptabilisé plus de 600 cabinets d’avocats, comptables et/oui huissiers piratés (Une vingtaine de francophones).

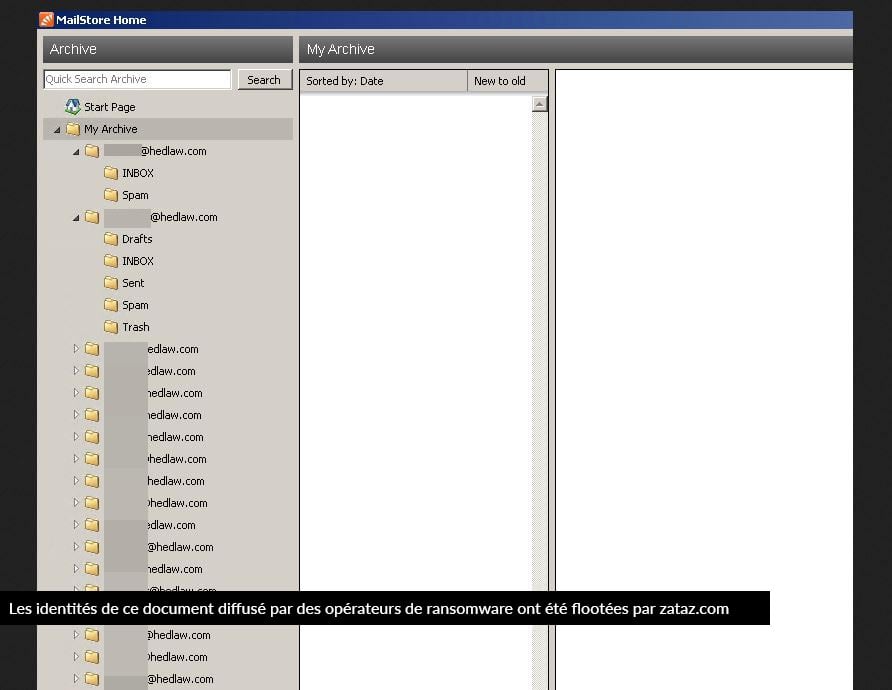

Des données volées, les pirates collecteurs extraits des adresses mails, des numéros de téléphones (certains opérateurs de ransomware téléphonent !), des documents officiels (signatures, tampons …) Autant de documents qui permettent de fabriquer un Business Email Compromise en quelques clics de souris ; à peaufiner une fraude au faux virement (Fovi) ; …

Le business semble malheureusement porter ses fruits. L’exemple du groupe Sodinokibi et les données de Trump, Madonna ou encore Lady Gaga est criant. Des informations rapidement disparues après la vente des données volées après l’infiltration d’un important cabinet d’avocats de New York. Et je parle pas des cabinets qui ont payé le silence. Qui ont versé une rançon pour ne pas voir les données volées divulguées. Des données pourtant sauvegardées sur les Internet par les pirates comme je l’ai prouvé ici.

Comme le rappel ProofPoint, l’une des principales failles reste l’usurpation par courriel. En mai 2020, une analyse les enregistrements DMARC des noms de domaines des principaux ministères et services publics français avait permis de découvrir que 72% des principales organisations gouvernementales et ministères français s’étaient avérés être exposés à la fraude par email et à l’usurpation d’identité. Seuls 4 des 14 ministères étaient effectivement protégés contre les attaques d’usurpation de nom de domaine (Le Ministère de la Transition Écologique et Solidaire, Le Ministère des Affaires Étrangères, Le Ministère de l’Économie, Le Ministère de la Cohésion des territoires et des Relations avec les collectivités territoriales).

En novembre 2019, une conférence au Hackfest avait permis de découvrir le même type de problèmes pour les sites de nombreux ministères Canadiens.

Pingback: ZATAZ » Chantage numérique: Le groupe MAZE dépasse les 300 victimes