Piratage de données sur le portail du CSA

[Info ZATAZ] – Le Conseil Supérieur de l’Audiovisuel, désormais connu sous le nom d’ARCOM, a été victime d’une intrusion dans ses données par un pirate informatique. Ce dernier, identifié par ZATAZ, propose à la vente des informations internes.

Repéré initialement sur Telegram à la mi-janvier 2024, le pirate, suivi par le Service Veille de ZATAZ [nous l’avons baptisé Nicolai pour l’occasion], a récemment mis en ligne des données appartenant à une institution française emblématique, le Conseil Supérieur de l’Audiovisuel (CSA). Dès la première découverte, l’Agence Nationale de la Sécurité des Systèmes d’Information (ANSSI) a été informée par nos soins.

Comme le précise Wikipedia, le CSA a été remplacé par l’ARCOM en 2021, suite à sa fusion avec la Hadopi. Cette autorité régulait la radio et la télévision en France, veillant à la liberté de communication audiovisuelle.

En janvier, le pirate annonçait son intention de vendre la base de données du CSA sans fixer de prix, invitant les acheteurs potentiels à lui faire une offre. Peu après, faute de réponses à son offre initiale, il a commencé à proposer les données subtilisées sur divers forums de cybercriminalité. Dans sa nouvelle promotion, il a diffusé des échantillons. ZATAZ a pu constater que les données mises en vente comprennent des adresses électroniques, des identifiants de connexion, affectant principalement des adresses en csa.fr, ainsi que des comptes Gmail et d’autres extensions, « ext. ».

Immersion dans la cybercriminalité

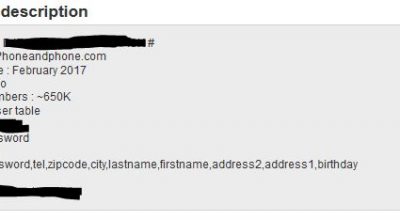

Le pirate, vraisemblablement français, avait déjà été repéré en octobre par ZATAZ en train de vendre pour 50$ la base de données de la boutique en ligne By Izea [alertée par le Protocole d’Alerte de ZATAZ]. En décembre 2023, il proposait pour 10$ les données de la boutique Pride.fr [alertée par le Protocole d’Alerte de ZATAZ], et peu après, pour 70$, celles de la plateforme Kiwiiz [alertée par le Protocole d’Alerte de ZATAZ]. Dans certains cas, faute d’acheteurs, il a fini par diffuser gratuitement les données qu’il souhaitait initialement vendre.

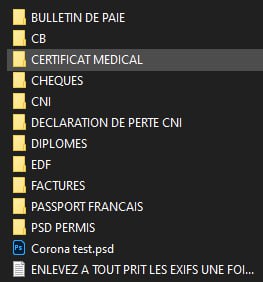

« Besoin de bases de données SQL de sites français spécifiques ? Je suis votre homme ! » propose-t-il. Ses services de recherche de vulnérabilités sont tarifés 20$, et 50$ pour les clients désirant une commande SQLMap. Il accepte les paiements en USDT, s’adonnant non seulement à la vente de données dérobées, mais également à la fourniture de faux documents et kits Photoshop pour créer des pièces d’identité, diplômes, et factures contrefaits comme le montre notre capture écran à gauche.

« Besoin de bases de données SQL de sites français spécifiques ? Je suis votre homme ! » propose-t-il. Ses services de recherche de vulnérabilités sont tarifés 20$, et 50$ pour les clients désirant une commande SQLMap. Il accepte les paiements en USDT, s’adonnant non seulement à la vente de données dérobées, mais également à la fourniture de faux documents et kits Photoshop pour créer des pièces d’identité, diplômes, et factures contrefaits comme le montre notre capture écran à gauche.

En janvier 2024, « Nicolai » commercialisait une entreprise spécialisée dans la collecte de numéros de téléphone. « Il y a environ 2 ans, j’ai piraté un panneau de numéros privés, » expliquait-il. L’opérateur achète de vastes listes de numéros français et envoie un SMS contenant un lien de vérification. Si le lien est activé, le numéro et l’IP sont enregistrés, ainsi que d’autres données. Entre septembre 2023 et début janvier 2024, il aurait accumulé plus de 500 000 numéros. Le prix de base pour l’accès est de 250 $, avec une offre exclusive à 750 $ pour un accès privé au panneau d’administration.

Cet individu, peut-être encore adolescent, glisse-t-il inexorablement vers la criminalité informatique ? Son jeune âge pourrait être sujet à débat, mais sa participation active à la cybercriminalité ne fait aucun doute. Il utilise l’une de ses plateformes, comptant plus de 6 000 membres, pour diffuser des données personnelles sensibles [CNI, CB, comptes d’accès à des webmails, Etc.], attirant ainsi une clientèle friande d’informations illicites.

Mise à jour le 05/02/2024 : le pirate commercialise la base de données 60$.