Piratage informatique chez IKEA : fuite possible ?

Piratage informatique ! Depuis plusieurs semaines je tente de contacter, sans résultats, un responsable de la sécurité informatique de la société Ikea. Des pirates sont passés par des bases de données.

Voilà bien un comportement dés plus étrange, surtout face à un probable piratage informatique. Ce n’est pourtant pas faute de vouloir aider. Mais à première vue, la société Ikea ne semble pas être intéressée par les informations que le protocole d’alerte de ZATAZ souhaite lui fournir gratuitement et sans aucun intérêt. Une action cyber citoyenne comme c’est le cas depuis 20 ans, et comme ce fût le cas avec plus de 60.000 entreprises Françaises aidées par le Protocole d’alerte de ZATAZ.

Piratage informatique : premier tour de vis

Au mois de juin, nous sommes le 6, j’apprends par le biais de plusieurs pirates informatiques de l’existence de plusieurs failles sur les sites de l’enseigne Suédoise Ikea. Très vagues, les pirates parlent alors de possibilité de fuites de données sur plusieurs espaces de la société. Des informations difficiles à vérifier tant certaines sources sont aussi fiables qu’une porte en verre.

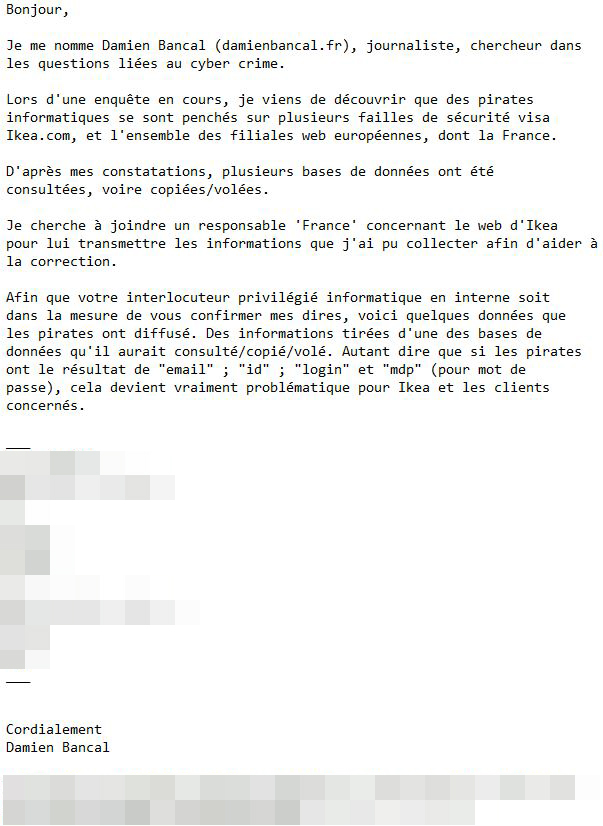

Fin août, les informations se précisent. Plusieurs sites de black market ou dédié au piratage informatique (BH, FDW, FDN, IH…) affichent l’une des failles que j’ai pu récolter [Elles sont au nombre de 3]. Dans la foulée de cette découverte, des pirates [Katz, Amine, …] ont communiqué sur Twitter, le 3 septembre et 18 septembre, d’autres SQLi visant deux autres espaces Ikea.com. Je décide donc de lancer un protocole d’alerte ZATAZ. Des mails sont envoyés au service communication le 4 septembre via les adresses proposées sur le site Français d’Ikea [rp.corpfrance@ikea.com ; fr.pr@ikea.com], mais aussi à l’agence de communication en charge de l’enseigne, zmirov. Pas de réponse à ma missive.

Piratage informatique : deuxième tour de vis

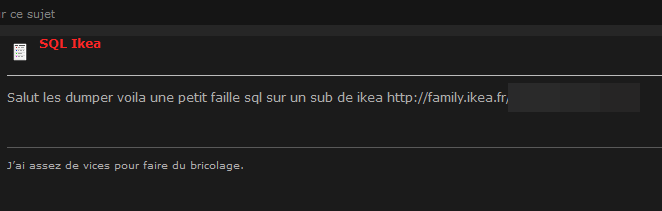

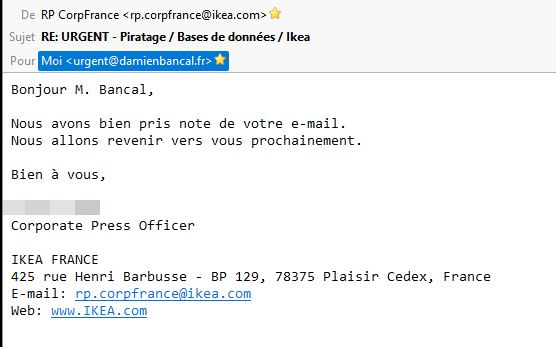

Comme le montre la capture écran, le 18 septembre, un pirate annonce avoir « assez de vices pour faire du bricolage. » et propose « Une petite faille SQL sur un sub ikea.fr », bref traduisez une injection SQL [SQLi] permettant d’accéder à une base de données du vendeur de meuble. Je décide d’envoyer un second mail au service communication le 18 septembre. Cette fois, une réponse, deux jours plus tard : « Nous avons bien pris note de votre e-mail. Nous allons revenir vers vous prochainement ». Dans la foulée, je reçois une publicité envoyée par zmirov.com… vantant les produits Ikea !

J’avoue que si on me parle de faille, « prochainement » c’est normalement… rapidement. Ne voyant toujours rien venir, je décide de contacter par téléphone le service presse France d’Ikea. Autant dire que mon interlocutrice, n’était pas « aware ». Je ne sais même pas à qui j’ai pu parler. La dame ne souhaitant pas communiquer son identité ! On peut la comprendre, imaginez un inconnu qui vous explique vouloir fournir des informations permettant de protéger son informatique, son site et ses clients, il y en a plein les magasins.

Lors de cet échange fort sympathique, une réponse. « Nous reviendrons rapidement vers vous ». Nous sommes alors le 23 septembre. J’apprendrai aussi que la première lettre électronique n’a jamais été réceptionnée. On ne m’a toujours pas demandé la moindre information sur les failles !

Piratage informatique : J’ai mal au poignet tellement je tourne la vis !

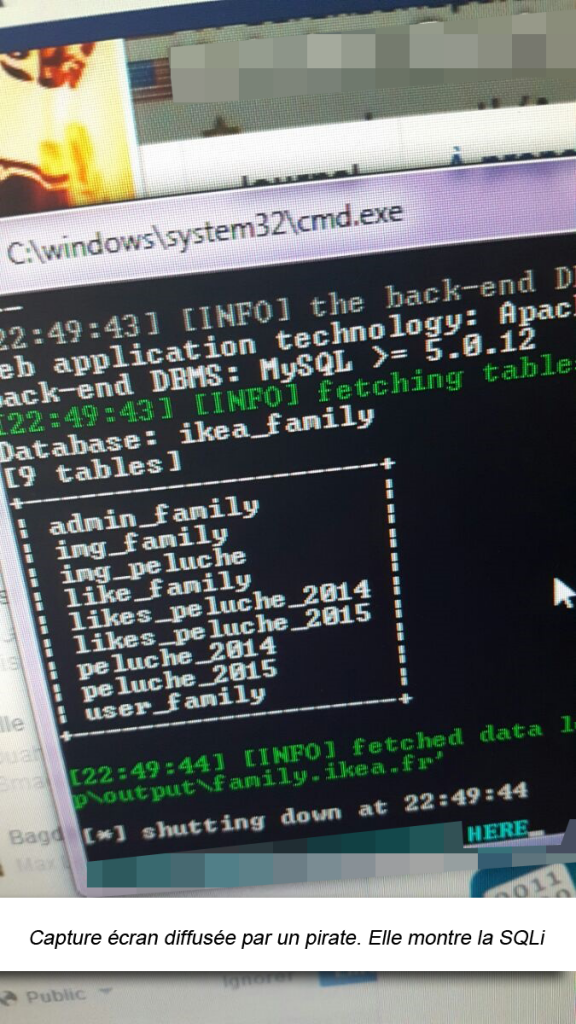

Début octobre, ne voyant toujours rien venir, je décide d’enclencher la phase II du Protocole d’alerte de ZATAZ. Je passe par mes contacts sur Facebook, Twitter, Linkedin pour récupérer les coordonnées d’informaticiens Ikea. Des collègues journalistes, des attachés de presse, des RSSI… J’accélère le mouvement sachant que les pirates parlent de « bases de données » ; « de mots de passe » et j’ai la preuve d’une infiltration dans un sous-domaine du site Ikea.fr. J’alerte aussi la CNIL et le responsable de la Cellule des Réservistes de la Gendarmerie Nationale des Hauts-de-Flandre dont je suis l’un des réservistes cyberdéfense.

L’un des contacts Ikea que j’ai pu contacter répondra à mon courriel : « Je vous sais être déjà en relation avec notre service presse, qui est l’unique point d’entrée pour les journalistes. Je les laisse vous répondre. Je vous souhaite une très bonne continuation. » Bref, retour au point de départ. Je n’ai toujours pas trouvé un interlocuteur Ikea à qui fournir les informations qui doivent permettre de corriger, et donc d’éviter toutes fuites possibles.

Autant dire que si les pirates causent entre eux de la faille depuis le mois de juin, il y a belle lurette qu’ils ont rempli leur bibliothèque Billy Oxberg des données ponctionnées.

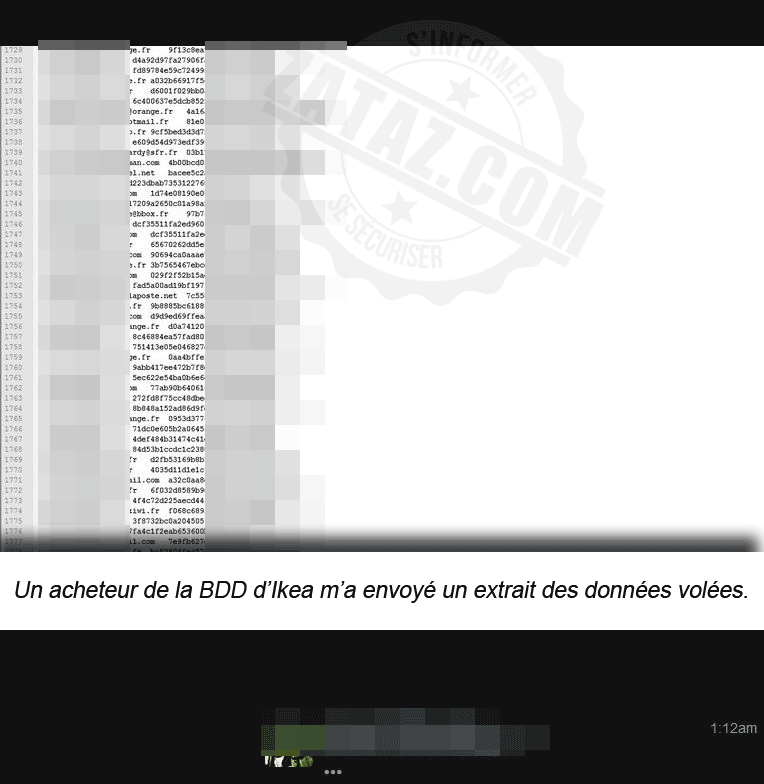

Je parle de fuite car les pirates se sont « amusés » à diffuser plusieurs informations laissant craindre le pire. D’abord des extraits d’une base de données avec comme mot clé « ikea_family » ; « user_family » ; « email » ; « mdp » … Ensuite, les identifiants de connexion de l’administrateur d’une base de données. Même si le mot de passe de cette base est hashé, comprenez que le mot de passe n’est pas en clair [exemple zataz est hashé en 79e35664717c21b96225d8d6ed4f0b16], il ne m’aura fallu que 724 m/s pour faire sortir les 9 chiffres, lettres et signe de ponctuation du précieux sésame diffusé par les pirates. Un hash cracké via un site Internet destiné à ce genre de révélation numérique.

Bref, plus de 20 jours après ma première alerte, toujours pas de nouvelle d’Ikea. Je suis inquiet. Depuis 25 ans que j’évolue dans la sécurité informatique, c’est la première fois que je vis un tel mutisme. Je m’inquiète car je ne sais pas ce que les pirates ont pu lire, copier, modifier. Peut-être rien, peut-être tout ! J’espère juste qu’ils n’ont pas eu accès à des données clients, aux données de ma famille, de votre famille !

Mise à jour 07 octobre 13h : La société Ikea, via son service presse, ma contacté ce vendredi matin. J’ai enfin pu être en contact avec une personne à l’écoute. Il m’a été indiqué que la faille avait été corrigée, dès le 19 septembre. A première vue, un pirate était entré en contact avec la société. Ce dernier, selon mes informations, a tenté de soutirer un « cadeau ».

Tour de vis de la comm’

Le fait de ne recevoir aucune réponse ? « Nous avions pris toutes les mesures, en interne, pour colmater ce problème. » souligne mon interlocutrice. »Nous protégeons nos employés et les actions menées en internes« . Leur formation pour contrer les fraudes aux présidents, baptisée aussi FoVI, était efficace !

Plusieurs failles

Comme indiqué dans mon article, il n’y avait pas une mais plusieurs failles. Les différents pirates ne le savaient pas, et heureusement. J’ai communiqué à Ikea les autres « accès » à des bases de données concernant des sous domaines de Ikea.com visant plusieurs filiales Européennes de Suédois.

En ce qui concerne celle corrigée en septembre, une injection SQL une plateforme collaborative de l’enseigne. Les pirates ont eu accès à l’intégralité des données sauvegardées de cet espace : 1.779 clients Français avec identifiants de connexion et mails. Cela ne concernait que cet espace Français, pas l’intégralité des données clients Ikea. « Tous ont été contactés » me confirme le service presse d’Ikea « Ainsi que la CNIL« . Un courriel que les clients ont bien reçu, comme me l’ont confirmé plusieurs lecteurs.

Pour les autres failles concernant Ikea.com, impossible de savoir ce que les pirates ont pu intercepter. Ici aussi, des SQLi. Maintenant que l’entreprise a reçu les informations, elle va lancer ses investigations et corriger cela aussi vite que ce monte une table en bois !

Pour finir, voici l’importance de ne JAMAIS utiliser le même mot de passe sur les sites, forums, boutiques que vous utilisez. « Sachez que beaucoup de ces comptes sont frais« , m’indique un pirate sur Twitter. Par frais, traduisez utilisable et avec des rebonds vers accès aux mails, Paypal… de certains clients. Ce dernier ne serait pas le voleur. Il a acquis la base de données volées.

Bonjour Damien,

Je suis étonné qu’une grande société comme Ikea ne s’alarme pas plus de ce piratage très important. J’espère que tu vas arrivé à tes fins car comme de nombreux lecteur du site, moi aussi je suis client d’Ikea et mes données sont donc prisonnière de leur base.

Bon courage.

Vous devez avoir un sacré temps libre pour vous prendre la tête a ce point .

Ce genre d’entreprise préfèrent payer des pro de la sécu pour ce type d’affaire donc laisset tomber et allez faire du vélo plutôt.

Bonjour,

Le vélo n’étant pas le moyen le plus efficace pour aider son prochain, on va continuer sur le même chemin

Voyons @hary, ils auraient du payer des pros, mais visiblement d’après l’article, ils ne l’ont pas fait ou alors c’était pas des vrais pros.

Damien Bancal arrive à soulever des lièvres que vos pros de la sécu ne voient même pas, il vaut mieux qu’il ne se mette pas à faire du vélo.

Jolie ! Perso, j’ai rien reçu de la part d’Ikea concernant les recommandations d’usage (chgt de mot de passe, etc…) M’en vais le faire de ce pas…. Merci Mr Damien

Bonjour,

Etant client IKEA, je vous remercie beaucoup pour votre action.

Je suis moi-même fervent de la notion de rendre le monde meilleur plutôt que de le laisser pourri.

Faudrait se prémunir contre ces attaques, optimiser les moyens de protections car ça peut arriver à tout le monde pas seulement chez Ikea.

Bonjour,

déjà un grand merci a Mr Bancal pour tous ce qu’il fait depuis des années. Je viens de voir l’article concernant IKEA, il y a une dizaine d’année, j’ai travaillé pendant plus de 2 ans au seins de l’équipe France IT IKEA dépôt (non magasin). La structure hiérarchique des équipes IT mais surtout la façon dont sont prises les décisions, font que cela ne m’étonne pas spécialement. Depuis que j’ai quitté IKEA et que je travaille comme pentester, j’ai pensé des dizaines de fois au SI d’IKEA (3 ou 4 ans après mon départ, mon compte dépôt était toujours actif et connectable depuis un magasin) …. Si vous cherchez toujours des contacts ou des informations sur qui ou comment marche la hiérarchie IKEA, n’hésitez pas a me contacter. Bonne continuation et encore merci pour tout votre travail.