Charming Kitten, pirates Iraniens, infiltrent les Gmail et Yahoo de responsables US

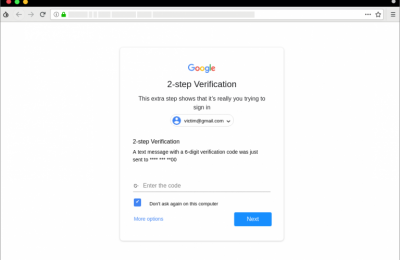

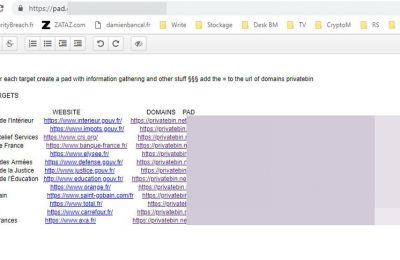

Charming Kitten, des pirates informatiques iraniens tentent d’infiltrer les comptes mails de responsables américains en passant outre la double authentification proposée par les deux webmails. La société britannique Certfa annonce que des pirates informatiques iraniens auraient réussi à infiltrer les comptes...

Posted On 15 Déc 2018