Pitty Tiger, des pros qui attaquent la France

Un groupe professionnel de pirates informatiques du nom de Pitty Tiger s’attaque à la France.

Le Cyber espionnage est sujet chaud. Il suffit de lire la presse américaine qui découvre, via la voix de l’Oncle Sam, que des données de fonctionnaires américains avaient été piratés par des « présumés » pirates Chinois. En France, les fuites de données sont légions, le protocole d’alerte de zataz.com ne refroidit par une journée sans alerter bénévolement les entreprises et autres entités « fuiteuses ».

La nouvelle attaque visant la France a été révélée par – AirBus defence & space -. Un groupe de pirates informatiques professionnel baptisé Pitty Tiger serait derrière une importante organisation malveillante numérique dont le but final serait le vol d’information (ou le blocage de système en cas de besoin: perturber la signature d’un contrat, conflit, …). Pitty Tiger se serait spécialisé dans les attaques informatiques appelés « APT » (Advanced Persistent Threat).

Un malware, logiciel d’infiltration et d’espionnage a été découvert en juin dernier. Il a permis de lancer une enquête au sujet de ce groupe. A noter que le poste de commande, le C&C, de ce logiciel espion est toujours actif au moment ou nous écrivons ces lignes. Un code malveillant baptisé PittyTiger, ReRol.A, CT RAT, Goldsun-B ou encore Paladin RAT et Gh0st RAT.

Phishing et HeartBleed

Dans le couteau Suisse des pirates du groupe Pitty Tiger, principalement du phishing ciblé. Un filoutage qui permet d’obtenir un pied initiale dans l’environnement cible. Le groupe exploite des vulnérabilités connues dans les produits Microsoft Office : CVE-2012-0158, une faille d’avril 2012 (sic!) et CVE-2014-1761. Des attaques qui ont pour mission d’infecter ensuite leurs objectifs par des logiciels malveillants. Pitty Tiger utilise parfois des informations volés afin de cibler d’autres personnes.

il, très actif à l’encontre d’une entreprise privée travaillant dans l’industrie de la défense, ainsi qu’un réseau académique d’un gouvernement. Les chercheurs d’AirBus defence & space pensent que ces entreprises ont été utilisées comme un proxy, un rebond, dans certaines des activités du groupe.

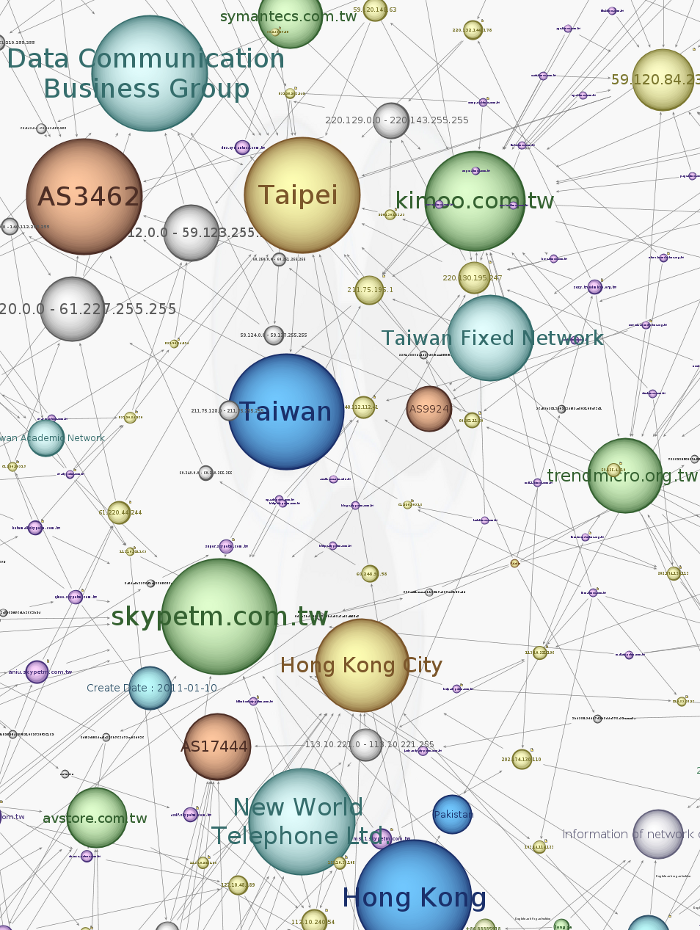

Les principales adresses exploitées par les outils des pirates sont des IP dynamiques basées en Chine, à Hong-Kong, Taipei (Taïwan) et aux USA. Comme le montre le graphisme ci-dessus, tracer les pirates est aussi simple que de chercher une épingle… dans une botte d’épingles ! (AD&S)