Plus de 30 groupes de ransomwares en action

J’ai envie de râler aujourd’hui. Imaginez, en deux mois, pas une journée sans la prise d’otage d’une entreprise tombée sous les coups d’un ransomware, d’un rançongiciel. Une progression des cyberattaques, cet été, … de 67%, sur la période de juillet août. 67% d’attaques rendues publiques.

Qui aurait pu penser que l’idée du biologiste Joseph L. Popp Jr. soit aussi en vogue 31 ans plus tard. En 1989, Popp inventait l’idée de la prise d’otage informatique avec son code malveillant AIDS. Diffusé via des disquettes, AIDS (Sida) bloquait les machines qui recevaient le support physique.

Le stratagème était de faire croire que « AIDS Information – Introductory Diskettes » était une information scientifique. Il était réclamé 378$ de rançon pour récupérer la machine.

Dr Joseph Lewis Andrew Popp Jr. III avait envoyé 20 000 disquettes dans le monde, à destination de chercheur dans la lutte contre le VIH (SIDA). 1 000 ordinateurs seront piégés.

Popp sera arrêté 1 an plus tard par le FBI. Il envisageait la diffusion de 2 millions de disquettes piégées.

Quelques semaines auparavant, le même type de « blague » s’affichait dans les colonnes d’un journal informatique français. Les lecteurs étaient invités à taper un code extrait d’un article du magazine. Le code était piégé !

Plus de 30 groupes dédiés aux ransomwares en action

Comme je le montrais le 27 août 2020 dans ma chronique TV hebdomadaire, L’Alerte Cyber, sur B Smart (dans l’émission Smart Tech, chaque jeudi à 12h et 17h – à 35’30) les victimes sont nombreuses, trop nombreuses.

Dans le lot des victimes cet été : Canon, LG, Xerox, le Collège Militaire Royal du Canada, une vingtaine d’entreprises du secteur de la santé, des assurances, des avocats, des comptables, en France, des sociétés comme MisterFly, Orange Business, Peugeot motocycles ou encore des géants de l’économie tel que le canadien Brookfield ou de l’automobile avec Volkswagen. Bref, l’été aura été chaud sur les plages… et sur les Internet.

La société Tenable indique d’ailleurs dans sa dernière étude que 90 % des entreprises françaises ont été victimes d’au moins une cyber-attaque ces 12 derniers mois. Je m’avancerai à dire que 100% des entreprises connectées ont eu un pirate face à leurs portes numériques.

L’effet confinement ?

Oui et non. Oui, car effectivement plus de monde à la maison, à travailler. Ce n’est pas vraiment la sécurisation des machines, des connexions à mettre en question, beaucoup d’entreprises ont mis en place des outils adéquates comme le VPN, le chiffrement. Le problème vient aussi et surtout du non-respect des règles de bases de nombreux employés. Je ne citerai pas l’assurance piégée, il y a quelques semaines, qui avait proposé le même mot de passe d’accès à l’ensemble de ses employés, sans le modifier ensuite. Du pain béni pour le premier pirate qui passe.

Et non, l’effet confinement n’est pas l’unique responsable. Beaucoup de pirates possédaient déjà des accès. Certains malveillants comme Maze ont même expliqué être passés dans les serveurs rançonnés, il y a quelques mois déjà, comme pour le cas de la Banque du Costa Ricca. Les pirates sont revenus un an plus tard avec leur chantage numérique.

Est-ce vraiment inquiétant ?

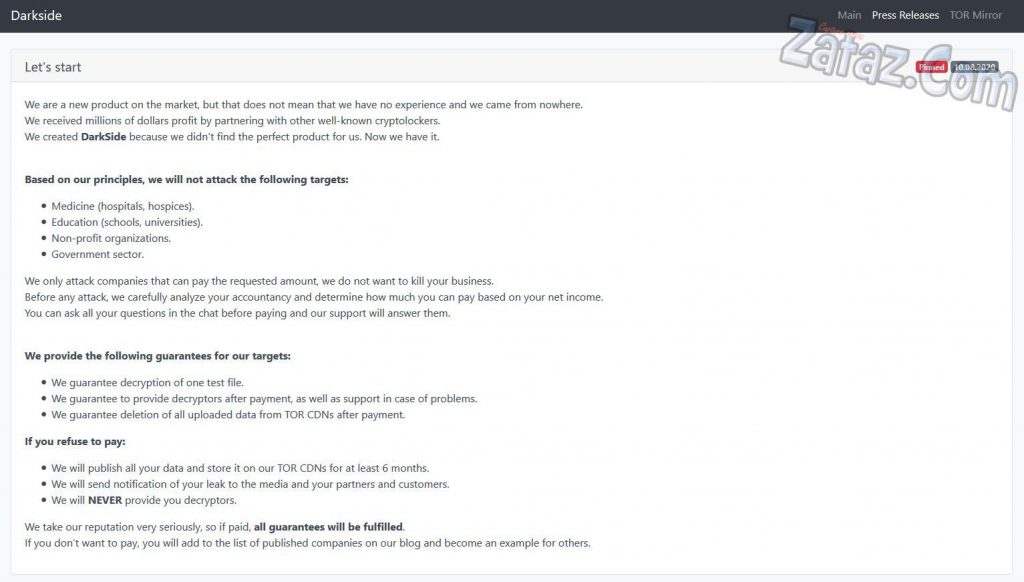

Sans tomber dans la paranoïa, mais en informatique on se rend compte qu’il faut clairement être sur ses gardes, des groupes pirates tels que Maze, Sodinokibi ou encore Conti/Ryuk, Darkside affichent des centaines de victimes à leurs tableaux de chasse. Le problème ? Les pirates ne se contentent plus du trophée, sur un mur numérique. Ils infiltrent, cartographient l’informatique de l’entreprise, volent toutes les informations possibles et ensuite, font chanter, revendent, utilisent, partagent.

Le plus inquiétant, l’omerta d’un grand nombre de sociétés, conseillées à garder le silence, à payer pour être « tranquille » comme le proposent les américains Coveware, Proven Data, MonsterCloud. Ces deux dernières faisaient croire à une technologie de pointe pour déchiffrer les documents pris en otage. Ils payaient, en fait, les pirates, pour acquérir les clés de déchiffrement !

Et les pirates, comme ces bonimenteurs 2.0, l’ont bien compris. Récupérer les données, réparer, tout remettre en place coûtent souvent plus cher que de verser une rançon. Certains opérateurs de ransomware, comme Sodinokibi par exemple, affichent directement sur leur site les sociétés permettant de « dealer » un tarif !

Et des « valises » de plusieurs centaines de milliers de dollars passent de main à la main. La société Garmin, piégé le 23 juillet 2020, aurait payée 10 millions d’euros pour récupérer ses informations. L’université de l’Utah, 457 000 dollars. Dans mes analyses et veilles, sur plus de 250 entreprises malmenées par Maze depuis le 1er janvier 2020, 10% ont payé !

Le bon, la brute et le truand

Aucune loi américaine, Européenne, … n’interdisent de payer des rançons. Le FBI indiquait en 2015 que payer s’est « encourager la poursuite des activités criminelles, incite à s’attaquer à d’autres victimes et faciliter des crimes graves« . Ce dernier point est intéressant. Crimes graves ? Le FBI parle à demi-mots de terrorisme, de groupes organisés criminels (drogue, …). Les entreprises « dealant » des tarifs avec Maze, Sodinokibi, Conti, XxX, Ragnar, Cl0p, Netwalker et les 20 autres groupes opérateurs de ransomware que je surveille, risquent de changer de ton si l’on découvre que certains de ses groupes sont Iraniens, Nord-Coréens, Soudanais, Syriens pour ne citer qu’eux. Il est interdit de faire « commerce » avec eux. Et « dealer » des tarifs de rançons, c’est commercer avec les criminels. Grand nombre de sociétés préfèrent laisser « d’autres » gérer le problème de leur prise d’otage. Jusqu’au jour de la sanction.

Se livrer à des activités ayant pour objet ou pour effet de contourner des sanctions finira devant un tribunal comme pour le cas de la société UBER et son ancien patron de la cyber sécurité. En 2015, un autre agent spécial adjoint en charge du programme cyber du FBI basé à Boston déclarait lors d’une conférence sur la cybersécurité que son agence « conseillera aux victimes de simplement payer la rançon« .

Mais tout ce bruit silencieux fait le jeu des pirates. Les CNIL restent particulièrement silencieuses face à ces problématiques. Il faut dire aussi que gérer les plus de 6 000 cas recensés par ZATAZ depuis le 1er janvier 2020 (environ 1,5 million par an, selon les statistiques publiées par le département américain de la Sécurité intérieure) a de quoi donner mal aux cranes à n’importe quel juriste. Pendant ce temps, des millions d’individus sont pillés de leurs données privées par le biais de ces prises d’otage. Du coté des pirates, les premières personnes inculpées par le gouvernement américain pour avoir déployé un programme de ransomware furent les Iraniens du groupe « SamSam« . Depuis, quelques arrestations de petites mains… mais les groupes se multiplient plus vite que la petite vérole !

Les cyber policiers sur les dents

En mars 2018, la police polonaise, en étroite coopération avec la police fédérale belge et Europol, arrêtait un ressortissant polonais, connu en ligne sous le nom de « Armaged0n« . Le présumé pirate était soupçonné d’avoir chiffré plusieurs milliers d’ordinateurs entre 2013 et 2018. 181 chefs d’accusation devant les tribunaux, dont le blanchiment d’argent et la fraude informatique. Le pirate était caché en Belgique. Il sera été arrêté le 14 mars 2018 alors qu’il tentait de retourner dans son pays. Il piégeait les sociétés via des courriels usurpant l’identité et les correspondances officielles de sociétés connues. Il réclamait entre 200 à 400 USD.

Que faire ?

La cyber sécurité, c’est un peu comme la crème solaire. Il faut bien l’appliquer avant la pénétration malveillante des rayons du soleil. Former et éduquer son personnel est indispensable. Les pirates exploitent les failles du système, et la première d’entre elle, c’est l’humain. Le père du ransomware était un anthropologue. Il aimait les papillons. Aujourd’hui, toutes les entreprises doivent se méfier de l’effet papillon que pourrait occasionner une infiltration informatique.

Ca existe des administrateurs reseaux parfait sur la securite informatique des serveurs dont ils sont responsables ? Et si, oui ont ils une vie normale car il faut comprendre qu’en face d’eux ils ont des groupes de pirates déterminés donc par conséquence pour prévenir ce genre de situation catastrophique ils doivent passer leur vie devant un ecran a chercher des parades.

La vie d’un administrateur réseaux est comment actuellement avec la multiplication des ransomware? Cauchemardesque ?

Pingback: ZATAZ » Piratage de la Métropole Aix-Marseille-Provence, les pirates sont de retour

Ce sont les cellules responsables de la sécurité qui s’occupent de ce que tu dis, que ce soient les admins réseaux/serveurs ou responsables d’applications. La sécurité ne doit être gérée que par une seule entité, qui dicte et valide ce qu’il faut faire. Cette même entité, aussi bonne soit-elle s’appuie sur des partenaires externes spécialisés dans la cyberdefense. En fait le plus gros problème c’est les moyens qu’on y accordent et surtout le respect des consignes de cette entité. Et là on retombe souvent dans les travers habituels humains : on a toujours fait comme ça/ça marche on ne touche pas/si tu ne m’autorise pas je passerai au dessus pour avoir l’accord, etc…