Plusieurs centaines de Mairies Françaises impactées par une vulnérabilité exploitable

Le risque d’un CMS exploité par des centaines de sites web ? Se retrouver avec une faille mettant en danger les utilisateurs. Plusieurs centaines de Mairies françaises impactées par une vulnérabilité exploitable par des pirates informatiques.

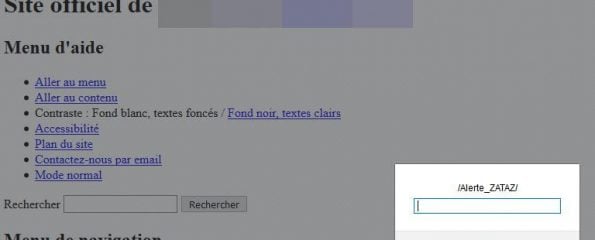

Vulnérabilité exploitable ! Nouvelle découverte de cross-site scripting (XSS) dans plusieurs centaines de sites français. Ici, pas des espaces web comme les autres : des mairies. Pour rappel, un XSS est une faille de sécurité informatique offrant la possibilité à un pirate d’injecter des commandes dans une page web.

Cette injection peut être orchestrée par un lien particulièrement formulé. Lien officiel du site impacté. Cette injection va lancer une action (ou des actions) sur le navigateurs web de l’internaute visitant la page piégée.

Un cross-site scripting peut intercepter le cookie de connexion. Gênant pour un portail territorial pouvant proposer, par exemple, une connexion à un espace famille, à la restauration scolaire … Un XSS va pouvoir utiliser les langages (JavaScript, Flash …) utilisés par le navigateur de l’internaute. Afficher de faux messages. Lancer une seconde attaque. Permettre le téléchargement d’un fichier malveillant. Les mairies impactées utilisent toutes le même système dédié : mode-texte.

Mode Texte permet de passer un site web « image », en format texte. Un mode qui ne prend pas en compte la mise en page. Il est destiné aux personnes en situation de handicap visuel.

Une alerte venue du Portugal

C’est par le biais d’un hacker portugais, M3t4hum4n que l’alerte est parvenue au protocole ZATAZ. Le jeune passionné de cybersécurité avait découvert cette potentialité sur plusieurs Mairies Françaises. En constatant le XSS communiqué, j’ai pu confirmer la faille, mais surtout, elle visait des centaines de sites territoriaux.

Des mairies, plus de 600, mais aussi des communautés de communes. L’ANSSI, l’Agence Nationale de Sécurité des Systèmes d’Informations, a été alertée.Ils m’ont d’ailleurs confirmé l’alerte envoyée au concepteur.

La correction pourrait être longue, voire TRÈS longue, certaines communes n’ayant pas d’équipe dédiée Web, informatique. A noter que dans la majorité des cas, les espaces sont sur le Réseaux des Villes, le 1er réseau national de sites officiels de collectivités.

Les sites web impactés sont ceux de « petites » mairies. Des communes qui n’ont pas les budgets et les fonctionnaires territoriaux adaptés à la gestion d’un espace de communication numérique.

Google, selon le dork dédié, annonce plus de 300 000 sites, en .fr, impactés.

En attendant une correction, attention aux liens que vous pourriez recevoir, concernant le site de votre commune. Préférez taper l’adresse (url) dans votre navigateur et recherchez l’information annoncée directement sur le site de la commune. Si vous exploitez Firefox, par exemple, vous pouvez installer l’extension Netcraft. En plus de vous informer sur le site que vous visitez, l’application gratuite permet de bloquer un XSS.

Utiliser l’addon Netcraft n’est-il pas sauter de la poële dans le feu ?

Parce que ça veut dire que toute connexion est automatiquement enregistrée, non ?

Et qui plus est, cet historique se trouve stocké dans un pays (UK) qui a un comportement plus que douteux envers les libertés individuelles (sans compter que Bath a des liens plutôt étroits avec certains services.)

je viens d’être infecté par Gandcrab V3.

Existe-t’il un décrypteur? Faut-il déclarer l’attaque à la gendarmerie?

Je suis perdu ,car beaucoup de fichiers inutilisables

Quel conseil me donnez-vous?

Merci d’avance

Pingback: ZATAZ Rétrospective 2018 : le Black market se diversifie sur le dos des données personnelles volées - ZATAZ