PME/PMI, attention arnaque aux faux clients

Exclusif – Vous avez une boutique, vous êtes sur les réseaux sociaux pour être plus proche de vos clients. Attention à ce qu’un pirate ne soit pas sur vos genoux. Explication.

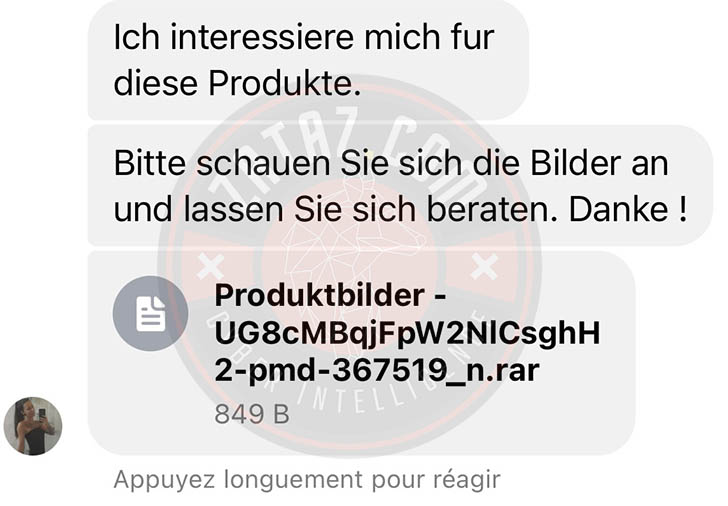

« Bonjour, je cherche un produit que vous vendiez il y a peu. Le voici en photo » ; « Je suis intéressé par cet article. Veuillez vérifier les images et vous conseiller. Merci! » ; « Votre produit est vraiment médiocre, je l’ai acheté et utilisé pendant 2 jours et il s’est déjà cassé« . Voici quelques types de messages que reçoivent, ces derniers temps, des boutiques sur le web.

Peu importe la taille de la société. Petites ou grandes structures, en Anglais, en Allemand, en Espagnol ou en Français.

L’idée de l’émetteur de la missive, qui tente de se faire passer pour un client, est que l’interlocuteur (Service communication, SAV, Community manager, Etc.) clique sur le pièce jointe proposée.

Des messages qui passent par les réseaux sociaux, Instagram en tête.

Bref, vous l’aurez compris, Ne JAMAIS cliquer sur les pièces jointes envoyées.

La plupart du temps, des .rar [nous avons vu aussi deux cas de .zip]. Piège caché dans le document. Le risque d’une prise d’otage de votre compte et de vos données pourrait en découler.

Une « cyber attaque » qui exploite le format de compression RAR. Il peut aussi passer pour du 7ZIp ou du ZIP.

Faille pour WinRar

A noter que dans le cas de RAR, une dangereuse vulnérabilité a été trouvée et corrigée dans l’archiveur WinRAR. Un pirate pouvait exécuter des commandes sur un ordinateur Windows. Pour exploiter, la victime a simplement besoin d’ouvrir l’archive. La faille, identifiée comme CVE-2023-40477, permet à des attaquants distants d’exécuter du code arbitraire sur un système. Pour ce faire, ils devront préparer et envoyer à l’utilisateur un fichier RAR spécial.

Le problème a été signalé par un chercheur appelé « goodbyeselene » de l’équipe Zero Day Initiative.

Le 8 juin 2023, le spécialiste signale le bug aux représentants de la société RARLAB développant l’archiveur. « Le bug est survenu en raison d’une validation insuffisante des données envoyées par l’utilisateur. Cela provoque un accès à la mémoire en dehors du tampon alloué« , indique le site Web Zero Day Initiative à propos de la vulnérabilité.

Sur l’échelle CVSS, l’écart a reçu 7,8 points, mais le chiffre a été largement sous-estimé en raison de la méthode d’exploitation : il faut forcer l’utilisateur cible à ouvrir l’archive RAR. Cependant, cela ne devrait pas poser de problèmes aux attaquants, et compte tenu de l’énorme base d’utilisateurs de WinRAR, les chances de réussite d’une attaque sont élevées.

RARLAB a publié la version 6.23 de l’archiveur il y a quelques jours , qui inclut un correctif pour le CVE-2023-40477. Il est fortement conseillé aux utilisateurs d’installer la mise à jour dès que possible.

Rappelons que cette année, Microsoft a décidé d’ajouter le support natif des archives RAR, 7-Zip et GZ dans Windows 11, de sorte que le besoin d’outils comme WinRAR pourrait tout simplement disparaître.