Vulnérabilité des mails chiffrés : Pretty Good Privacy… plus très good ?

Un professeur de sécurité informatique de l’université des sciences appliquées de Münster a averti que l’outil de chiffrement de courrier électronique Pretty Good Privacy (PGP) serait victime d’un problème à partir des outils mails qui offrent la possibilité de l’utiliser. Une faille qui pourrait permettre de lire les messages pourtant chiffrés !

Le professeur Sebastian Schinzel a annoncé ce lundi matin qu’un problème sérieux touchait l’outil PGP, Pretty Good Privacy. En cause, l’application dédiée aux logiciels de correspondance électronique. Il n’existe actuellement aucun correctif fiable pour la vulnérabilité. Si vous utilisez PGP/GPG ou S/MIME pour une communication très sensible, vous devez le désactiver dans votre client de messagerie pour l’instant. Schnizel et ses collègues chercheurs ont alerté l’Electronic Frontier Foundation qui a évalué les recherches. L’EFF confirme le problème. Selon la fondation dédiée à la protection de droits de l’Homme dans le numérique « Ces vulnérabilités présentent un risque immédiat pour ceux qui utilisent ces outils pour la communication par courrier électronique« .

https://twitter.com/seecurity/status/995906576170053633

Le conseil : Désactiver et/ou de désinstaller immédiatement les outils qui déchiffrent automatiquement les courriers électroniques « sécurisés ». Parmi les outils cités par l’EFF : Enigmail pour Thunderbird. GPGTools pour Apple Mail. Gpg4win pour Outlook. Voilà qui ne va pas être pratique pour s’écrire en mode confidentialité !

De son côté, GNU Privacy Guard explique que les clients de messagerie ne vérifient pas correctement les erreurs de déchiffrement. « Donc, la vulnérabilité est dans les clients de messagerie et non dans les protocoles« . En fait OpenPGP est immunisé si il est utilisé correctement tandis que S/MIME n’a aucune atténuation déployée.

Alors, un véritable danger ?

L’attaque EFAIL fait déjà l’objet de deux CVE (CVE-2017-17688 / CVE-2017-17689). Cette possibilité tourne autour de plusieurs actions pas si simple à mettre en place. Le risque est de récupérer le texte en clair des messages chiffrés avec S/MIME ou PGP/GPG. L’attaque exploite des « bugs » dans les standards S/MIME et OpenPGP. Un malveillant pourrait faire une exfiltration directe. Ici, la vulnérabilité vise les clients de messageries (MUA) : Apple Mail, IOS Mail ou encore Mozilla Thunderbird. La seconde « agression », l’attaque CBC/CFB. Ici, utilisation des vulnérabilités S/MIME et OpenPGP. L’utilisation systématique de la compression rend l’attaque possible. OpenPGP est cependant plus robuste que S/MIME.

Se protéger d’EFAIL

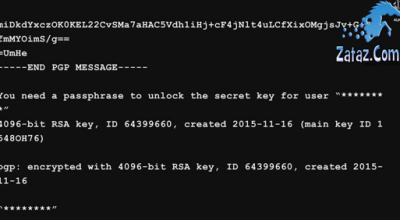

Yoko.san, lecteur de ZATAZ indique qu’à court terme, il ne faut pas déchiffrer ses courriels dans le client de messagerie (MUA) mais dans une application externe. Pour éviter un déchiffrement automatique dans le client de messagerie, il faut désactiver voire désinstaller les clefs privés.

Désactiver l’affichage HTML des messages pour rendre inopérant les contenus actifs comme les URL … Une « protection » qui ne fonctionne que si tous les destinataires appliques la même règle. « Encourager les utilisateurs à ne chiffrer que les pièces jointes est aussi une bonne pratique qui résout complètement le problème. » confirme un expert en la matière. Il faudra aussi mettre à jour son client de messagerie dès mise à disposition d’une version corrigée par l’éditeur. À plus long terme, il faudra installer un client de messagerie qui prendra en compte les nouvelles versions de S/MIME et OpenPGP.

Les problèmes sont relatifs au composant Enigmail utilisé entre autre par Mozilla Thunderbird, seul le plugin pour Apple Mail est concerné (pas GPGTools pour IOS ou MacOS), de même seul l’extension GpgOl pour Outlook est potentiellement touchée. Enfin de nombreux clients de messagerie sont touchés : 25 clients sur 35 testés pour le chiffrement S/MIME et 10 clients sur 28 pour le chiffrement PGP/GPG.

En conclusion, comme le précise Yoko San, on pourrait ajouter pour aider les utilisateurs, que tout n’est pas perdu et qu’il est toujours possible d’envoyer des informations chiffrées par courriel. Au lieu d’utiliser les fonctions intégrées au client de messagerie, il faut rédiger son courriel dans un éditeur quelconque, le chiffrer avec un outil externe, par exemple GPG/PGP, puis mettre le contenu chiffré en pièce jointe d’un courriel non chiffré.

They figured out mail clients which don't properly check for decryption errors and also follow links in HTML mails. So the vulnerability is in the mail clients and not in the protocols. In fact OpenPGP is immune if used correctly while S/MIME has no deployed mitigation.

— GNU Privacy Guard (@gnupg) May 14, 2018

Bonjour,

La version 2.0.5 d’enigmail corrige le problème pour OpenGPG et propose une parade pour S/MIME.

https://www.enigmail.net/index.php/en/home/news/66-2018-05-16-efail-vulnerability-affects-encrypted-mails

« We have implemented fixed version of Enigmail that prevent from this vulnerability. We therefore recommend that you:

update to Enigmail 2.0.5 as soon as possible.

If you use S/MIME, view your messages as « Simple HTML ». This will block sending anything unintentionally to an external server. To switch to the « Simple HTML » view, go to menu View > Message Body As > Simple HTML »

Cordialement

Merci Yokosan.