Sites web infiltrés, bases de données volées, exploitation malveillante de vos informations personnelles par des pirates informatiques ? ZATAZ propose de veiller sur votre vie numérique, vos données 2.0 en surveillant black market, sites pirates … pour vous ! Une vrai veille personnalisée !

Protéger vos informations personnelles ! Protéger votre ID Numérique ! Avec plus de 25 ans de présence sur les Internet, (zataz.com a fêté ses 20 ans en janvier 2019), ZATAZ a une connaissance approfondie du black market, des forums pirates, des espaces underground malveillants. Avec le Service Veille ZATAZ SURVEILLe POUR VOUS ces lieux afin de vous alerter en cas de fuite de données VOUS CONCERNANT.

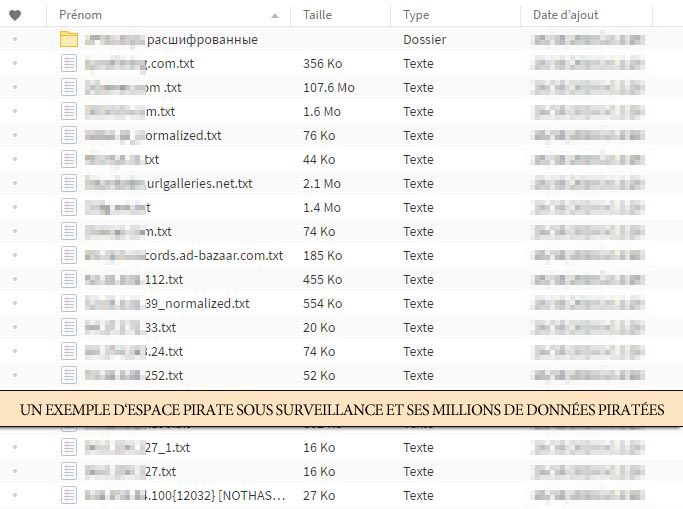

UNE SURVEILLANCE PERSONNALISÉE dans plusieurs centaines de sites pirates, black market, (boutiques dédiées aux données piratées), IRC, Discord, TOR … [exemple ici]

POUR VOUS ABONNER : ICI

COMMENT FONCTIONNERA VOTRE VEILLE PERSONNALISÉE ?

Êtes-vous dans une base de données piratée, diffusée/exploitée sans que personne ne soit encore au courant ? Etes-vous dans une boutique pirate qui exploite votre identité ? Votre photos ? Votre plaque d’immatriculation ? Vos pièces d’identité ? Mails ? Mots de passe ?

Protéger vos informations ! Votre adresse mail, votre identité (nom, prénom, pseudo), votre téléphone, votre adresse physique, votre IP, votre ordinateur, votre smartphone, votre tablette, vos comptes de jeux vidéo, de logiciels professionnels ou l’information de votre choix seront mises sous surveillance, DISCRÈTEMENT. Vous choisissez les données à surveiller. Toutes les informations de votre choix, sauf données bancaires et de santé. Le service veille, en plus d’avoir des « sources » exclusives, non publiques, ne permet pas à un tiers d’utiliser, par exemple votre adresse mail, et de récupérer des informations volées. Comme ce fût le cas, par exemple, avec le patron de Facebook [Lire] ; Pas de risque de pirater notre base de données des adhérents … elle n’existe pas sur le web 🙂

A la différence des nombreux sites vous proposant de rentrer votre adresse mail pour savoir si vous êtes dans une base de données piratée, ZATAZ EST PROACTIF. Nous n’attendons pas que les bases de données soient rendues publiques. Nous allons chercher les informations, pour vous, dans des espaces numériques pirates afin de VOUS ALERTER !

PROTÉGER VOTRE IDENTITÉ NUMÉRIQUE ? QU’ALLEZ VOUS RECEVOIR ?

Deux types d’alerte.

Alerte privée : à chaque découverte vous concernant, un courrier électronique PERSONNALISÉ avec le « Qui, Quoi, Comment, Quand, Où ». Qui diffuse ? Quoi ? Comment ? Depuis quand ? Nous vous fournissons les actions à mener pour vous protéger.

Alerte générale abonnée : vous recevrez une alerte par courriel à chaque découverte d’une nouvelle fuite d’informations visant une entreprise.

CES ALERTES NE SERONT PAS PUBLIQUES ! ELLES VOUS SONT EXCLUSIVES !

Nous n’utilisons pas d’outils automatisant une recherche (API, crawlers …). C’est le meilleur moyen de se faire « repérer » dans les espaces que nous surveillons.

POUR VOUS ABONNER

Pour protéger vos informations, nous ne passons par aucun sous-traitant. Nous n’achetons AUCUNE information piratée.

Vous pouvez mettre sous surveillance, durant 24 heures, 1 mois, 3 mois, 6 mois ou 12 mois la donnée de votre choix : adresse mail, site web, pseudo, téléphone, ou toutes autres informations (sauf bancaire/santé).

Si elles apparaissent malheureusement dans l’un des centaines de lieux numériques que ZATAZ surveille, une alerte à votre destination DANS LA MINUTE.

A noter qu’une adresse mail dédiée vous sera fournie pour nous contacter 24/24 & 7/7.