Protocole d’alerte ZATAZ : intervention de la CNIL à l’encontre du site Alainjuppe2017

La CNIL intervient pour faire corriger une fuite de données concernant le site Internet de l’ancien candidat aux présidentielles françaises, alainjuppe2017.fr.

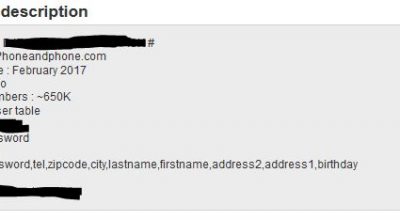

L’information est restée confidentielle le temps des primaires de la droite. Il fallait surtout que la faille concernée soit corrigée et la fuite en résultant bouchée. Il y a quelques jours, un internaute anonyme a fait appel au protocole d’alerte de ZATAZ pour faire corriger un bug qui permettait en quelques clics de souris d’accéder à plus de 20.000 profils d’internautes inscrits sur le site alainjuppe2017.fr.

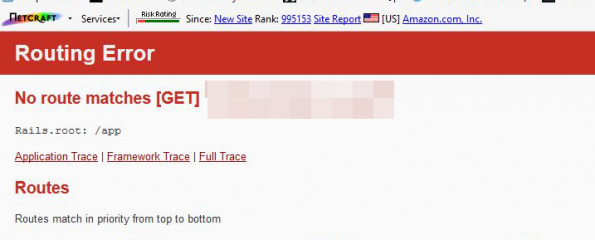

Une porte ouverte présidentielle possible en raison d’un oubli interne. L’un des gestionnaires de l’espace politique avait oublié… de retirer le debug du site ! Bilan, la moindre erreur dans l’espace numérique de soutien à Alain Juppé, via l’espace « Mobilisation », permettait d’accéder à des informations privées et sensibles !

La présence du mode debug du site du candidat au présidentielle permettait même de connaître les versions des modules Ruby utilisés, et surtout, de tomber sur une documentation de l’API. Autant dire que dans la documentation accessible, l’accès aux données sensibles était explicité noir sur blanc.

Bilan, un simple appel à une adresse proposée et il devenait possible de s’authentifier en super-utilisateur, avec des droits suffisant pour tout visualiser. Tout cela sans aucune sécurité, aucun mot de passe. Il y avait plus de 22.000 profils disponibles au premier pirate qui pouvait passer par là !

Je suis passé par la CNIL pour faire corriger rapidement. Une action que j’effectue automatiquement dès qu’une fuite de données concerne autre chose que l’entreprise ou l’association « fuiteuse » [leurs clients, membres, …]. Ce fût le cas, par exemple, pour le site du Parti Socialiste. La fuite a été corrigée, la page fautive fermée.

Pingback: ZATAZ Confidentialité : Amende de 180 000€ pour fuite de données - ZATAZ