Rançongiciel HIVE : l’enquête continue avec une nouvelle arrestation en France

Un nouveau membre du groupe de ransomware HIVE a été arrêté, et plusieurs centaines de milliers d’euros ont été saisis. L’un des banquiers secrets russes du réseau de ransomware Hive dort désormais en prison.

Le 26 janvier 2023, une action internationale a permis de mettre un terme à l’une des menaces du secteur social et économique, tant aux États-Unis qu’en Europe : le rançongiciel HIVE. Parmi les instances policières, l’Office de Lutte contre la Cybercriminalité (OFAC) et son antenne bordelaise.

HIVE avait semé la terreur en touchant plus de 1 500 entreprises, dont 59 françaises [Intersport, Altice, Les Chataingniers, Damart, l’École nationale de l’aviation civile (Enac), la mairie d’Annecy ou encore la collectivité de Guadeloupe]. 210 sociétés s’étaient retrouvées affichées sur le blog des pirates, l’ensemble de leurs données copiées avaient été diffusées provoquant des perturbations majeures dans les secteurs publics et privés. Les maîtres chanteurs de Hive exigeaient des rançons. Par exemple, 240 millions de dollars au allemand de MediaMarkt.

Un traqueur sachant traquer

C’est grâce à des investigations de l’OFAC, et d’autres services de police, qu’un suspect a été remonté [probablement Egor V., aka kuzbass80), dont les portefeuilles numériques avaient vu transiter plusieurs millions de dollars d’origine douteuse. La piste de ce cybercriminel a été repérée grâce à son activité sur les réseaux sociaux, ce qui a permis de le localiser et de le retrouver en garde à vue, le 5 décembre 2023.

Comme le précise l’AFP, l’analyse de son téléphone a révélé la détention de cryptoactifs d’une valeur de 570 000 euros. De l’argent en lien avec ses activités criminelles. D’origine Russe, son pseudo semble être tiré de la région de Kemerovo. L’homme d’une quarantaine d’années résidait à Chypre. Il voyageait avec un passeport israélien, sous une identité autre que son nom russe.

La coopération internationale a également joué un rôle crucial dans cette affaire. L’OFAC a travaillé en étroite collaboration avec Europol, Eurojust et les autorités chypriotes (très certainement avec l’équipe de L’Office de Lutte contre la Cybercriminalité – O.C.C.) et le Laboratoire d’investigation des preuves numériques (DEFL), ce qui a conduit à la perquisition de la résidence du suspect dans une station balnéaire de l’île méditerranéenne, fournissant ainsi des éléments complémentaires dans l’enquête.

Le 9 décembre 2023, l’individu a été déféré au parquet spécialisé du tribunal judiciaire de Paris [La section J3 du tribunal judiciaire de Paris, spécialisée dans les affaires de cybercriminalité], marquant une étape importante dans la poursuite de cette affaire complexe.

D’autres membres dans la nature.

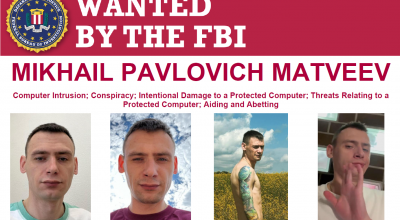

Selon un rapport publié par la société d’analyse de blockchain Chainalysis, Hive était l’une des 10 principales souches de ransomwares en termes de revenus en 2021. Il resterai encore deux affiliés de HIVE dans la nature, dont un qui ne se cache pas, le Russe Mikhail Matveev. Ce pirate s’est vanté d’avoir utilisé, régulièrement, Hive, LockBit et Babuk.

Depuis le démantèlement de Hive par le FBI, il semble que les opérateurs de HIVE se soient lancés dans un autre groupe, baptisé Hunters International. De multiples chevauchements de codes et similitudes relient Hive et Hunters.

A noter que l’action de la justice a fait son effet dans certains espaces pirates. ZATAZ a pu lire, par exemple, dans un forum russophone : « Pour ceux qui sont entrés en contact d’une manière ou d’une autre avec ces programmes d’affiliation, c’est le moment idéal pour changer vos pseudonymes, vos contacts et analyser votre OpSec.«

Action contre les affiliés et blanchisseurs

Les actions judiciaires se multiplient. Le 21 novembre 2023, 30 propriétés ont été perquisitionnées dans les régions de Kyiv, Cherkasy, Rivne et Vinnytsia [Ukraine], ce qui a entraîné l’arrestation d’un homme de 32 ans, considéré comme l’instigateur en chef d’un groupe de maîtres chanteurs. Quatre des complices les plus actifs ont également été appréhendés.

Plus de 20 enquêteurs de Norvège, de France, d’Allemagne et des États-Unis ont été déployés à Kyiv pour assister la police nationale ukrainienne dans ses mesures d’enquête. Cette configuration a été reproduite depuis le siège d’Europol aux Pays-Bas, où un poste de commandement virtuel a été activé pour analyser immédiatement les données saisies lors des perquisitions en Ukraine.

Cette dernière opération fait suite à une première série d’arrestations en 2021 dans le cadre de la même enquête. Depuis lors, plusieurs opérations d’analyse forensique ont été organisées à Europol et en Norvège dans le but d’examiner en détail les appareils saisis en Ukraine en 2021. Ce travail de suivi forensique a facilité l’identification des suspects ciblés lors de l’opération de novembre 2023.

Dangereux, indétectables et polyvalents

Les personnes faisant l’objet de l’enquête sont soupçonnées de faire partie d’un réseau responsable d’une série d’attaques de ransomwares de haut niveau contre des organisations de 71 pays. Ces pirates informatiques sont connus pour cibler spécifiquement de grandes entreprises, paralysant efficacement leurs activités. Ils ont utilisé les ransomwares LockerGoga, MegaCortex, HIVE et Dharma, entre autres, pour mener leurs attaques. Comme l’explique Europol, Les suspects occupaient différents rôles au sein de cette organisation criminelle. Certains d’entre eux sont soupçonnés d’avoir compromis les réseaux informatiques de leurs cibles, tandis que d’autres sont suspectés d’être chargés de blanchir les paiements en cryptomonnaie effectués par les victimes pour décrypter leurs fichiers.

Des agents spéciaux du FBI ont infiltré le groupe Hive et l’ont éliminé de l’intérieur

D’anciens employés du FBI ont raconté comment leurs collègues ont arrêté les activités de HIVE. Selon le ministère américain de la Justice (DoJ), des agents du FBI ont infiltré le gang en juillet 2022 et ont fourni aux victimes plus de 300 clés de décryptage, leur évitant ainsi de devoir payer 130 millions de dollars de rançon. Les autorités américaines étaient au courant de la plupart des victimes de Hive au cours des 6 mois avant la fin du groupe.

La manière exacte dont l’opération a été menée est une information classifiée, mais l’ancien agent spécial du FBI, Darren Mott, spécialisé dans la cybercriminalité, pense que le FBI avait un agent infiltré ou, plus probablement, que le Bureau a recruté quelqu’un au sein de Hive. L’un des signes évidents d’un initié est un déchiffreur non protégé. L’ancien conseiller du FBI, Chris Pearson, a déclaré que l’opération pourrait également combiner les deux approches. Par exemple, les autorités pourraient recruter un initié pour inviter « sa » personne à rejoindre l’équipe.

Une approche différente aurait pu être utilisée pour prendre le contrôle de Hive : des pirates informatiques du FBI ont pénétré les systèmes de Hive sans aide interne. Une fois à l’intérieur, les autorités fédérales ont commencé à suivre les activités en ligne des cybercriminels. « Ils piratent essentiellement un environnement, restent assis, observent et collectent des informations sur l’opération, tout comme le font les cybercriminels lorsqu’ils attaquent une entreprise », a déclaré Pearson.

Le FBI a fourni plus de 300 clés de décryptage aux victimes de Hive, mais les pirates n’ont pas remarqué le nombre d’attaques infructueuses. Cela peut être dû au fait que Hive fonctionnait sur un modèle RaaS (Ransomware-as-a-Service) : le groupe comptait tellement d’affiliés qu’il n’a pas suivi les victimes.

Randy Pargman, ancien membre de la Cyber Task Force du FBI, estime que plus les autorités restent longtemps à l’intérieur, meilleures sont leurs chances de détruire les systèmes des criminels. S’ils avaient arrêté immédiatement le serveur Hive, les attaquants auraient simplement restauré un autre serveur et poursuivi leurs activités. Au lieu de cela, les forces de l’ordre ont surveillé le serveur et ont discrètement fourni aux victimes des clés de décryptage.