Le ransomawre Bad Rabbit s’invite dans des dizaines d’ordinateurs

Le code malveillant Bad Rabbit a des liens très étroits avec l’attaque ransomware de juin 2017. Plusieurs centaines de cibles. Les pirates ont stoppé l’attaque !

La nouvelle attaque de masse d’un ransomware a été détectée, il y a quelques heures en Russie et en Ukraine. Une cyberattaque baptisée Bad Rabbit. Le vilain lapin est, selon les chercheurs de Kaspersky Lab, une copie avec l’attaque d’ExPetr. Une autre malveillance informatique diffusée en juin 2017. Selon leurs analyses, l’algorithme de hachage utilisé lors de l’attaque Bad Rabbit est similaire à celui utilisé par ExPetr/Diskcoder.C/NotPetya.

De plus, il a été découvert que les deux attaques utilisaient le même domaine et les similarités dans leurs codes sources respectifs indiquent que la nouvelle attaque est liée aux créateurs d’ExPetr. Tout comme ExPetr, Bad Rabbit essaie de dérober des identifiants depuis la mémoire du système et de les diffuser au sein du réseau corporate par WMIC.

Néanmoins, les chercheurs n’ont trouvé aucun exploit EternalBlue ou EternalRomance dans l’attaque Bad Rabbit ; alors que les deux failles volées à la NSA, les Services de renseignements américains, étaient utilisés pour ExPetr. Bad Rabbit utilise cependant le protocole SMB. Selon F5, 13% du code de Bad Rabbit est tiré de Petya.

Bad Rabbit, le vilain lapin sort de terre en Russie

Les investigations démontrent que les attaquants derrière cette opération la préméditaient depuis au moins juillet 2017, en installant leur réseau d’infections sur des sites piratés, qui sont principalement des plateformes médias et sites d’information. Bad Rabbit a fait, pour le moment, près de 200 victimes, basées en Russie, Ukraine, Turquie, Japon et Allemagne. Toutes les attaques se sont déroulées le 24 Octobre et aucune nouvelle attaque n’est à déplorer depuis. Les chercheurs ont noté qu’une fois l’infection largement répandue et le début de l’investigation des entreprises de sécurité, les cyber attaquants ont immédiatement supprimé le code malveillant qui avait été ajouté aux sites piratés. ZATAZ a reçu une preuve que Bad Rabbit avait au moins touché un ordinateur Français.

Just interesting detail: the mimikatz DLL that was embedded in Win32/Filecoder.AESNI.C (aka XData) had name rabbitlib.dll #XData #BadRabbit pic.twitter.com/A1M6GDx9mN

— Anton Cherepanov (@cherepanov74) October 25, 2017

Les attaques ont ciblé des infrastructures liées aux transports et aux médias. L’aéroport international d’Odessa a été touché par exemple. Selon ESET, BadRabbit utilise l’outil Mimikatz pour voler les identifiants des victimes et se propager dans le réseau de l’espace infiltré.

« Ce n’était qu’une question de temps avant que les idées utilisées par WannaCry et NotPetya ne soient récupérées par des cybercriminels pour lancer une nouvelle cyberattaque ciblant des victimes peu méfiantes. » souligne Chester Wisniewski, Principal Research Scientist de Sophos.

Les pirates stoppent leur attaque !

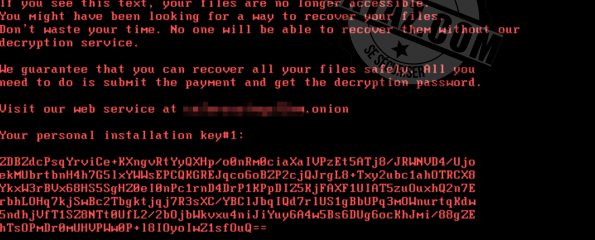

Cette nouvelle variante a été propagée via un faux fichier d’installation Adobe Flash Player. Vous savez, la fameuse pop-up qui s’affiche dans votre ordinateur vous réclamant une mise à jour d’urgence ! Un téléchargement de type « drive-by ». Les sites Internet compromis contiennent un code JavaScript malveillant dans les pages ou fichiers .js. Lorsque le code est activé, une fenêtre invite l’utilisateur à télécharger la fausse mise à jour. Elle peut concerner une fausse mise à jour de Flash Player, mais aussi de VLC, Firefox ou Chrome. Si la victime l’installe, dans ce cas le dropper se nomme install_flash_player.exe, le téléchargement d’un fichier exécutable se lance (discpci.exe). L’ordinateur est alors verrouillé et affiche la demande de rançon.

Ce qui rend ce malware plus dangereux qu’un ransomware « classique » est sa capacité à se propager à travers une entreprise comme un ver, et pas seulement via des pièces jointes ou des plugins web vulnérables. A noter que des « bugs » dans le module de chiffrement des fichiers ont été corrigés. Le vilan lapin utilise et détourne l’excellent DiskCryptor. Les clés de chiffrement sont générées à l’aide de CryptGenRandom, puis protégées par une clé publique RSA 2048 codée en dur.

Here is my analysis of #BadRabbit @EndgameInc https://t.co/D5w0Lo6BZb pic.twitter.com/9Ku9OXr9W8

— Amanda Rousseau (@malwareunicorn) October 25, 2017

Hygiène numérique face à de vicieuses attaques !

Comme le précise F5, il n’y a pas de solution miracle pour se protéger contre ce type d’attaque. Les meilleures méthodes actuellement disponibles s’appuient sur des sauvegardes fiables hébergées en dehors du réseau et le maintien d’un plan d’intervention à jour. En outre, les organisations ont besoin de systèmes tels que SSL pour inspecter les terminaux. Il est également important de filtrer et de surveiller les courriels afin de détecter les attaques de type phishing, d’inspecter le trafic chiffré susceptible de cacher des logiciels malveillants, et de restreindre les privilèges d’administration afin de limiter les dommages causés par un compte compromis. Et comme toujours, toutes les organisations doivent veiller à ce que des formations et une éducation de fond des utilisateurs soient mise en œuvre régulièrement.

Bref, comme le répété ZATAZ.COM depuis plus de 20 ans, s’informer, s’est déjà se sécuriser.