Ransomware et santé, fin de la trêve !

Santé, retour de Cl0p et de Lockbit, des dizaines d’entreprises francophones impactées par des prises d’otages numériques. Ca ne se calme pas dans le ransomware !

Les semaines se suivent et ne se ressemblent pas dans le monde des ransomwares… enfin presque. Il y a quelques semaines, la communication « Pandémie » touchait aussi les malveillants 2.0. Plusieurs groupes pirates, la main sur le cœur et la souris, annonçaient ne plus vouloir s’attaquer au monde de la santé. Autant dire que ce type d’annonce n’avait aucun sens, les pirates n’ayant qu’un seul but, faire chanter le plus d’entreprise possible.

Une trêve qui n’a jamais eu lieu, à l’image des attaques lancées par les sbires utilisateurs de Sodinokibi, Conti et compagnie.

Parmi les nouvelles victimes « officielles » santé de Sodinokibi : l’américain University Medical Center of Southern Nevada ou encore le brésilien Vic Pharma. La tendance est d’autant plus inquiétante que ces terroristes du numérique ont diffusé des dizaines de pièces d’identités (passeport, carte d’assurée, …)

De nouvelles victimes du groupe Cl0p !

Cl0p is back !

Mais qui se cache derrière le site du groupe Cl0p. Comme je vous le montrais début juin, la police ukrainienne arrêtait six individus présumés être des membres du groupe Cl0p. Des voitures de luxe et des dizaines de milliers de dollars en liquide saisis.

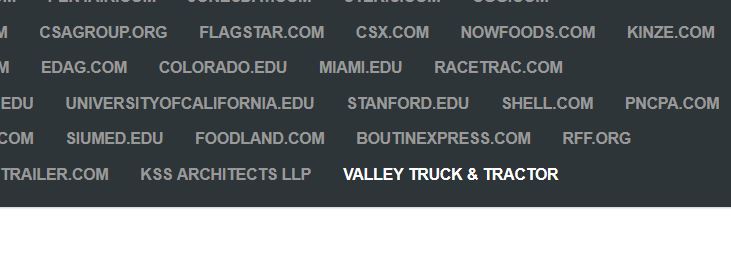

Etonnement, le site des pirates n’était pas fermé par la police. Une semaine plus tard, je vous révélais comment le blog du groupe Clop revenait à la vie avec la diffusion de données appartenant à l’architecte KSS Architects LLP. 15 jours plus tard, voici une nouvelle victime. Elle est apparue à la veille du mois de juillet.

Plusieurs possibilités à cette « renaissance ». Soit le vrai administrateur est toujours dans la nature ; soit un « partenaire » continue le business du groupe cl0p ; soit l’ensemble est automatisé et il s’agit de « vieilles » attaques qui apparaissent selon un compte à rebours précis.

Dans tous les cas, très déplaisant pour les personnes dont les données fuitent.

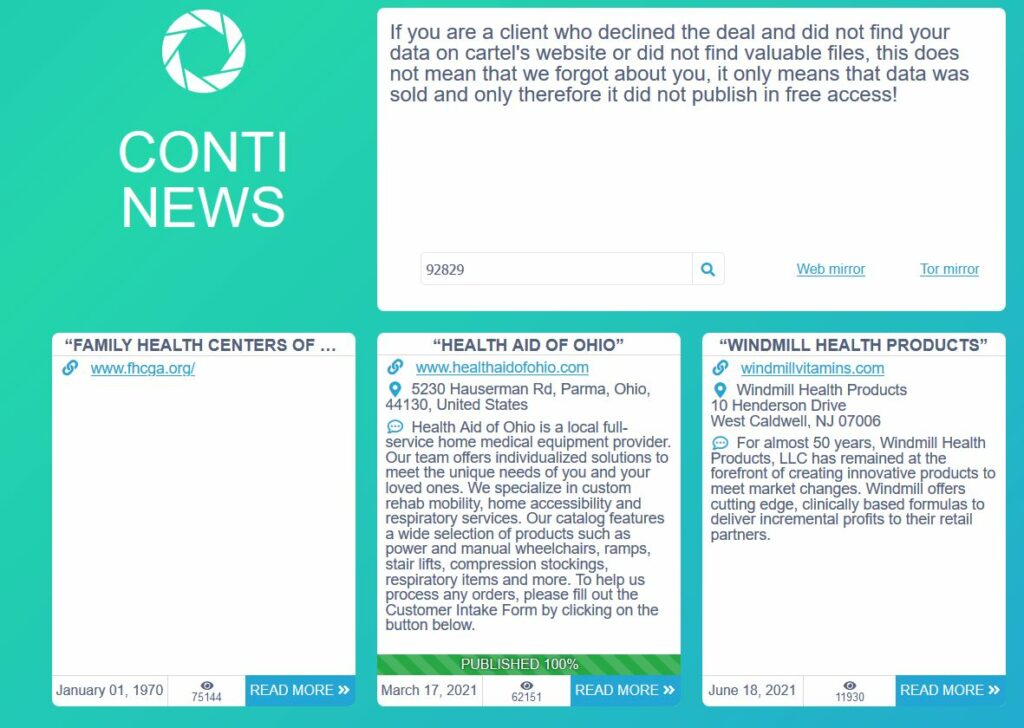

Conti, le parrain 2.0

Autre salle, même ambiance, le groupe CONTI devenu le « parrain » de ce monde du ransomware.

Plus de 400 victimes et une vague de cibles francophones en quelques jours.

D’abord, du côté de la santé, l’italien Pluripharma.

Ensuite, en France, Voltalia, Cerfrance, Groupe Traon, Maître Prunille, Groupe ISERBA, BRANGEON Groupe, Forum Du Batiment, DirickX, Stam.

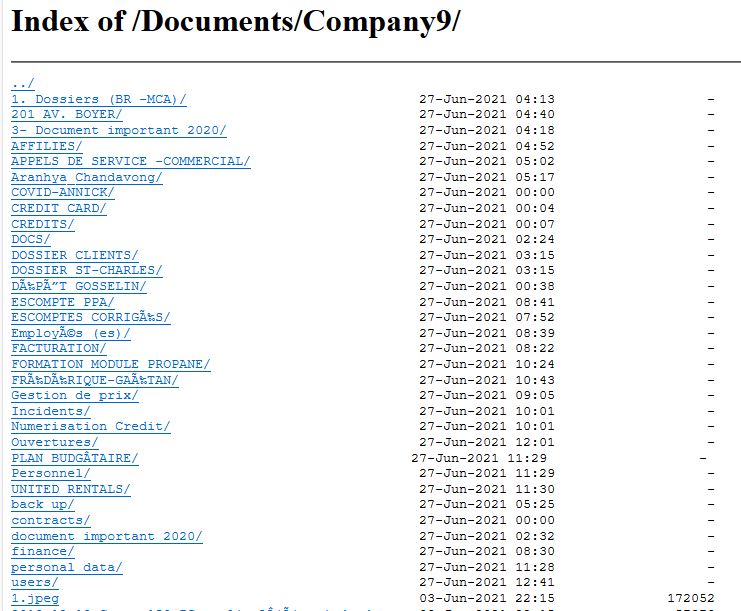

Certaines entreprises infiltrées ont vu l’intégralité de leurs données exfiltrées diffusées.

Certaines autres entreprises se retrouvent malmenées depuis début juin. Par exemple, Stam se serait fait voler plus de 600GB. 50% des contenus internes ont été diffusés dans des espaces pirates.

Et des entreprises françaises, je ne cesse d’en recenser à l’image de la collecte pirate signée par les pirates du groupe Everest. En cinq jours, neuf victimes : CONFIANCE IMMOBILIER ; XEFI ; Alltech France ; ASSURANCES ET COURTAGES LYONNAIS; Always Group ; Epsilon Hydraulique ; Lamaziere ; Assurcopro ou encore un important cabinet d’avocats.

Ici aussi le monde de la santé est visé. J’ai pu constater des dossiers baptisés « Centre Hospitalier de Lens », « CH d’Arras », « CH Beziers » et plusieurs dizaines d’autres centre hospitaliers, cliniques, maternités et polycliniques. Des informations tirées d’un disque dur appartenant à un courtier en immobilier.

Les dossiers ne contiennent pas de données de santé et de patients mais… des centaines d’identités de médecins, les services pour qui ils officient, téléphones, lieux d’exercices et des commentaires sur ces praticiens « BIENTOT EN RETRAITE, PLUS ENVIE D’INVESTIR« .

Les pirates de Vice ont diffusé toutes les données de Filogo !

Et encore des nouveaux

Après la disparition de groupes tels que Netwalker, Egregor, Babuk (dont le code source a été diffusé il y a quelques jours) LockBit, les « petites » bandes de rançonneurs ont pris les places laissées vacantes. A noter que pour LockBit, la version 2 vient de voir le jour. Les pirates vont jusqu’à comparer leur ransomware aux concurrents. Quand je vous dis que le marketing de la malveillance coule dans leur sang !

Les pirates de LV se sont scindés en trois crew. Ils affichent une cinquantaine de victime dont plusieurs français : Demarne frères, Alma SAS, Reorev, …

Les pirates de Vice society, fraichement sortis des coins sombres 2.0 en cette fin juin, affichent 10 victimes en 24 heures dont le distributeur de carburant canadien Filogo.

Autre Canadien, la société Altus Group prise en otage par les pirates de chez Hive. « Le 13 juin 2021, le Groupe Altus a déterminé qu’il avait subi un incident de cybersécurité ayant eu un impact sur certains de ses systèmes. Nous avons pris des mesures immédiates, nous informons les autorités compétentes et nous avons fait appel à des experts en cybersécurité qui nous aident à approfondir l’enquête » alerte l’entreprise le 13 juin.

« Depuis l’identification de l’incident, notre équipe informatique, en collaboration avec nos experts en cybersécurité, s’efforce d’identifier quelles données ou informations, le cas échéant, ont été compromises par l’incident. Sur la base du travail effectué, il apparaît qu’une très petite fraction des données de la société a été cryptée. » souligne-t-elle le 15 juin.

« Le Groupe Altus a retenu les services d’une société spécialisée afin d’engager le dialogue avec la partie responsable de l’incident de ransomware. Cette partie a menacé nos systèmes de back-office à moins qu’elle ne reçoive une rémunération. Après avoir consulté des experts et des conseillers en cybersécurité, afin de protéger au mieux les intérêts de nos clients et de nos employés, nous avons coopéré avec la partie. » confirme Altus le 28 juin.

ZATAZ peut indiquer à cette société que les pirates ont diffusé des données volées, et que certaines ont été vendues. A noter que les pirates parlent d’une prise d’otage datant du 23 juin.

La justice pour empêcher la diffusion des données

En Irlande, les autorités traitent le problème de ransomware de son service de santé d’une manière très personnelle.

Le Health Service Executive (HSE) s’est retrouvé bloqué, il y a quelques jours, à la suite d’une cyberattaque. Dans un communiqué, le gouvernement irlandais a déclaré qu’un outil de déchiffrement avait été mis à disposition « qui pourrait soutenir le travail en cours pour réparer l’impact de la cyberattaque sur les systèmes informatiques du HSE« . Une clé qui n’aurait pas été payée.

Bref, soit les dernières arrestations dans le petit monde des ransomwares a permis de récupérer des clés. Soit un pirate a voulu être « gentil » comme le vendeur des données de Pôle Emploi.

Selon les informations de ZATAZ, les pirates du groupe CONTI sont derrière cette prise d’otage. Ces marketeurs de la malveillance ont proposé une clé « exemple » pour prouver leur implication, comme ils le font presque à chaque prise d’otage.

Pendant ce temps, le HSE a également obtenu une injonction de la Haute Cour de Dublin empêchant le partage et la publication des données volées sur les réseaux sociaux. Il est interdit à quiconque de partager, traiter, vendre ou publier les données volées par les pirates. Les pirates ont réclamé 20 millions de dollars. Conti affirme avoir volé 700 Go de données au HSE, notamment des dossiers de patients, des informations sur les salaires, des relevés bancaires et des documents commerciaux.

Bref, comme expliqué en intro, la trêve est largement terminée !

Pingback: ZATAZ » LockBit revient en force dans une saison 2 déplaisante

Pingback: ZATAZ » Le Centre Hospitalier d’Arles pris en otage par VICE Society ?