Ransomware : le nouvel argent de poche des pirates

Les ransomwares n’ont jamais été aussi nombreux et virulents. La location et les « abonnements » fleurissent et deviennent le nouvel argent de poche des pirates de la planète.

Si les groupes « pros » du piratage informatique continuent de faire des dégâts dans les serveurs qu’ils peuvent infiltrer, l’utilisation de « petites frappes » du numérique ne fait que rendre plus compliquée la guerre lancée par les autorités pour stopper le phénomène. J’ai découvert plusieurs locations de ransomware qui ne présagent rien de bon. Les créateurs de certaines de ces armes numériques n’exploitent pas directement leur création. Les « fondateurs » des outils malveillants passent par des blacknautes avides d’argent facile et rapide.

Rejoindre un programme d’affiliation cryptolocker

D’un côté, les pères fondateurs, ceux qui créent l’outil pirate. Celui qui permettra de piéger ordinateurs, fichiers, serveurs. Comme j’ai pu vous le montrer avec les groupes Sodinokib ou encore Maze, la structure de leur escroquerie est malheureusement bien pensée : le logiciel de chiffrement, les outils de gestion des clés de déchiffrement, le site de paiement et de prise de contact, le service « après-vente », …

Plusieurs espaces pirates proposent de trouver des « affiliés ». Mission affichée: lâcher le ransomware dans des espaces infiltrés ou via des cybers attaques par courriel.

Dans le premier cas, les « loueurs » indiquent choisir les affilés. « Toutes les méthodes ont leur place. Exploits, courrier indésirable, Shell, rdp … explique l’un des commerçants découverts par ZATAZ. Notre solution est principalement destinée à un petit nombre d’installations de haute qualité. L’accent est mis sur le chiffrement approfondi de la base de données, la suppression des sauvegardes et la pénétration d’autres médias connectés. RDP est un format plus simple. Vous pouvez immédiatement installer notre outil. Encore une fois, la question est de savoir combien et quelle qualité sera obtenue. Beaucoup travaillent avec le RDP, les résultats sont différents pour tout le monde« .

Qualité, pas quantité !

Pour le loueur, ce n’est pas une question de quantité, mais de qualité. Il est expliqué au futur participant qu’il faut viser « un public prêt à payer le tarif en vigueur« . Pour ce chef de bande, le spam massif est contre-productif car la majorité des gens sont prêts à payer un maximum de 500$ « ou pas prêts à payer du tout. Cela ne nous intéresse pas. » confie-t-il !

« Le traitement manuel donne généralement de bons résultats, que ce soit RPD / réseaux / robots sélectifs, indique-t-il. Si votre matériel est vraiment bon, il est plus rationnel de le confier à un spécialiste pour un traitement manuel, afin que toutes les méthodes d’accès à l’interne soient appliquées. Toute entreprise sera prête à donner le montant réclamé, et souvent beaucoup plus, pour restaurer les données concernant leurs clients, la comptabilité…«

Les clients ciblés sont clairement affichés. Les affiliés doivent s’assurer de leur écoute attentive. « Les étudiants et les amateurs de sites pornographiques ne sont pas des clients intéressants« .

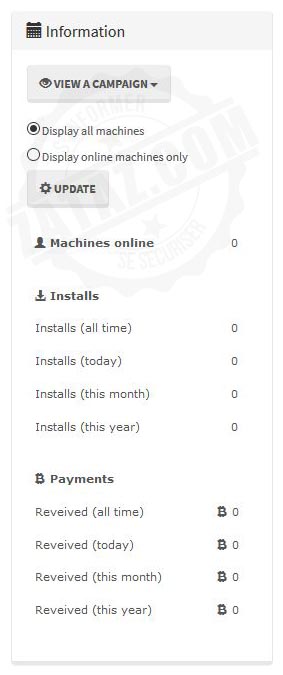

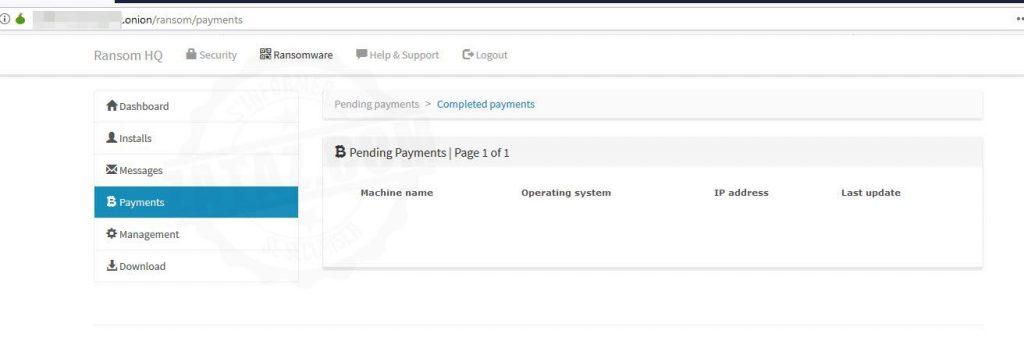

La sélection des affiliés se déroule de la sorte : il faut contacter le fondateur, lui fournir des éléments concernant les actions passées (Source, géolocalisation des attaques, nombre d’installations par jour/semaine/ mois, expérience …). Le déverrouillage des documents pris en otage passe par ce fondateur. Les affiliés n’ont pas accès aux clés privées. Le « client » (le rançonné) fournit sa clé publique, souvent sous la forme d’un fichier texte ou d’une image chiffrée par le ransomware, et c’est le « fondateur » qui se charge du déchiffrement. Le « partenaire » touchera, si paiement il y a, 30% de la somme versée par le client. « Sans clé privée, impossible à déchiffrer. » Le fondateur se garde 70%.

Comment fonctionne « l’outil » ?

Au démarrage, le « cryptolocker » vérifie qu’aucune autre instance du programme n’a été lancée. Il contourne l’UAC, et en cas d’échec demandera à l’utilisateur de cliquer sur le bouton « oui ».

Le « locker » s’installe et lance son processus. Il vide la corbeille, supprime les copies de sauvegarde et les points de restauration du système. Le code pirate se balade dans la mémoire. Il visite constamment les supports de stockage: disques durs, lecteurs flash, lecteurs réseau, etc.. Il va balayer le réseau pour détecter les ressources partagées.

Avant de démarrer la numérisation et le chiffrement réels, le code malveillant va générer une clé unique pour chiffrer les fichiers avec l’algorithme AES256. Cette clé va être chiffrée avec l’algorithme RSA2048. Le code va créer un identifiant de la machine impactée à partir de la clé chiffrée.

Si un fichier est verrouillé par un programme ouvert, par exemple un fichier Excel ouvert dans son outil d’origine, le cryptolocker trouvera et fermera le programme qui bloque le fichier, puis essaiera de le chiffrer de nouveau.

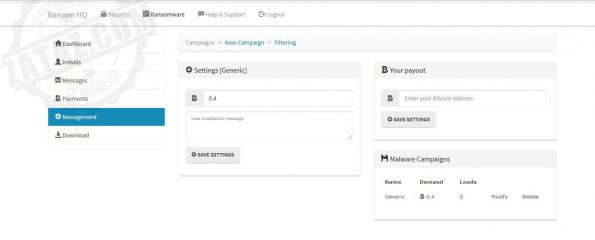

Ce programme pirate va chiffrer ses victimes selon le choix du partenaire: Complet (chiffre l’intégralité du fichier) ; en-têtes (chiffre partiellement le fichier) ; exceptions (ne prend pas en otage le fichier). La vitesse de travail dépend grandement des règles sélectionnées par l’affilié. Par défaut, seules les bases de données sont complètement chiffrées, le reste est basé sur les en-têtes, à l’exclusion des fichiers système et .exe. « Vous pouvez spécifier vos paramètres, confirme à ses affiliés le fondateur. Comme la note qui sera sauvegardée dans chaque répertoire chiffré. Chaque partenaire aura une clé de chiffrement unique est générée« .

On ne touche pas à l’Ukraine

On ne touche pas à l’Ukraine

Parmi les spécifications imposées par le fondateur, des restrictions géographiques. « Il est interdit de s’attaquer à l’Ukraine, ainsi qu’à l’ensemble de de la Communauté des États indépendants (CEI)« . La CEI comprend, depuis 1991 et 1993, les douze pays de l’ex-URSS : Arménie, Azerbaïdjan, Biélorussie, Kazakhstan, Kirghizstan, Moldavie, Ouzbékistan, Russie, Tadjikistan, Turkménistan et la Géorgie.

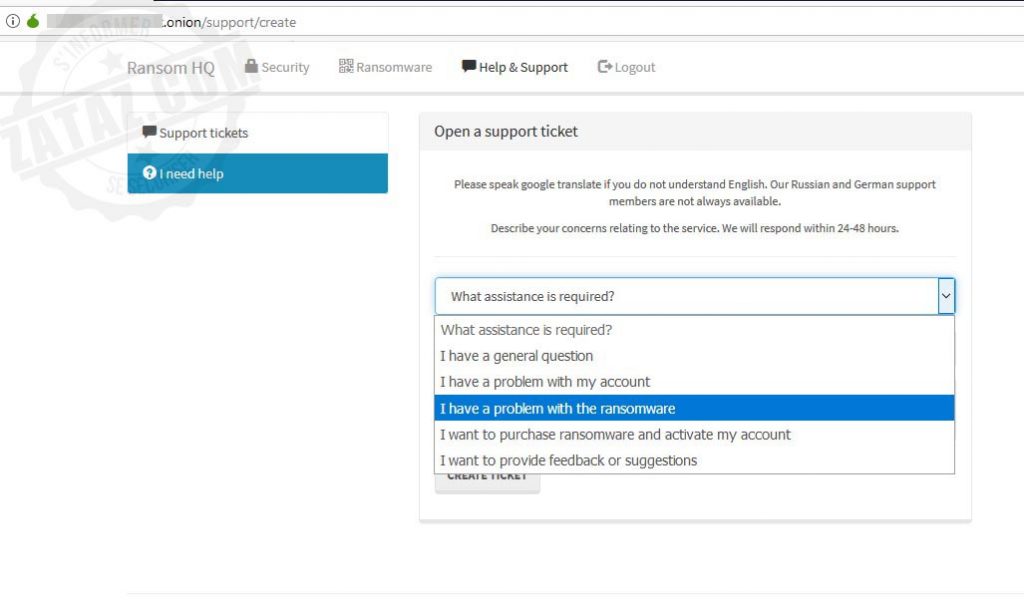

Les correspondances entre les « clients » et le service après-vente, comme ZATAZ a pu vous le montrer ici et là, se fait par les équipes du fondateur.

« Nous communiquons avec les clients de manière indépendante ou avons accès à la correspondance des partenaires. Avoue-t-il. Grâce à un tel système, aucun des partenaires ne pourra piéger le client sur un déchiffrement« . Le fondateur indique que cette cyber-surveillance signifie « qu’il n’y aura pas de critiques négatives, donc pas de problèmes pour les paiements ultérieurs.«

Le ransomware a proprement parlé n’est pas à vendre, seules les versions prêtes à l’emploi avec l’adresse de contact du partenaire et son adresse cryptomonnaie pour les paiements sont fournis. « Vous aurez besoin de deux adresses mails via différents domaines […] La communication avec les clients est effectuée par nos soins ou un partenaire, conclue le fondateur. Nous fournissons des modèles de correspondance« .

Bienvenue aux débutants ?

S’il fallait rajouter une couche d’inquiétude, le fondateur indique accepter « les personnes sans expérience […] Ceux qui ont déjà travaillé dans l’installation de mineur sont les bienvenus« . Le « mineur » est un logiciel installé dans un site légitime par un malveillant. Son action de minage permet de générer des cryptomonnaies via les ordinateurs des visiteurs des sites infiltrés. « Participer permettra d’améliorer considérablement vos revenus. » No comment !

Pingback: ZATAZ » DopplePaymer: un opérateur téléphonique Français pris en otage

70% de racket pour l’outil, c’est bien cher pour une uberisation du Hacking !

Pingback: ZATAZ » Ransomware : des données d’employés et de clients d’hôtels diffusés