Social Engineering : retour sur le concours organisé lors du HackFest 2023

[Exclusif ZATAZ] – Les 13 et 14 octobre 2023, la Ville de Québec a accueilli le 15ème HackFest. Deux jours de conférences, de villages cyber, d’ateliers dédiés à la sécurité informatique. Lors de ce rendez-vous, deux « Capture The Flags », des concours de hacking éthique. ZATAZ a participé au CTF Social Engineering. Ca tombe bien, le S.E. est le thème 2023 du CyberMoi/s !

C’est dans la nouveau palais des congrès de Levis, banlieue de la Ville de Québec, que le HackFest de Québec a posé ses bagages pour sa 15ème édition. Devenu un rendez-vous incontournable pour les francophones d’Amérique du Nord (mais pas que francophones) l’équipe de Patrick R. Mathieu, a proposé une cinquantaine de conférences, de tables rondes, cryptomonnaie, hacking, juridique, et les traditionnels CTF dans cette édition baptisée « Back to the future ».

Cette année, 1 300 participants, plus de 350 concurrents et concurrentes pour un 24 heures non-stop de hacking éthique CTF pour professionnels et particuliers.

L’autre concours, le Social Engineering. Une compétition montée par le maître de l’art, Shane MacDougall. Plusieurs fois vainqueurs à la Def Con de Las Vegas, Shane organise pour le HackFest la session québécoise. Shane est une mine de conseils et de finesse dans le S.E.

Je participe à ce type de compétition depuis des années, sous pseudonyme, et depuis peu, sous mon identité. Une mise en question de mes techniques, de mes entraînements (merci Shane) et de découvrir la véritable évolution des entreprises, des salariés, face aux attaques d’ingénierie sociale. Du test grandeur nature !

Pour simplifier au mieux, le social engineering a pour mission de « tirer les vers du nez » d’un ou de plusieurs interlocuteurs (en physique, au téléphone, en visio conférence, Etc.) Chez les pirates informatiques, la technique du « Allô » est une forme d’ingénierie sociale : convaincre les internautes de fournir des informations sur leurs comptes bancaires, via un appel téléphonique, pour leur voler de l’argent. Bref, le S.E., une technique qui attaque l’humain, avant d’attaquer son clavier.

5 jours pour préparer l’attaque

Les règles lors du hackfest étaient simples. Une semaine avant la compétition, j’ai reçu ma « cible ». Je ne voulais pas choisir dans la liste des 5 propositions de l’organisation. Plus drôle est de voir tomber le hasard. Dans mon cas, une importante société de transport public. Une entreprise réelle. Je découvrirai, lors de la compétition, les autres cibles : deux éditeurs de jeux vidéo ou encore plusieurs enseignes de la grande distribution, Etc. Nous avons aussi nos règles éthiques. On ne se fait pas passer pour un médecin ; on n’annonce pas d’accident, d’hospitalisation, Etc. pour extirper une information, comme un mot de passe.

J – 7

Durant les cinq jours dédiés à mes recherches, ma mission aura été de récupérer un maximum d’informations sur la cible. Uniquement via des sources ouvertes : téléphones, identités, contacts, fonctions, Etc. Finalité des investigations, produire un rapport. Il compte pour 50% des points. Ce rapport doit comporter les numéros de téléphone, et doit être envoyé 48 heures avant l’épreuve. Le Jour J, ce fichier permet d’appeler les numéros de téléphone découverts. Chaque numéro, chaque flag imposés, doivent être couplés de la preuve du lieu de la découverte [URL, journal Interne, cache google, Bing, Qwant, site web, archive.org, Etc.) A noter que le service veille de ZATAZ offre ce service aux entreprises qui souhaitent se pencher sur les données qu’elles perdent sans même le savoir !

Jour J

Vendredi 13 octobre, c’est le Jour J. Je suis face à une quinzaine de concurrents, et une salle pleine de spectateurs. Les photos, vidéos et enregistrement sonores sont interdits. Les informations que nous devons extirper, sont de vraies informations d’entreprises. Les organisateurs du HackFest ont alerté les dirigeants. Maintenant, il faut réussir à récupérer un maximum de flags, de drapeaux. Shane MacDougall nous en a concocté une centaine (récupérer des mots de passe, des informations sur le wifi interne, inciter l’interlocuteur à visiter un site web, Etc.) Il va falloir les convaincre, au téléphone, et cela en 30 minutes chrono. Les numéros de téléphones acquis durant l’enquête, ainsi que l’ensemble des données de l’entreprise (produits, employés, organigramme, Etc.) vont me permettre, normalement, d’être le plus crédible possible.

Autant dire que le défi était de taille pour votre serviteur. Ce n’est pas mon premier concours, mais participer dans un pays dont la langue, le vocabulaire, l’accent et le tissu économique ne me sont pas habituels est juste parfait pour m’entrainer.

Shoot and Go !

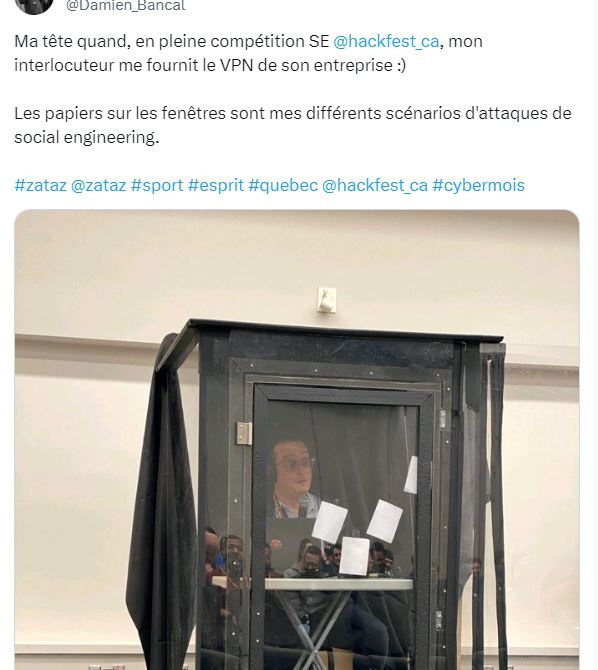

11 heures, c’est à mon tour. Je m’enferme dans la cage de verre mise en place pour la compétition. Elle bloque les bruits extérieurs. Vous comprendrez très vite pourquoi dans la suite de l’article. Dans cette mini-pièce, un micro. Il permet de parler avec les futures cibles. J’ai fourni 3 types de numéros de téléphone (une cinquantaine) : les « classiques », les « semi-classiques » et les « WTF ». Je les classe ainsi.

Les « classiques » sont tirés des sites Internet de l’entreprise. Classique donc ! Les « semi-classiques » proviennent de documents retrouvés sur la toile, en source ouverte (toujours) : des factures, de journaux internes pour les employés, d’articles de presse, de vidéo, Etc. Mes préférés, les « WTF ». Je n’en dirai pas plus, ce sont mes petits secrets et ceux du service veille ZATAZ, mais ils sont toujours tirés de source ouverte.

Aller, je vous en offre un. Dans l’un des cas, une photo prise par un syndicaliste qui, à l’arriéré plan de son cliché, loin, collé dans son bureau, des numéros de téléphones. Du caviar pour votre serviteur ! Une photo qui avait été diffusée, il y a quelques mois, sur un réseau social. Photo cachée dans un « pool » de 80 autres clichés !

Je suis dans la cage, les spectateurs me regardent avec de grands yeux curieux. J’avoue qu’un seul regard me fait frémir, celui de Shane. Le maître du SE [A mon sens, il est l’égal de Kévin Mitnick]. Je colle mes fiches scenarios sur la grande vitre de la cabine. Je me lance. Le numéro qui va s’afficher chez mes interlocuteurs sera celui de la direction. Un spoofing [usurpation d’un numéro de téléphone qui doit rassurer les appelés. J’ai 30 minutes pour sortir une centaine de flags.

Le premier numéro appelé, un syndicaliste justement. D’abord, un proche du président du syndicat. Pas de chance, il est en réunion. Mauvaise approche, je n’ai pas lu correctement la presse locale. Une réunion d’urgence, un vendredi, ça sent la grève. La presse locale me le confirmera, le lendemain. Je décide d’appeler le président du syndicat. Il connait son entreprise sur le bout des doigts. Il y travaille depuis une vingtaine d’années. De nouveau, un coup d’épée dans l’eau. Il est en réunion exceptionnelle, lui aussi. Il me propose de le rappeler plus tard.

Il me reste 20 minutes !

Je décide de changer de stratégie. Je vise les associations liées à l’entreprise. J’ai 9 chances sur 10 de tomber sur des employés. Bingo, une secrétaire, d’abord. Elle va me permettre de récupérer, en 5 minutes, 20 flags. Elle va ensuite me servir de cheval de Troie. On sympathise, mon accent fait mouche. Je suis un étudiant de l’Université de Montréal qui effectue une recherche universitaire. Mon personnage change du premier appel, j’étais un stagiaire du service achat de la société.

Mon interlocutrice me dirige vers le président de l’association. Chouette, il est là. Il va me permettre de récupérer 40 nouveaux flags. Il me reste 7 minutes.

Je téléphone à une nouvelle cible. Elle sera ma dernière de la journée. Je dois la choisir de manière efficace. Je m’adresse au bureau des retraites. Tir parfait ! Mon interlocuteur mort à l’hameçon à pleines dents. Il m’offre sur un plateau 25 nouveaux flags, dont 5 que je n’aurai même pas besoin de réclamer.

Je remporte la première journée sous les applaudissements. Je suis trempé de sueur et crevé de ces 30 minutes de concentration. Un responsable de l’entreprise, dans la foule, se lève. Il explique à tout le monde, en montrant son téléphone, qu’il vient d’être contacté par SMS. « Good job ! » va-t-il me lancer. Il souhaite mon Linkedin. Sur son smartphone, un texto d’un employé que j’ai contacté. Il se demande s’il n’a pas trop parlé ! Mon nouvel ami me lance un énorme sourire.

Shane, KGB et votre serviteur. J’ai proposé à la foule de cacher son visage en mode « WTF » – Un moyen de savoir qui est droitier/gaucher

La finale : opération barbecue !

Samedi 14, c’est la finale. Elle va durer toute la journée. Par un tirage au sort au Chifoumi, je perds sur un caillou tendu par mon camarade de finale. Son pseudo : KGB (lol !). Un adorable professionnel Québécois en cyber sécurité. Nous regardons le sourire goguenard de Shame. Il se tourne vers la salle comble. C’est la foule présente dans la salle qui va proposer des noms de cibles ! L’enfer de Dante, en direct ! 10 entreprises Canadiennes (et pas que Québécoises) sont proposées par la centaine de spectateurs et spectatrices. La foule est amusée par la proposition. Un tirage au sort nous attribue nos futures victimes. Nous avons 20 minutes pour trouver un maximum d’informations (Identités, numéros de téléphone, Etc). Nous pouvons être aidés par les spectateurs. Autant dire que l’ambiance est géniale. KGB se retrouve à attaquer un hôtel. Moi, une enseigne de grande distribution. Autant dire qu’appeler, un samedi, le quartier général d’une grande enseigne, c’est comme sauter dans une piscine vide, et espérer atterrir dans la flaque qui reste cacher dans un coin du bassin.

KGB fait un superbe carton plein. Son interlocutrice est sous le charme et lui balance toutes les informations de son hôtel : wifi, carte d’accès, Etc. Il s’est fait passer pour un étudiant, organisateur d’un salon du jeu vidéo. Malin et surtout bien vu. L’hôtel accueil, effectivement, ce rendez-vous chaque année.

C’est à mon tour, le chrono est lancé. Premier appel, un véritable enfer : « Oui, ne quittez pas » m’indique mon interlocutrice. Le standard automatique du QG de la société que j’attaque m’a renvoyé sur une pauvre caissière entourée de clients, de produits et, pas vraiment le temps de répondre. Détail de fou, elle prend les coordonnées de plusieurs clients, le téléphone posé sur sa caisse. J’entends les noms, les adresses postales, les numéros de téléphone et les adresses électroniques des acheteurs. Je raccroche. J’ai perdu 10 minutes sur les 30 qui me sont allouées.

Il faut que j’attaque autrement.

Nous sommes samedi, et avoir des administratifs, le week-end, est un pari perdu d’avance. Je décide de spoofer le numéro de téléphone d’une ambassade. Dans la dizaine de scénarios que j’ai écrit pour la compétition, l’un d’eux parle de Jeux Olympiques et d’une « Garden party » qui sera organisée en juin 2024 à Montréal [ce qui est faux]. La société que je cible vend aussi des barbecues. L’ambassade va donc appeler le service client.

L’hameçonnage va être parfait. Mon interlocuteur, et son « superviseur« , m’apporteront 50 flags en 20 minutes. Certains seront complétement fous. Je vais récupérer, par exemple, le mot de passe d’un de mes contacts – simplement – en parlant d’animaux !

Je vais jusqu’à leur raccrocher au nez ! Une manière de mettre du trouble dans leurs esprits. « Flute, un potentiel gros client perdu« . Je rappelle, je tombe sur les mêmes interlocuteurs. Il faut dire aussi que j’avais récupéré, lors du premier appel, leurs identités. Ils ont cru à une mauvaise manipulation de leur part au moment où ils regardaient la marque de l’antivirus installé dans leur PC, à ma demande ! Je vois la foule pliée en 4 de plaisir ! Merci la cage en verre ! Rien ne transparait dans le micro.

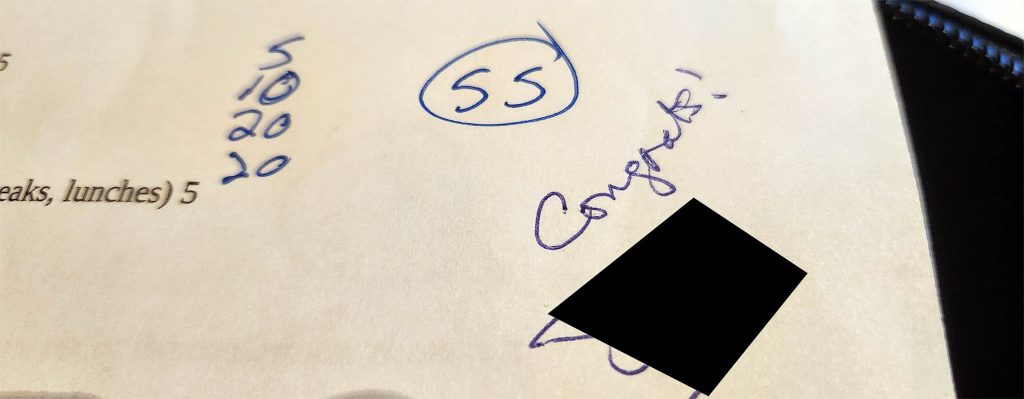

Mon épreuve se termine. Le public est en trance. Les 10 dernières minutes ont été folles. J’ai l’impression d’avoir couru un marathon. Shane rigole. Son « congrats » vaut toutes les victoires !

KGB a été top dans sa finale qu’il remporte. On se retrouve, 1 heure plus tard, devant le public du HackFest. La plus belle des victoires, j’ai un nouveau pote de S.E.!

Nous avons prouvé que des hackers éthiques pouvaient aussi alerter des entreprises d’une faille en cyber sécurité qu’elles ne connaissent pas, qu’elles n’imaginent même pas : le hack du cerveau des employés !

Les rapports constitués ont été envoyés aux directions. Ils ont été anonymisés afin de ne pas sanctionner les employés piégés, même quand il s’agissait de la direction

Shane en démonstration, c’est comme un cerisier sur le gâteau

Shane MacDougall est une machine de guerre dès que l’on parle de social Engineering. Il s’est fait connaître à la Def Con, la grande messe du hacking américain. Plusieurs fois champion du concours d’ingénierie sociale, l’homme nous a refait une démonstration à couper le souffle. La voix sereine, ferme, il appelle une importante enseigne américaine. Il va se faire passer pour un militaire. Sa base à besoin de denrées alimentaires, de confidentialité et d’efficacité.

En deux appels téléphoniques, il tombe sur un membre de la direction. Le reste de sa démonstration ne sera plus qu’une succession de fuites de données verbales.

Il y a 10 ans, Shane avait gagné son premier Def Con en se faisait passer pour un cadre de Wal-Mart, la plus importante enseigne de grande distribution américaine. Son interlocuteur de l’époque, un gérant de magasin, était tombé dans le piège ! Shane lui avait déclaré avoir une opportunité de plusieurs millions de dollars via un contrat gouvernemental et qu’il avait été chargé de visiter les magasins Wal-Mart choisis comme sites pilotes probables.

Je me souviens de l’avoir vu sortir de sa cage de verre, faisant le V de la victoire avec ses bras, en criant de joie : « j’ai tous les drapeaux !« .