Stealth Falcon : une attaque informatique venue du désert ?

Une infiltration informatique, lancée à l’encontre de journalistes et militants politiques des Emirats décortiquée. Ce piratage, baptisé Stealth Falcon (Le faucon furtif) aurait été fomenté par le gouvernement des Emirats Arabes Unis.

Analyse passionnante que celle proposée par le site Citizen Lab de l’Université de Toronto. Intitulé « garder son calme et ne pas activer les macros : une nouvelle cible pour les dissidents des Emirats Arabes Unis » propose de se pencher sur une infiltration informatique lancée à l’encontre de journaliste, militants et dissidents politiques originaires des Emirats Arabes Unis.

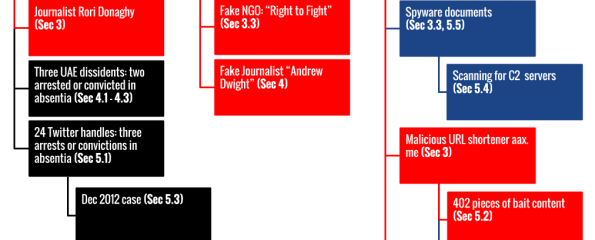

Ce rapport décrit une campagne d’attaques de spyware ciblées effectuées par un opérateur « sophistiqué ». Un opérateur pirate baptisé « Stealth Falcon », le faucon furtif. Les attaques ont débuté en 2012, elles continueraient. Une infiltration informatique découverte quand un individu prétendant provenir d’une organisation (ONG) apparemment fictive appelée « le droit de combattre » (“The Right to Fight”) a contacté Rori Donaghy, journaliste britannique, fondateur du Centre des droits de l’homme des Emirats Arabes Unis (Emirates Center for Human Rights).

Le courriel, daté de novembre 2015, proposait à Donaghy d’écrire un article sur un blog. Le « Faucon Furtif » a publié, pour piéger ses cibles : 31 tweets publics, 30 ont visant directement 27 cibles précises. Parmi les 27, 24 ont été de toute évidence liées aux Emirats (EAU). Au moins six cibles ont été arrêtées, sont recherchées, ou condamnées par contumace par le gouvernement des EAU, par rapport à leurs activités sur Twitter.

Une attaque simple à mettre en place, et jouant sur la méconnaissance des cibles. L’attaque sur Donaghy – et les attaques Twitter – ont impliqué un site de raccourcissement d’URL, AXX.me. AXX, un faux site de réduction de lien qui avait surtout pour mission de tenter de briser l’anonymisation proposée par TOR. (Bilan, on se retrouve avec peut-être une technique qu’utilise le FBI, NDR). Lorsqu’un utilisateur clique sur une URL raccourcie par Furtif Falcon, les pirates récoltent quelques informations techniques afin de revenir sur son sujet, plus tard. Un autre site, tout aussi faux, velocityfiles.com, annonçait permettre le téléchargement public de fichier. Il a été désactivé, en mars 2016.

Stealth Falcon : une attaque informatique venue du désert ?

Parmi les URL réduites, seul celui envoyé à Donaghy contenait les logiciels espions. « Nous avons été en mesure de retracer les logiciels espions, explique Citizen Lab. Les serveurs de contrôle (C2) étaient toujours actifs, ce qui suggère une utilisation plus large des logiciels espions, peut-être par les mêmes ou d’autres opérateurs ». L’attaque utilise une macro Microsoft Word qui installe une porte dérobée (backdoor) sur mesure permettant aux opérateurs d’exécuter des commandes arbitraires sur une machine compromise. Cette dernière peut ensuite être écoutée via un micro branché ; filmé via une webcam ; intercepter les frappes clavier (via un keylogger) ; orchestrer des captures écran … Bref, si vous recevez un document Word, Excel… et que votre interlocuteur vous demande d’activer les macros, refusez !

Une attaque qui démontre que l’étude des cibles (social engineering), l’analyse de leurs comportements, de leurs points d’intérêts, est un atout majeur dans un piratage réussi.