L’Université Carnegie Mellon a bien aidé le FBI dans l’infiltration de TOR

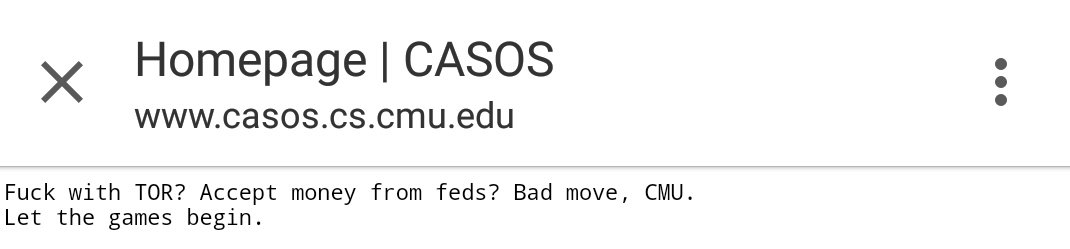

Un juge fédéral de Washington a confirmé ce qui était fortement soupçonné : l’Université Carnegie Mellon a secondé le FBI dans la recherche de moyens d’infiltrations du système d’anonymisation TOR.

En 2014, le FBI mettait en émoi les utilisateurs de TOR. Plusieurs espaces protégés par l’anonymat offert par cet outil semblaient avoir été corrompus. Parmi ces espaces, la boutique de black market Silk Road 2 (La route de la soie, version 2). Un juge américain de la cours fédérale de Washington, Richard Jones, vient de confirmer ce que tout le monde soupçonnait : des chercheurs du CMU, l’Université Carnegie Mellon, ont été embauchés par le gouvernement fédéral afin de faire des recherches sur des méthodes permettant de pirater l’anonymat proposé par TORProject.

Des recherches financées par le ministère de la Défense

Cette révélation fait suite à l’affaire Silk Road 2. Brian Farrel, l’instigateur de Silk Road 2.0, a été arrêté il y a plus d’un an à Washington. Son procès est prévue pour le 25 Avril 2016, à sein de la cour fédérale de Seattle. La défense de Farrel tente de connaitre les moyens mis en œuvre par le FBI pour mettre la main sur l’administrateur de SR2. Le juge semble suggérer que même si Farrell a pris des mesures pour protéger sa vie privée, son adresse, c’est son IP réelle qui l’aurait trahi. « Utiliser TOR c’est fournir sa véritable identité à de parfait inconnu » souligne le juge.

« In the instant case, it is the Court’s understanding that in order for a prospective user to use the Tor network they must disclose information, including their IP addresses, to unknown individuals running Tor nodes, so that their communications can be directed toward their destinations. Under such a system, an individual would necessarily be disclosing his identifying information to complete strangers. Again, according to the parties’ submissions, such a submission is made despite the understanding communicated by the Tor Project that the Tor network has vulnerabilities and that users might not remain anonymous. Under these circumstances Tor users clearly lack a reasonable expectation of privacy in their IP addresses while using the Tor network. In other words, they are taking a significant gamble on any real expectation of privacy under these circumstances. »