Un code Javascript permet de piéger des boutiques dans le monde. Et en France ?

Un Javascript hébergé par la société Feedify permet de piéger plusieurs milliers de boutiques de par le monde. En France, même sanction pour plusieurs billetteries d’espaces culturels.

Piéger ! Le site Data Security Breach revient sur la découverte d’une faille dans une bibliothèque Javascript employée par la société Feedify. Ce code, quand il n’est pas modifié par des pirates, permet à des boutiques et hôtels de réaliser des transactions entre eux et leurs clients d’internautes. Le Js de Feedify malmené plusieurs fois par des pirates. Il a permis de lancer un cheval de Troie, MageCart. Un outil d’interception de données aperçu chez British Airways et de Ticketmaster.

Et en France, tout va bien, comme d’hab ?!!

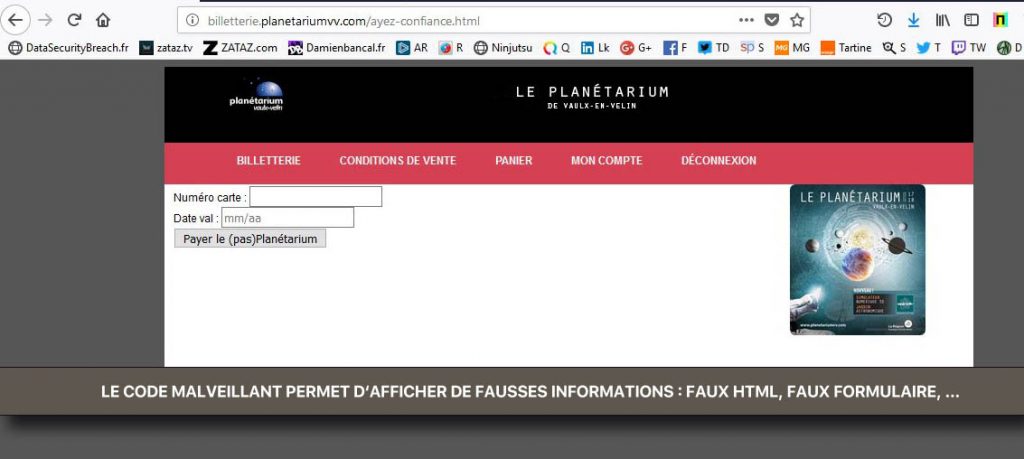

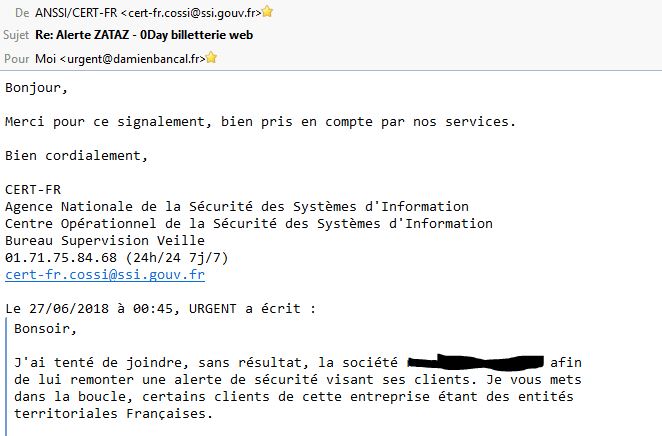

En France, voilà plus de trois mois que le Protocole ZATAZ tente de faire corriger le même type de faille sur plusieurs dizaines de sites web exploitant une billetterie pour une salle de spectacles, un cinéma, … Dans la foulée, en juin 2018, j’alertais dans la foulée la CNIL et l’ANSSI. Et devinez quoi ?! La faille est toujours présente. Elle permet, comme pour le cas de Feedify, d’injecter du code ; télécharger un outil malveillant de type MageCart ; un script via Pastebin ou encore, comme dans les captures écrans proposées dans cet article, créer un espace de vente, offrant la possibilité de télécharger les données bancaires d’un utilisateur non averti.

En attendant la correction

Je vous déconseille fortement d’utiliser les espaces de billetterie du Planétarium de Vaulx-en-Velin ; de la billetterie des points de vente des boutiques Suisse Migros ; l’auditorium de Lyon ; … Je vous propose aussi de bien vérifier l’adresse web proposée par mail, réseaux sociaux. Tapez vous même l’adresse dans votre butineur préféré.

La billetterie du château de Versailles était concernée. Dans ce cas, l’ANSSI [RM#52502 et RM#52508] a pu faire corriger la faille rapidement après le protocole ZATAZ n’270620182358.

Pour finir, deux détails loin d’être négligeables en cette période post-RGPD : aucun de ces sites n’est utilisable en HTTPS : certificat invalide et redirection vers HTTP. Les mentions légales liées à la collecte de données personnelles sont également affligeantes (inexistantes…).

Se venter expert et confondre Java et JavaScript ?!

Bonjour Pierre,

Pardon de cette erreur « venteuse ». Heureusement que je me « vante » plus de mes quelques erreurs, avec sourire !

J’espère que vous avez lu le papier, qui lui, a su répondre à votre attente. Mais ça, à première vue, vous le gardez secret, au fond de votre sympathique commentaire.

A remplacer dans le titre java par javascript ou js, sinon on ne parle pas de la même chose

Bonjour Mickaël, Matthieu,

Oui, tout à fait. Merci, corrigé

Java != Javascript, merci de ne pas écrire n’importe quoi (titre faux) qui pourrait influencer certains décideurs.

Pingback: ZATAZ Rétrospective 2018 : le web, plus troué qu'un gruyère ? - ZATAZ

Pingback: ZATAZ Attaque bancaire à l'encontre de plusieurs boutiques Françaises - ZATAZ

Pingback: ZATAZ Le géant de commerce américain Macy, piraté - ZATAZ