Un code malveillant qui communique par courriel

Icoscript, ce nouveau code malveillant est capable d’utiliser n’importe quel webmail dans le monde pour recevoir des commandes de son serveur de contrôle.

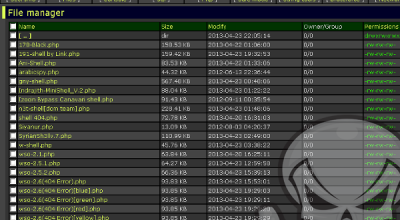

L’éditeur de solution de sécurité informatique G Data vient de mettre la main sur un code malveillant dès plus étonnant. Icoscript, le nom de la bestiole, communique par courriel. Il passe par webmail pour lancer ses actions malveillantes. Ce nouveau code pirate est capable d’utiliser n’importe quel webmail courant pour recevoir des commandes de son serveur de contrôle.

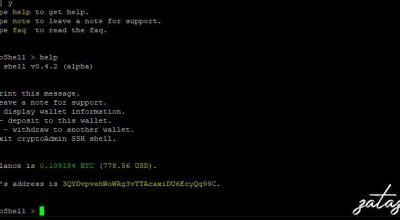

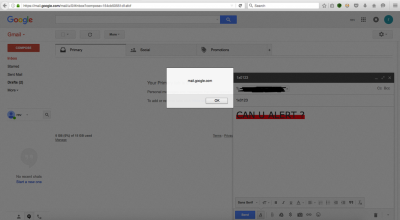

L’accès aux services de webmail étant rarement bloqué dans les entreprises, le cheval de Troie peut recevoir et exécuter des commandes sans être remarqué. Les experts du G DATA SecurityLabs ont nommé ce code Win32.Trojan.IcoScript.A. Son analyse détaillée a été publiée dans le Magazine Virus Bulletin. Alors que les chevaux de Troie les plus courants utilisent des protocoles de communications spécifiques pour contacter leur serveur de contrôle, IcoScript communique via les services de messagerie Web. En pratique, lcoScript se connecte au webmail (yahoo ! dans la version du code étudié) et récupère ses instructions dans un email préalablement envoyé par l’attaquant.

IcoScript est aussi capable de créer ses propres emails. Ceci afin d’envoyer des données volées sur le poste infecté vers un serveur distant. Les webmails étant rarement bloqués dans les entreprises, les possibilités d’action de ce code sont larges et difficilement détectables lors d’une analyse de flux réseau.

Le code étant modulaire, il peut aussi à tout moment changer de moyen de communication comme l’explique Ralf Benzmüller, Directeur du G DATA SecurityLabs : « Le webmail utilisé est Yahoo !, mais cela pourrait aussi fonctionner avec d’autres services, tels que Gmail ou Outlook.com. Même LinkedIn, Facebook tout autre réseau social pourraient techniquement servir pour la communication ».

c*onn*ard i ma piqué mon idée

IcoScript m’a fait pensé à MiniDuke qui utilise Twitter pour recevoir ses ordres du serveur de contrôle. Sympa l’article sinon :).

(Il y a une légère erreur dans le lien menant au PDF de Virus Bulletin, il manque le « h » de « https »)

Merci ! Lien corrigé.