Un crack pour les victimes du rançongiciel Akira

Un outil gratuit permet de récupérer les documents pris en otage par le rançongiciel du hacker Akira.

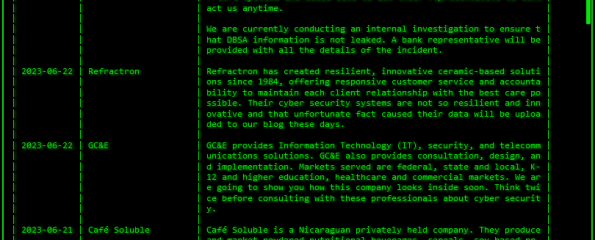

Désormais, il n’est plus nécessaire de savoir si vous devez payer, ou non, les cybercriminels. Le groupe Akira a fait parler de lui pour la première fois en mars 2023. ZATAZ avait été le premier à vous révéler l’existence de ces voyous 2.0 [voir].

Les opérateurs l’ont utilisé pour attaquer des organisations de divers domaines à travers le monde. Une version Linux du malware pour compromettre les machines virtuelles VMware ESXi a été diffusée. Dans le même temps, ces hackers malveillants utilisent la méthode de la double extorsion, un marketing de la malveillance devenu commun chez les pirates. Parallèlement au chiffrement des données, ils volent des informations importantes et menacent de les publier.

Akira utilise une clé symétrique générée par CryptGenRandom. Elle est chiffrée avec une clé publique RSA-4096 et ajoutée à la fin du fichier cible.

Akira passe du vert au rouge !

Étant donné que seuls les opérateurs de rançongiciels disposent d’une clé privée, on suppose que la victime sera obligée de se tourner vers eux. Les versions Windows et Linux d’Akira chiffrent les fichiers de manière très similaire. Cependant, il existe des différences : la version Linux utilise la bibliothèque Crypto++, tandis que la version Windows utilise la CryptoAPI.

Avast n’a pas expliqué comment ils ont réussi à casser le cryptage d’Akira, mais on soupçonne que le fonctionnement du mécanisme de cryptage partiel des fichiers utilisé par le malware a joué un rôle ici. Ou alors, peut-être, aprés la diffusion par Akira d’un code permettant à la Banque de développement d’Afrique australe de récupérer ses données aprés une cyber attaque non autorisée par un affilié. Quelques secrets ont pu être reversés.

Par exemple, si le fichier cible est inférieur à 2 000 000 octets, la version Windows d’Akira ne chiffrera que la première moitié. Si le fichier est « plus lourd », le ransomware ne corrompt que quatre blocs.

L’exemple Linux a la possibilité d’utiliser l’argument de ligne de commande « -n », qui aide à définir le pourcentage du fichier à chiffrer. Deux versions de l’outil ont été publiés : pour les systèmes d’exploitation 64 bits et 32 bits.

Akira n’a pas commenté cette découverte qui met à mal son business model de la malveillance.

L’outil est disponible ICI.