Un pirate informatique met aux enchères les données de l’armée chilienne

Le hacker malveillant nommé Rhysida, après avoir attaqué la Martinique, menace maintenant les militaires chiliens et met en vente les données que ce pirate affirme avoir extrait des ordinateurs de l’armée de terre locale.

Peut-être que vous n’avez jamais entendu parler du pirate informatique Rhysida, mais ce malfaiteur adepte du chantage en ligne s’est fait remarquer en mai en infiltrant et en extrayant des données internes de la CTM (Collectivité territoriale de Martinique). ZATAZ a révélé que ce pirate avait même créé un moteur de recherche dédié aux informations volées au CTM Martinique, telles que les données personnelles, etc.

Rhysida, un insecte de type mille-pattes géant originaire des régions tropicales et subtropicales d’Amérique du Sud et d’Asie du Sud-Est. Les Rhysida sont des prédateurs nocturnes qui se nourrissent principalement d’autres petits invertébrés comme les insectes, les araignées et les vers. Ils possèdent une paire de crochets venimeux à l’avant de leur tête, qu’ils utilisent pour capturer et immobiliser leurs proies. En prenant cet insecte agressif comme « modèle », le pirate donne le ton !

Insecte 2.0 agressif !

Depuis quelques heures, Rhysida a ciblé l’armée chilienne, plus précisément l’armée de terre de ce pays d’Amérique du Sud. Alors que la demande de rançon et la diffusion sauvage des données volées étaient devenues une habitude pour la Martinique, des entreprises suisses et australiennes, ainsi que plusieurs écoles américaines et britanniques, Rhysida propose à l’armée chilienne une vente aux enchères.

« Préparez-vous pour une semaine d’extravagance lors d’une vente aux enchères en ligne !« , souligne ce malfaiteur, qui laisse 7 jours aux intéressés. Saisissez l’opportunité d’enchérir sur des données exclusives, uniques et impressionnantes ».

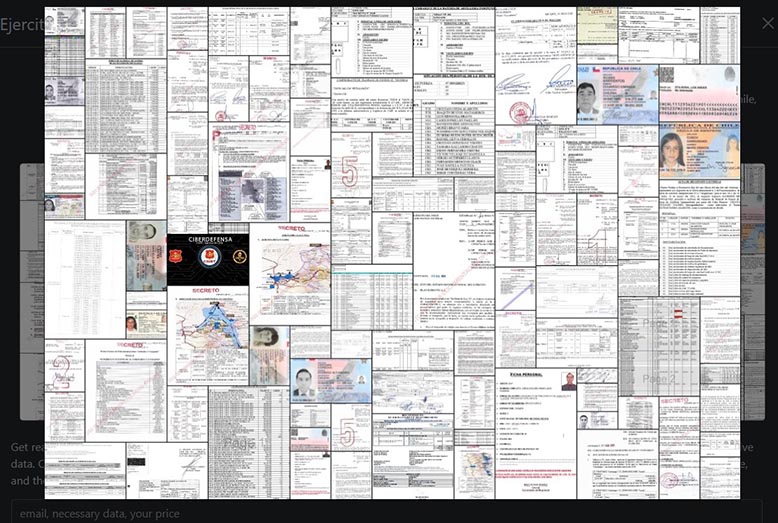

Le pirate ne fixe pas de prix, c’est aux potentiels acquéreurs de le faire. Il affirme détenir une mine de documents, et ZATAZ a pu constater de nombreux documents privés et sensibles qui prouveraient l’infiltration et l’extraction des données.