Un Suisse arrêté pour avoir commercialisé des armes sur Internet

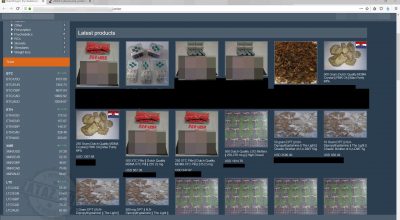

Le Dark net, le black market, des mots sur des espaces cachés dans l’Internet. Des sites qui surfent sur la commercialisation de données et biens illicites (données bancaires piratées, armes, drogues, faux papiers…). La plupart se cachent, ou tentent de se cacher, via le réseau TOR et la possibilité d’utiliser, et détourner, cet outil d’anonymisation, bien pratique pour les réfugiés politiques, les journalistes et les internautes souhaitant accéder à des espaces que pourraient leur interdire des états peu regardant sur la liberté d’expression et les droits de l’homme. Bref, TOR n’est pas à la base un outil pour repaire de voyous 2.0. Sauf qu’il faut bien l’admettre, et il suffit pour cela de jeter un œil sur les moteurs de recherche dédiés, les boutiques malveillantes pullulent. Je vois déjà les premiers « yeux » s’ouvrir ! Moteur de recherches, TOR, Anonyme ? Voilà qui est étonnant de vouloir se faire référencer dans un monde qui se veut sans trace. Nous vous montrons, dans cet article baptisé « A TOR et à travers » comment il est devenu simple de trouver une boutique de blackmarket dans ce Dark Net, plus Dark que net.

TOR, une anonymisation toute relative

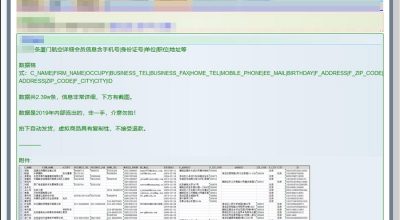

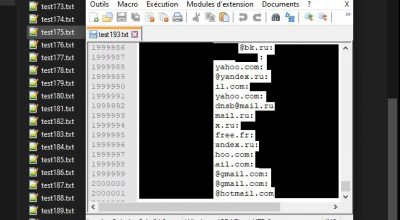

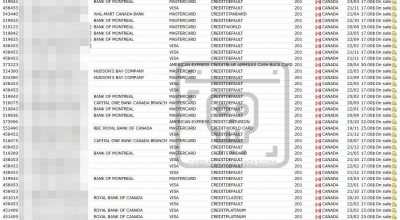

Dernier cas en date qui prouve que les utilisateurs du DarkNet ne sont pas vraiment anonymes sur TOR et compagnie (ce qui veut dire que les utilisateurs légitimes ne le sont pas non plus, ndlr), l’arrestation d’un commerçant Suisse pas comme les autres. L’homme, un habitant de la région de Lausanne, a fait partie de l’opération policière internationale Onymous. Elle visait 27 sites de BlackMarkets. Le Suisse (cf: LeMatin – PDF) vendait des armes de guerre, des faux billets ou encore des faux papiers. Il se fournissait, entre autres, en Chine, pour les faux billets. (Un Français a été arrêté, il y a quelques jours, après cette fait envoyer par la poste des faux billets de 50 euros… made in china). Là où cela devient cocasse, le Suisse a expliqué aux policiers que son site n’était rien d’autre qu’une escroquerie. Les « clients » ne recevaient jamais les produits, le « pirate » ne possédait pas ce qu’il annonçait, mais empochait l’argent qu’il recevait, via des bitcoins. Les crédules auraient pourtant dû se rendre compte qu’un AK47 en or, pour 2.000 euros, ça n’existe que dans les dessins animés.

Inquiétant ?

Ce qui découle de cette histoire est que le FBI, qui a réclamé l’arrestation de ce Suisse, n’avait aucune preuve d’une quelconque commercialisation. Ils ont vu un site « TOR », commercialisant des armes, arrestation ! L’informaticien, pensant être anonyme en passant par TOR et recevant l’argent sous forme de Bitcoins, a été rapidement retrouvé. Bilan, TOR ne serait plus qu’une vaste blague pour adepte d’anonymisation facile. Il suffit de revenir sur ce nœud TOR qui injectait des codes malveillants dans les fichiers téléchargeaient via TOR.

Comment l’internaute a-t-il pu être piégé ? Une des possibilités est que les autorités américaines ont truffé TOR de PC qu’ils ont configuré comme des nœuds de sortie sur Tor. Les informations passent par ces machines « Honey Pot« . Le FBI n’a plus qu’à relever les filets. En juillet dernier, TOR confirmait un piratage de son service via du code qui ciblait déjà les internautes utilisateurs d’espaces cachés. En 2007, zataz.com vous révélait déjà l’utilisation d’une telle méthode. Un chercheur avait réussi à intercepter les mots de passe et les informations privées d’ambassades, d’entreprises… et du Dalaï Lama en installant un nœud Tor aspirateur. Coût d’une telle installation, moins de 300 dollars par machine. En février dernier, Cecilia Malmström, commissaire Européen responsable de la Sécurité et des Affaires intérieures annonçait « Les cybercriminels sont très intelligents et nous devons être plus intelligents et plus rapides si nous voulons lutter à armes égales ». A première vue, elle a été entendue !