Une vague de blocages de sites français orchestrée par des pro-russes

[Info ZATAZ] – Des nationalistes russes ont bloqué pendant quelques minutes les sites web de la Ville de Bordeaux, d’EDF, ainsi que ceux des régions de Normandie, de Guadeloupe et plus de 2 600 sites web gouvernementaux français !

Alors que nous les pensions plus calmes, voici que le groupe de pirates informatiques pro-russes (se présentant comme tel) Noname057(16) s’est allié à plusieurs autres hackers malintentionnés pour lancer plusieurs cyberattaques, de type blocage de site web et serveur [DDoS], à l’encontre d’une dizaine d’espaces numériques français.

Parmi les cibles repérées par ZATAZ, se trouvaient des espaces de connexion d’EDF. Auth-aode.edf.fr et auth.entreprises-collectivites.edf.fr avaient déjà été malmenés il y a quelques semaines par les mêmes cybermanifestants.

L’Agence France Presse ou encore le groupe Orano [ex-Areva] ont subi les mêmes tentatives de blocage par le groupe Usersec.

Moins habituel, même si Noname057(16) avait déjà attaqué les sites web d’aéroports, avec l’aide d’un autre groupe, l’Anonymous Sudan, le site de la Ville de Bordeaux et les portails des régions de Normandie et de la Guadeloupe ont vécu, entre 13 heures et 13h30, les mêmes péripéties. « Nous avons réuni le Sénat du Darknet et sommes prêts à passer à l’attaque. Aujourd’hui, nous allons faire le tour de la France. Les cibles sont rassemblées et prêtes à attaquer ! » s’amusait Usersec.

Des attaques prévues depuis le 6 mars 2024, par certains pirates informatiques. Le hacker USERSEC annonçait collecter « des cibles françaises […] pendant les vacances, nous serons occupés à rassembler des cibles et à mener des opérations de cyber-reconnaissance dans ce pays. » Intéressant, des pirates russes qui connaissent les dates des vacances françaises !

Ce pirate indiquait être en phase de recrutement pour « former une unité de classe extra ». Le vocabulaire était d’ailleurs très « enfantin« . Des spécialistes en Pentest, DDoS, hacking, dump [vol de base de données] et deface [vandalisme de sites web] étaient recherchés.

Noname057(16) affichait, en 2023, plus de 3 390 DDoS.

Noname, UserSec, Anonymous Sudan, InfraShutdown !

De son côté, le gouvernement français a indiqué avoir mis en place une cellule de crise depuis dimanche soir suite à des tentatives de blocage de sites étatiques. « Depuis hier soir, plusieurs services de l’État font l’objet d’attaques informatiques dont les modalités techniques sont classiques, mais l’intensité inédite« , indique le service de presse du Premier ministre. « À ce stade, l’impact de ces attaques a été réduit pour la plupart des services et l’accès aux sites de l’État rétabli« .

Une cyberattaque lancée par un autre groupe, InfraShutdown, proche d’un groupe connu sous le pseudonyme d’Anonymous Soudan.

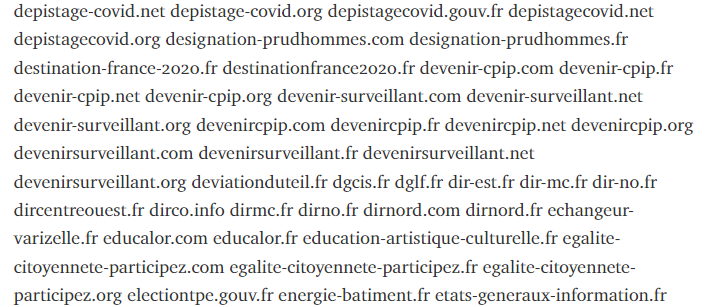

InfraShutdown a ciblé, par exemple, la Direction interministérielle du numérique : « Leur infrastructure comprend plus de 17 000 IP et dispositifs ainsi que plus de 300 domaines qui ont tous été fortement perturbés« , a pu lire ZATAZ. Ils hébergent et organisent beaucoup de secteurs gouvernementaux et organisationnels français numériques, ce qui signifie qu’une grande variété de secteurs gouvernementaux numériques ont été affectés, y compris des sites web très importants, avec leurs sous-domaines respectifs.«

Extrait de la liste de plus de 2600 sites référencés par les pirates pour la cyberattaque DDOS. – Capture : zataz.com

Pourquoi cette démonstration de force ?

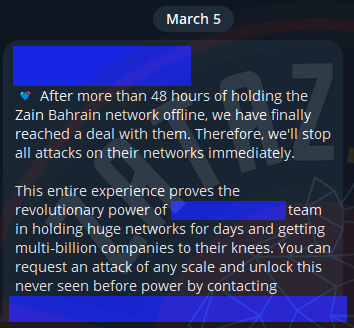

La cyberattaque vécue le 4 mars par le Bahreïn pourrait être une explication. Les pirates d’InfraShutDown vendent leur service de blocage. « Après plus de 48 heures à maintenir le réseau de Zain Bahreïn hors ligne, nous avons finalement conclu un accord avec eux. Par conséquent, nous allons immédiatement arrêter toutes les attaques sur leurs réseaux« , indiquaient les pirates le 5 mars. « Vous pouvez demander une attaque de n’importe quelle envergure et débloquer cette puissance jamais vue auparavant.«

On comprend mieux pourquoi ils ont pu perturber, quelques minutes durant, 9 ministères et directions dont le ministère de la Culture, la direction générale de l’aviation civile, ministère de la santé et des affaires sociales, etc.

Comme je l’expliquais sur France Info, pas de panique, aucune donnée personnelle volée. Des blocages de sites, rien de plus. Mais ce qui change, c’est la masse des victimes potentielles. C’est simple, depuis 30 ans que je travaille sur le sujet de la cybercriminalité, je n’avais jamais vu autant de cibles.

Les pirates ont frappé, pardonnez l’expression, tout ce qu’ils considéraient comme faisant partie de l’État français. Vous retrouverez la liste complète, ici, des 2 665 sites que les pirates ont tenté de perturber comme snu-jemengage.fr, patrimoine-immobilier-en-peril.fr ou encore carrefourdescouleurs.fr.

L’UE parvient à un accord politique sur une loi sur la cyber-solidarité à la suite des attaques russes

Pendant ce temps, le Conseil européen et les négociateurs du Parlement européen sont parvenus mardi 5 mars 2024 à un accord provisoire sur le projet de loi sur la cybersolidarité, qui vise à renforcer la résilience des États membres face aux menaces numériques croissantes.

Le Cyber Solidarity Act a été proposé l’année dernière et comporte trois piliers destinés à répondre au « besoin urgent » pour le bloc d’être capable de « détecter, préparer et répondre aux menaces et incidents de cybersécurité« .

Le texte négocié sera ensuite formellement approuvé par le Conseil et le Parlement avant d’être examiné et adopté plus tard cette année.

Expliquant sa proposition, la Commission européenne a déclaré : « L’agression militaire de la Russie contre l’Ukraine a été précédée et est accompagnée d’une stratégie de cyberopérations hostiles, qui change la donne dans la perception et l’évaluation de la préparation collective de l’UE à la gestion des crises de cybersécurité et un appel à pour une action urgente.«

Selon la Commission, malgré les impacts transfrontaliers potentiels des cyberincidents, le partage d’informations pertinentes est actuellement « limité« .

Pour résoudre ce problème, la loi sur la cybersolidarité créera et financera un réseau fédéré de centres d’opérations de sécurité nationale appelé le Bouclier cybernétique européen — proposé pour la première fois dans la stratégie de cybersécurité du bloc pour 2020 — ainsi qu’un mécanisme d’urgence créant et finançant une « cyberréserve » d’agents privés certifiés. intervenants du secteur en cas d’incident.

Le Cyber Shield européen est destiné à compléter le réseau existant des équipes de réponse aux incidents de sécurité informatique (CSIRT).

La loi propose également un nouveau mécanisme d’examen qui permettrait à l’Agence de l’Union européenne pour la cybersécurité (ENISA) d’analyser formellement les incidents à grande échelle à la demande de la Commission ou des autorités nationales afin d’identifier les enseignements tirés et de formuler des recommandations pour améliorer la cybersécurité dans l’ensemble de l’Union.