Vol d’identifiants Facebook : découverte d’un cheval de Troie qui cible les appareils Android

Dissimulé dans des applications éducatives, le cheval de Troie Schoolyard Bully a atteint plus de 300 000 victimes dans 71 pays.

Une attaque sur Android qui vole depuis 2018 les identifiants Facebook d’utilisateurs peu méfiants vient d’être révélée par les chercheurs de la société Zimperium. Baptisé Schoolyard Bully, ce cheval de Troie Android était dissimulé dans de nombreuses applications éducatives qui ont été téléchargées, depuis Google Play Store et des app stores tierces, par plus de 300 000 victimes.

Les applications dissimulant Schoolyard Bully et son code malveillant ont été supprimées de Google Play Store, mais sont toujours disponibles sur des magasins d’applications tierces. Ces derniers prennent souvent l’apparence de véritables applications éducatives, proposant un large éventail de livres et de sujets dédiés aux étudiants, mais sont capables de voler des informations telles que le nom, l’adresse électronique, le numéro de téléphone et le mot de passe d’un utilisateur.

« En volant les mots de passe Facebook, les pirates peuvent se faire passer pour un utilisateur à partir d’un compte Facebook existant, il est ensuite extrêmement facile pour eux d’hameçonner des amis ou des contacts pour leur demander de l’argent ou des informations sensibles« , a déclaré Richard Melick de chez Zimperium.

Il est également très inquiétant de constater que puisque tant de personnes réutilisent les mêmes mots de passe pour de nombreux comptes, l’attaquant détenteur du mot de passe Facebook d’un individu, tentera de l’utiliser sur des applications bancaires ou financières, des comptes d’entreprise, etc.

Schoolyard Bully cible principalement les applications vietnamiennes, mais a une couverture géographique beaucoup plus large puisqu’il a été, jusqu’à présent, découvert dans 71 pays. Toutefois, le nombre de pays où Schoolyard Bully est actif pourrait être plus élevé et continuer à évoluer, des applications étant encore détectées dans des magasins d’applications tierces.

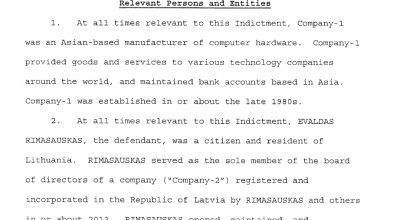

Ce cheval de Troie utilise des bibliothèques natives pour échapper à la majorité des détections de malwares par antivirus et machine learning, et notamment une bibliothèque native nommée libabc.so pour stocker les données de commande et de contrôle. Ces dernières sont ensuite codées, afin de dissimuler, aux mécanismes de détection, toute trace de sa présence.