Vulnérabilité BlackLotus diffusée sur Internet

Le code malveillant BlackLotus, capable de contourner toute la sécurité d’un Windows, diffusé par un hacker. Le pire est-il à venir dans nos ordinateurs ?

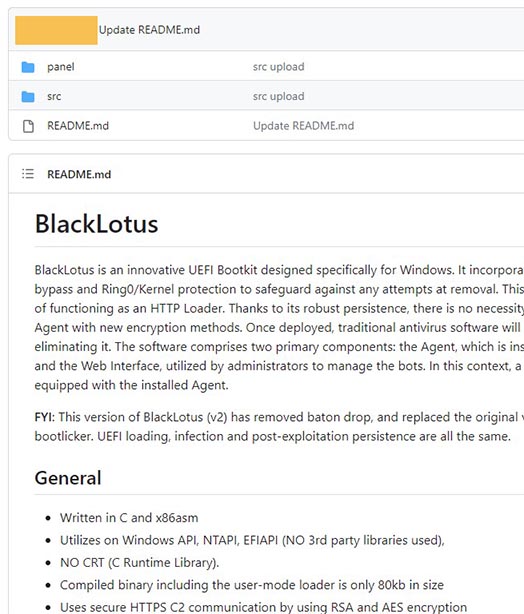

BlackLotus est un bootkit UEFI conçu spécifiquement pour Windows. Il intègre un contournement de démarrage sécurisé et une protection Ring0/Kernel pour se protéger contre toute tentative de suppression. Grâce à sa persistance robuste, il n’est pas nécessaire de mettre à jour fréquemment l’outil malveillant avec de nouvelles méthodes de chiffrement. Une fois déployés, les logiciels antivirus traditionnels seront incapables de les analyser et de les éliminer. Le logiciel comprend deux composants principaux : l’agent, qui est installé sur l’appareil ciblé, et l’interface Web, utilisée par les administrateurs pour gérer toutes les actions pirates possibles (bots, Etc.)

Fin juin, la NSA, les grandes oreilles de l’Oncle Sam, (connue pour être discrètes), avait publié un rapport pour tenter d’atténuer BlackLotus. Trois semaines plus tard, le 12 juillet, un mystérieux internaute diffuse le code source de BlackLotus. Cette « cochonnerie » numérique est capable de passer outre les sécurité HVCI, UAC, Secure Boot, BitLocker, Etc. Le même individu avait mis en ligne le code du rootkit Medusa.

Medusa est un rootkit puissant, furtif, polyvalent et modulaire conçu pour donner aux pirates un contrôle total sur les systèmes Linux. Le Medusa proposé est compilé et prêt à être exécuté sous la forme d’un petit fichier exécutable ELF. Une fois installé, le rootkit configure un éditeur de liens dynamique qui modifie la façon dont les applications sont chargées et exécutées sur le système.

Le Monde Informatique, en mars 2023, revenait sur une analyse de l’éditeur Eset. Certains paquets d’installation de BlackLotus, qui ont été analysés par ESET, affichait une interdiction d’installation sur des hôtes utilisant des paramètres régionaux associés à l’Arménie, la Biélorussie, le Kazakhstan, la Moldavie, la Russie ou l’Ukraine. Des détails étonnants, les deux frères ennemis étant affichés dans le code source comme étant des pays à protéger de BlackLotus. L’entreprise avertissait dans son communiqué de presse que « la situation pourrait rapidement changer si ce bootkit tombait entre les mains de groupes criminels, étant donné sa facilité de déploiement et les capacités de ces groupes à diffuser des logiciels malveillants via leurs réseaux de zombies« . Avec cette diffusion massive, la rentrée pourrait s’annoncer très chaude !

Okay alors là gros WTF le source code est entier?

Bonjour,

Il y a tout !