Lundi noir à prévoir pour Wcryptor le ransomware ?

Avec le week-end, l’attaque Wcryptor pourrait reprendre ce lundi avec l’ouverture des ordinateurs et boites mails. Prudence !

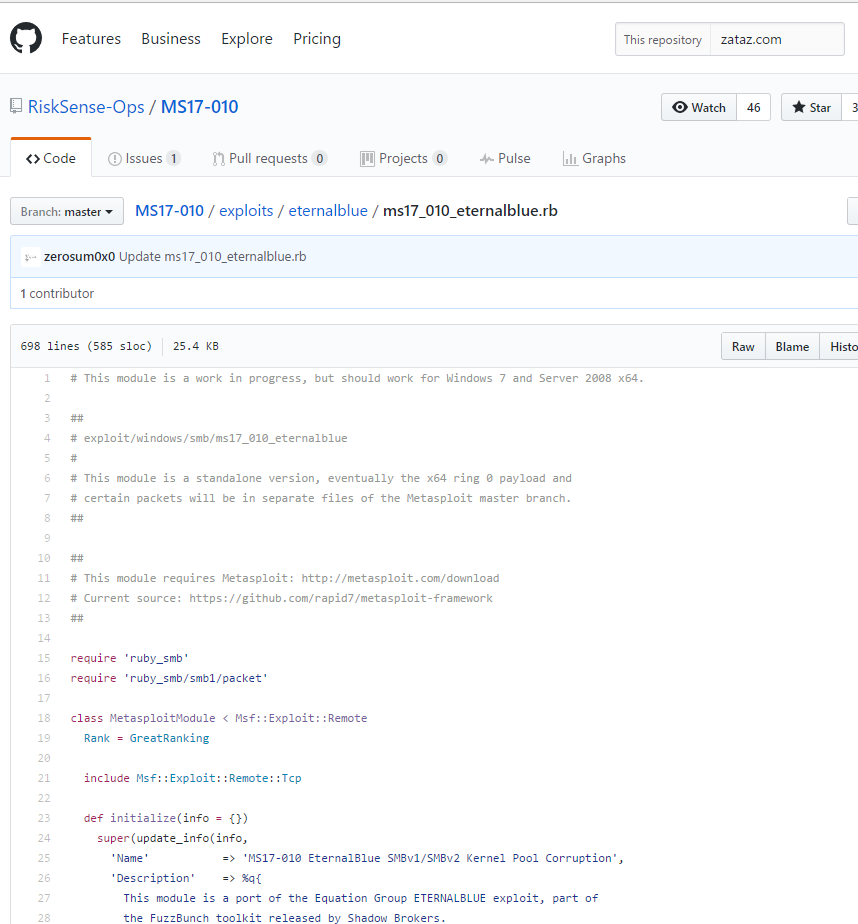

Je vous en parlais samedi, l’attaque Wcryptor (Wcry) aurait pu faire de plus gros dégâts si les concepteurs de cette prise d’otage informatique n’avaient pas oublié d’enregistrer un nom de domaine permettant de réceptionner certaines informations de leurs victimes. Un nom de domaine parmi tout un processus (passant entre autres par TOR, NDR) bien pensé pour ce ransomware. A noter deux autres versions dans la nature, depuis. Elles exploitent, pour se diffuser, les failles EternalBlue et DoublePulsar.

Animated map of how tens of thousands of computers were infected with ransomware https://t.co/djYQTYjS8u pic.twitter.com/I1kAjAWEqn

— The New York Times (@nytimes) May 13, 2017

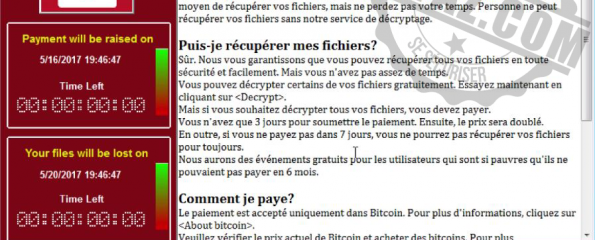

Je vous montre en vidéo ICI à quoi ressemble l’action de ce ransomware.

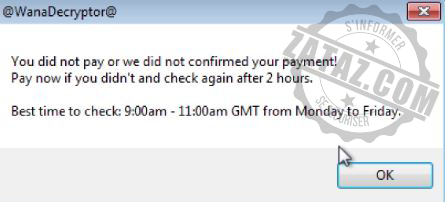

Ce rançongiciel a perturbé de nombreuses entreprises (petites et grandes) ainsi que de nombreux particuliers. Prudence en ce lundi. Vous avez peut-être reçu le courriel piégé et, en allumant votre ordinateur, lui donner la possibilité d’agir de nouveau.

ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com

Pour vous assurer que tout va bien, alertez le/les informaticiens de votre entreprise ; assurez-vous d’avoir les dernières mises à jour installées dans votre ordinateur. Avec l’informatique, la prudence est de rigueur d’autant qu’une seconde version de ce ransomware a été détectée. Europol parle d’au moins 200.000 victimes dans au moins 150 pays. Évitons de faire grossir ce tableau de chasse 2.0.

Il existe deux variantes de WannaCry avec le « Killswitch », et une version sans. Cette nouvelle attaque cache très certainement une tentative de contournement de certains types de moteurs d’analyse dynamique qui répondent automatiquement aux demandes GET arbitraires, empêchant ainsi la détection. L’un des conseils, virer JavaScript (JS) de votre outil de lecture de courriers électroniques. Il y a un interpréteur JS dans les principaux outils de messagerie, notamment Outlook. L’attaque se lance via la fenêtre de « pré affichage » du message. Bilan, le JavaScript est exécuté. Bye-Bye le contenu de l’ordinateur !

Cette faille baptisée EternalBlue (est utilisé aussi DoublePulsar), diffusée par les Shadow Brokers après l’avoir volé aux hackers de la National Security Agency (NSA), servait à infiltrer des ordinateurs. D’autres pirates, plus discrets, ont peut-être utilisé EternalBlue pour espionner les machines et les sociétés qui ont été prises en otage vendredi.

Et si ce ransomware n’était que de la poudre aux yeux. Une manière d’effacer toutes les traces d’un espionnage antérieur. Les victimes affichées et publiques (Renault, Telefonica, …) ont très bien pu intéresser autre chose que des pirates « ne » réclamant « que » 300€ par machine piégée ! (Merci à @baaastou)