White Hat Camp de Marrakech

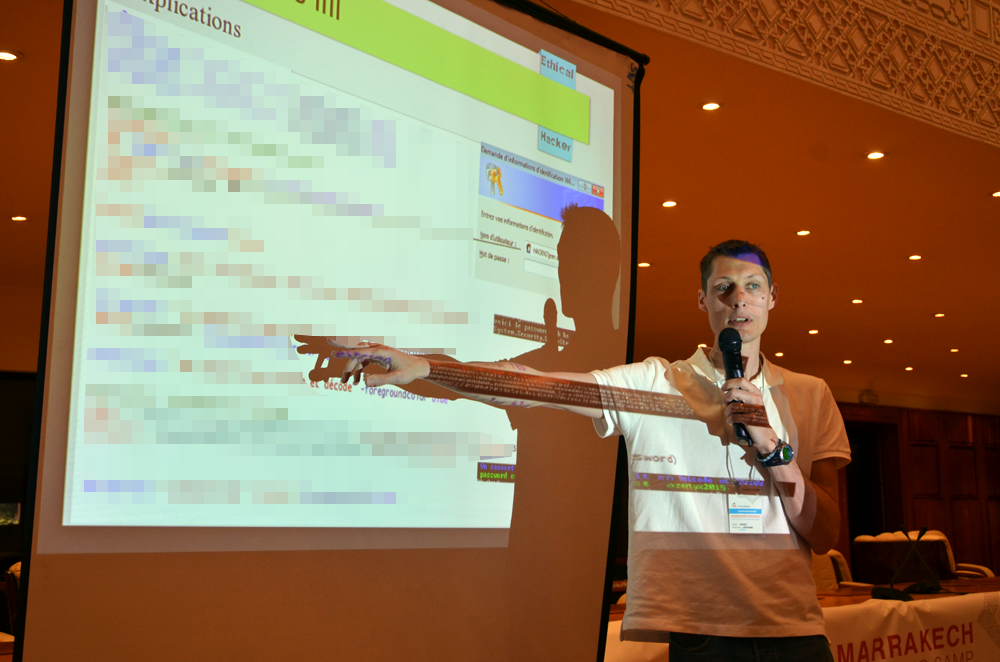

Du 20 au 26 avril 2015, la ville de Marrakech reçoit la première édition du White Hat Camp, un rendez-vous dédié au hacking éthique et à la sécurité informatique.

C’est sous l’égide de l’Association Marocaine pour la Promotion de la Culture Numérique que se déroule jusqu’au 26 avril, la première édition du White Hat Camp de Marrakech. Mission, faire rentrer la sécurité informatique dans les gênes des entreprises du Royaume. « Le White Hat Camp est la continuité du HackNowLedge Contest, souligne Nadir Benouhoud, président de l’AMPCN. Notre jeune association voulait montrer son savoir-faire et permettre aux étudiants, élus, entreprises de rencontrer des conférenciers, références dans leurs sujets respectifs« .

Parmi les invités, des universitaires de Valenciennes, professeurs de la Licence Cyber défense, anti-intrusion des systèmes d’information (CDAISI), des formateurs CEH, l’association de Maubeuge ACISSI, des enseignants marocains ou encore des cyber analystes de Serval Concept, des chercheurs, comme Jérôme Ridet, administrateur réseau, du Professeur ABDELHAK AZHARI, de l’association Marocaine de Cryptographie ou encore Laurent Schalkwijk, instructeur CISCO CCNA, véritable référence belge en la matière.

Conférences, formations et challenge

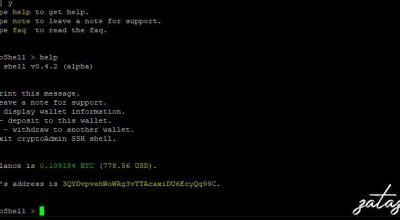

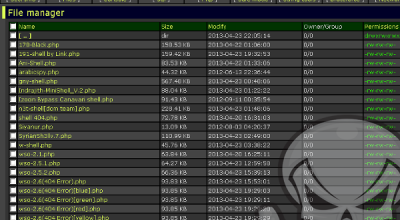

Parmi les nombreuses conférences très remarquées, celle de Jérôme Ridet sur PowerShell, un langage script intégré à Microsoft. C’est un outil indispensable pour les administrateurs permettant d’automatiser les taches : créations d’utilisateurs, gestions des événements, … En gros, il permet de créer votre compte d’accès via les machines utilisées au sein de votre entreprise.

Sauf que le petit Jérôme n’est pas un administrateur réseau comme les autres. Il a découvert, en potassant de fond en comble le mode d’emploi de PowerShell, que la sécurité n’avait, semble-t-il pas été la priorité de cet outil. En quelques lignes de codes (3 commandes), Jérôme a découvert comment « bypasser » les droits.

Bilan, l’administrateur qui pensait ses mots de passes et les accès créés protégés, ne le sont pas du tout. « Quand j’ai découvert le truc. Je n’étais pas sûr de ce que je voyais. Je me suis dit, ce n’est pas possible. » Malheureusement pour les gestionnaires de réseaux, les employés pensant être protégés, il n’en est rien. En quelques secondes, Jérôme Ridet, a démontré que les mots de passe, pourtant chiffrés par le système, devenaient de vulgaires sésames entre ses mains « Ou celles de malveillants » confirme-t-il à zataz.com. Le plus étonnant : les trois commandes sont indiquées dans le document officiel de Microsoft. « Ce n’est pas écrit noir sur blanc, confirme Jérôme, mais il suffit de lire et d’appliquer les trois commandes.«

Cette technique permet d’intercepter n’importe quel mot de passe, d’outre passer la moindre règle de sécurité. « Le plus inquiétant, termine le chercheur, il est possible d’automatiser les tâches malveillantes, dans une macro (Excel, Word, Access, …) et de faire disparaître la moindre trace de l’attaque« .

Pour se protéger ? Refuser la moindre macro, ne surtout pas saisir son mot de passe, même si cela semble sécurisé. Pour l’administrateur, empêcher l’invite de commande comme par exemple supprimer ou renommer CMD.

Nous reviendrons, dans quelques heures, sur le challenge d’ethical hacking organisé au sein de la superbe mairie de Marrakech, dans la nuit de samedi à dimanche.

les script-kiddies de l’isis vous remercient pour ces cours gratos de hack.

Bonjour,

D’habitude nous ne répondons pas à ce genre de propos complétement débile, mais là, vous allez servir d’exemple cher Pikes Speaks.

D’abord comparer les étudiants, les chercheurs et les chefs d’entreprises ayant participé à ce rendez-vous à ISIS montre un manque de culture et d’intelligence de votre part. Parce qu’il s’agit du Maroc, donc d’un pays Musulman, se cache ISIS ? C’est un peu dire que le Defcon va aider le Klu Klux Klan ou que la Nuit du Hack a permis d’éduquer au piratage les souris à grandes oreilles.

Rassurez nous, votre étroitesse d’esprit ne s’applique pas à autre chose ?

Ensuite, il ne s’agissait aucunement de « cours de hack » mais de conférences traitant des dangers informatiques que peuvent rencontrer les participants, et surtout, comment s’en protéger.

Pour finir, vous devriez faire attention à vos propos, Internet retient tout. Il serait dommage que vous soyez catalogué « gros con » dans quelques mois/années à la suite de ce genre de post. Alors que, j’en suis certain, vous n’êtes pas ce genre d’individu.

Bien à vous