Zeppelin, le ransomware qui fait des promos !

Plusieurs entités liées à la santé et au social touchées ces dernières semaines par un ransomware qui se fait discret. Zeppelin ne fait pas de double chantage, mais propose des promotions aux pirates utilisateurs !

Zeppelin est un ransomware comme il en existe, malheureusement, beaucoup sur le marché de la malveillance informatique. On en parle peu, à la différence de Maze, Doppel, Sodinokibi, etc.

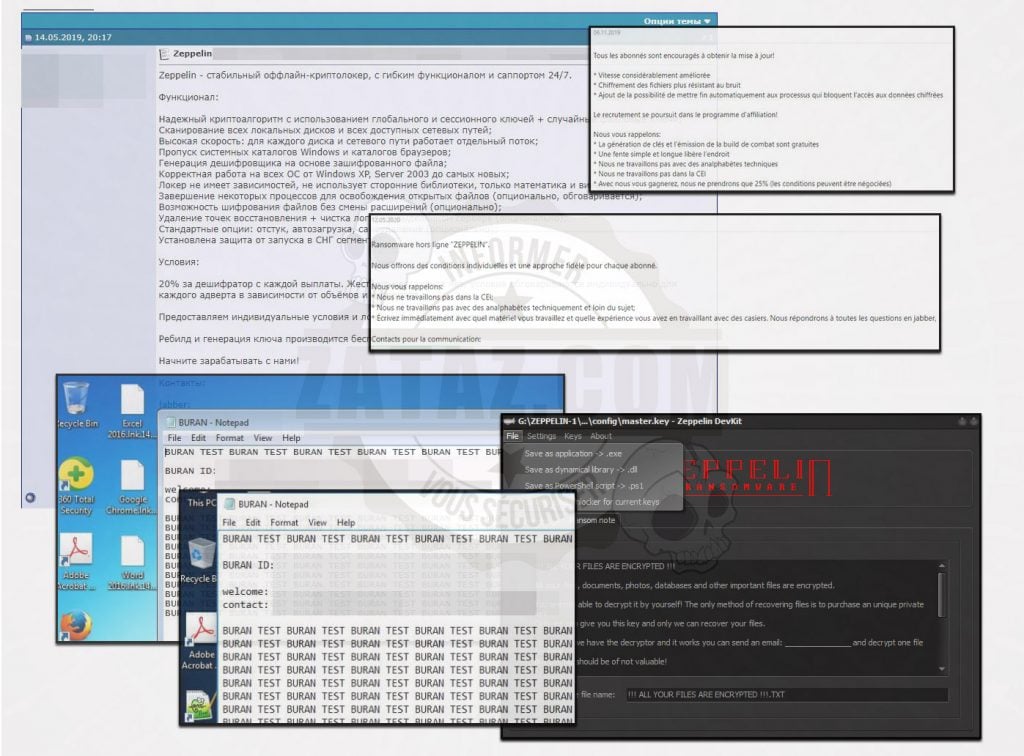

Zeppelin se veut discret, sans double chantage. Il évolue aussi sous le nom de Buran. Cet outil pirate est apparu dans plusieurs commerces pirates en avril et mai 2019. Comme ses « grands frères« , Zeppelin, baptisé aussi Zappelin, est un Ransomware-as-a-Service (RaaS). Comprenez qu’il est loué par ses auteurs à d’autres pirates. « nous voulons être présents sur le marché sous toutes les formes qui nous sont avantageuses. » expliquaient les auteurs en mai 2019.

Pour faire sa basse besogne, Zeppelin ne passe pas par quatre chemins. D’abord il a été écrit en Delphi. Il exploite du chiffrement RSA-2048 (pour l’outil d’administration), RSA-512 (pour le système attaqué), AES-256-CBC (fichiers). Le chiffrement des documents se fait par blocs. « Nous pouvons ajuster la taille de toutes les données chiffrées et la taille d’un bloc, ou augmenter la longueur de la clé, si nécessaire. » indiquent-ils.

Chiffrer par bloc est malheureusement radical. Même la restauration partielle de grandes archives et bases de données devient impossible. Zeppelin ne se contente pas de chiffrer les premiers kilo-octets. Il n’utilise pas de bibliothèques tierces et CryptoAPI.

Selon les pirates, pour que l’outil soit rentable, il faut orchestrer entre 3 et 5 attaques « selon le pays et le matériel visé » a pu lire ZATAZ.

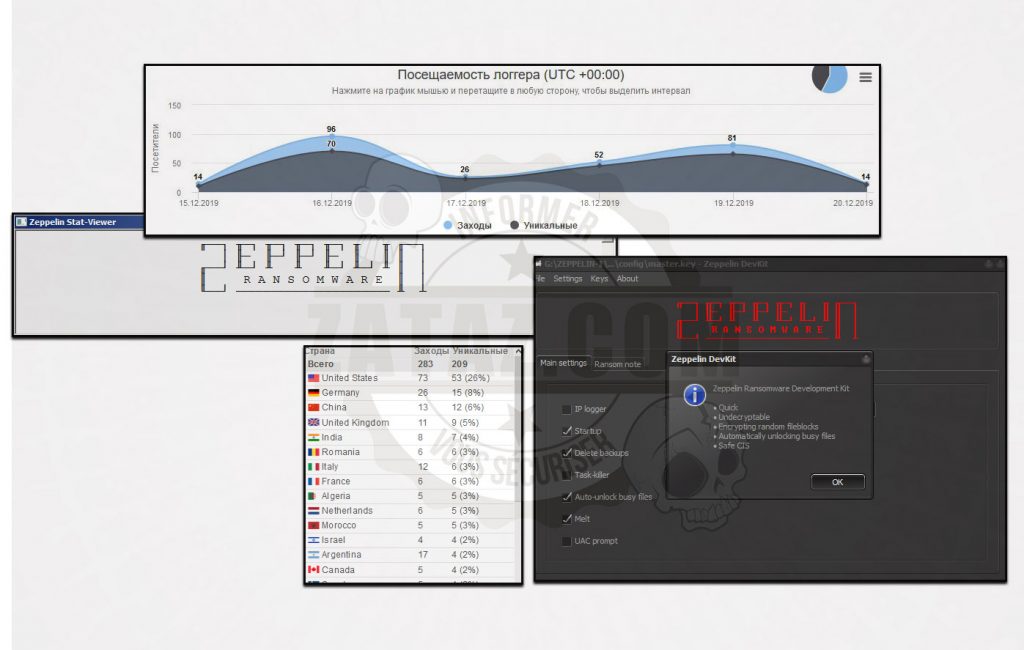

Les petites annonces et les tests effectués par les créateurs de ce ransomware. – Source/traduction : zataz.com

Vendu 3 000$, des promos proposées selon les heures

L’outil est commercialisé par les auteurs 3 000 dollars US. Les mises à jour sont facturées 100 $. Des pirates commerçants. Ils n’hésitent pas à proposer des tarifs, des promotions ! 500 $ par courriel ayant pour mission de diffuser le piège « Il sera sous forme d’exe, dll ou PowerShell » indiquent-ils. 300 $ par adresse utilisée.

Bref, une cyberattaque que peut lancer n’importe quel internaute, pour 800 $. Il n’a pas le code de Zeppelin, mais il profitera de la « charge utile » et du montant du rançonnage. « La génération de clés et les reconstructions des fichiers sont gratuites » se vantent les malveillants !

Cette arme numérique a connu une forte progression en février et mars 2020 en raison d’une baisse de son tarif, il était passé à 2 000 $. ZATAZ a pu constater des promotions, effectuées via Telegram, selon les heures de la journée ! De l’happy hour sauce black hat !

Entre 20 et 25% de Royalties

Avec Buran, les pirates collectaient 25% de royalties via les sommes récupérées dans le rançonnage (20% depuis mars 2020 pour Zeppelin). Bilan, les créateurs de cet outil malveillant collectent de l’argent sur tous les fronts : la location et les Royalties.

En décembre 2019, j’ai pu constater les chiffres d’un utilisateur de ce ransomware. Le pirate faisait l’analyse de sa « location« . Et les chiffres font froid dans le dos comme vous pouvez le voir ci-dessus dans ma capture écran. Entre le 15 décembre 2019 et le 20 décembre 2019 : 73 victimes aux USA ; 26 en Allemagne ; 11 aux Royaume-Uni ; 13 en Chine ; 17 en Argentine ; 14 en Corée du Sud ; 6 en France ; 4 en Israël. 283 victimes en 5 jours.

Et les clients de Zeppelin ne manquent pas, au point que certains « partenaires » viennent annoncer les prochaines cibles : « J’ai accès à une entreprise. Elle compte plus de 180 ordinateurs comprenant des serveurs et des ordinateurs physiques. » un autre d’expliquer son business » tout le monde peut avoir des revenus stables si vous verrouillez plus de 50 entreprises par mois, et que les paiements arrivent tous les jours.«

Bref, plus que jamais, faites attention aux pièces jointes reçues par courriel, réseaux sociaux et via des sites web que vous utilisez.